Демистификация моделей идентификации Exchange Online и аутентификации (часть 7)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 2)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 3)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 4)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 5)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 6)

Введение

В части 6 этой серии статей, посвященной доступным моделям удостоверений и истории проверки подлинности для Exchange Online, мы включили современную проверку подлинности для нашего клиента Exchange Online и подключились к почтовому ящику с помощью настольного клиента Outlook с включенным ADAL.

В этой части 7 мы продолжим с того места, на котором остановились в части 6.

Давайте идти.

Определение многофакторной аутентификации

Как мы уже упоминали в части 4 этой статьи, состоящей из нескольких частей, история многофакторной аутентификации (MFA) для клиентов с базовой аутентификацией, таких как настольный клиент Outlook, была очень плохой, поскольку она полагалась на так называемые «пароли приложений», которые действительно не имел никакого отношения к МИД.

Итак, каково определение многофакторной аутентификации? Ну, это действительно кроется в словах. Это метод управления доступом, применяемый для того, чтобы конечный пользователь мог получить доступ к решению, системе, сети или услуге. В дополнение к учетным данным конечного пользователя, это обычно состоит из имени пользователя и пароля, а также дополнительного фактора или, если можно так выразиться, доказательства, такого как что-то, что конечные пользователи знают, имеют или требуется для получения доступа. Короче говоря, это дополнительный уровень (фактор) безопасности, который особенно важен для таких служб, как Office 365, которые напрямую подключены к Интернету.

Когда дело доходит до Office 365, функция «пароли приложений», которую могли использовать клиенты базовой проверки подлинности, была просто новым паролем, который конечный пользователь должен был использовать для проверки подлинности с помощью клиента базовой проверки подлинности. Это был не дополнительный пароль, который нужно было использовать, а пароль, который просто заменял старый пароль для этих клиентов.

В те времена, когда на этом рынке правили такие компании, как RSA, конечному пользователю часто предоставлялся USB-ключ (аппаратный токен), который на жаргоне RSA назывался SecurID. Естественно, это сместилось в сторону программных токенов, приложений для мобильных устройств и смарт-карт для крупных организаций (физических или виртуальных).

К счастью, современная аутентификация значительно улучшает историю MFA. По сути, теперь у нас есть реальная история MFA для всех клиентов Exchange Online.

Версии многофакторной аутентификации Office 365

Что касается MFA, у нас есть три версии на выбор:

- Многофакторная проверка подлинности для Office 365. Это версия, которую можно использовать с рабочими нагрузками Office 365 без дополнительной оплаты. По умолчанию он поставляется с подпиской на Office 365.

- Многофакторная проверка подлинности для администраторов Azure. Это тот же набор возможностей MFA, что и предыдущий, но специально для администраторов Azure. Это также бесплатно и может использоваться администраторами Azure в целом, а также глобальными администраторами Office 365, что, конечно, настоятельно рекомендуется, поскольку эти учетные записи имеют довольно мощные разрешения.

- Многофакторная аутентификация Azure Наконец, у нас есть многофакторная аутентификация Azure, которая предлагает более богатый набор функций и параметров конфигурации, а также включает расширенные отчеты и поддержку ряда локальных и облачных приложений. Важно отметить, что для этого требуется Azure Active Directory Premium (ADDP).

Сравнительную таблицу, в которой перечислены три версии MFA и включенные функции для каждой из них, можно найти здесь.

В этой статье мы сосредоточимся на бесплатной версии MFA, включенной в подписку на Office 365. Я расскажу о версии MFA, включенной в AADP, в другой серии статей.

Включение многофакторной аутентификации для конечного пользователя

Итак, как вы знаете, мы включили современную проверку подлинности на уровне клиента в нашей предыдущей статье и подключились к почтовому ящику Exchange Online с помощью настольного клиента Outlook 2016, что означает, что нам не нужно было устанавливать какие-либо ключи реестра на клиентском компьютере.

Далее мы включим MFA для соответствующего пользователя почтового ящика, для чего потребуется всего пара щелчков мышью.

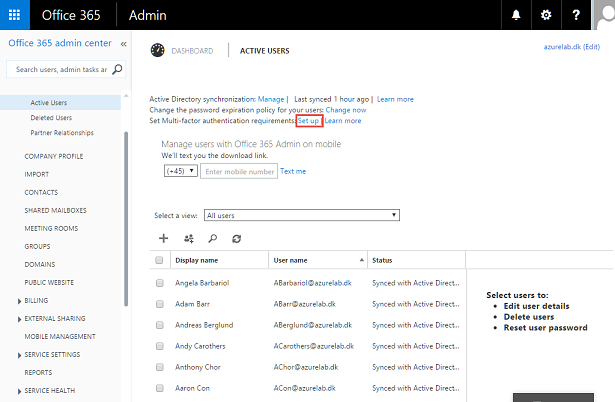

Запустите портал Office 365 и нажмите « Активные пользователи », а затем « Настроить » справа от « Установить требования многофакторной проверки подлинности », как показано на рисунке 1 ниже.

Рис. 1. Нажмите «Настроить» в разделе «Активные пользователи» на портале Office 365.

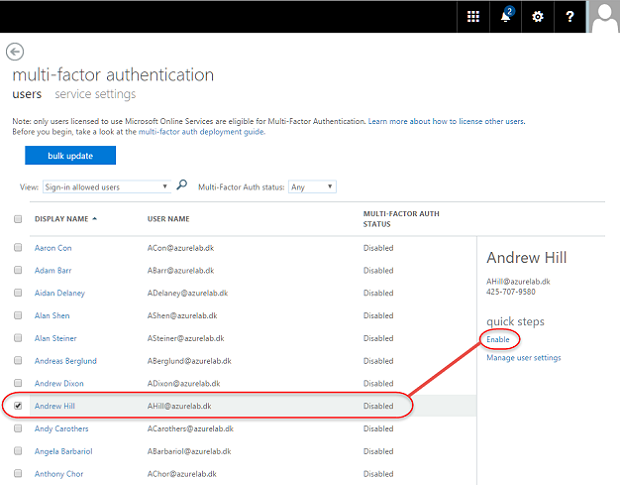

Это приведет нас к разделу управления пользователями многофакторной аутентификации на портале Azure Active Directory.

Рис. 2. Раздел управления пользователями многофакторной аутентификации на портале Azure Active Directory

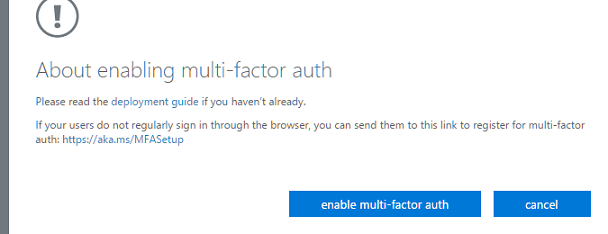

Чтобы включить MFA для пользователя, отметьте его или ее, а затем нажмите « Включить » в разделе « Быстрые шаги ». Появится диалоговое окно, показанное на рисунке 3. Нажмите « включить многофакторную аутентификацию ».

Рисунок 3. Включите многофакторную аутентификацию

Теперь нам сообщат, что обновление успешно завершено, и мы можем нажать « закрыть ».

Рисунок 4: Страница обновлений успешно завершена

Теперь мы включили MFA для пользователя. Однако, прежде чем мы перейдем к тестированию MFA из клиента, давайте кликнем по вкладке « настройки сервиса » на странице « многофакторная аутентификация ».

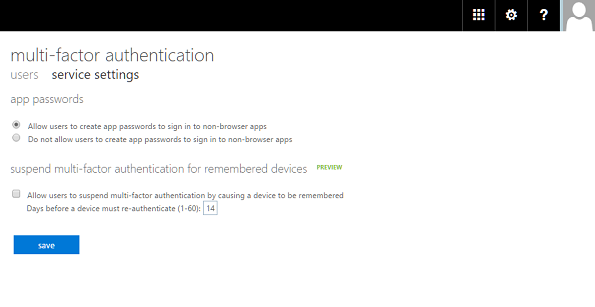

Здесь мы можем указать, разрешено ли пользователю создавать пароль приложения для целей, не связанных с браузером. У нас также есть возможность приостановить многофакторную аутентификацию для запомненных устройств, что является довольно удобной функцией, используемой для указания, через сколько дней запомненное устройство должно пройти повторную аутентификацию.

Рисунок 5: Настройки службы многофакторной аутентификации

Параметры конфигурации MFA конечного пользователя

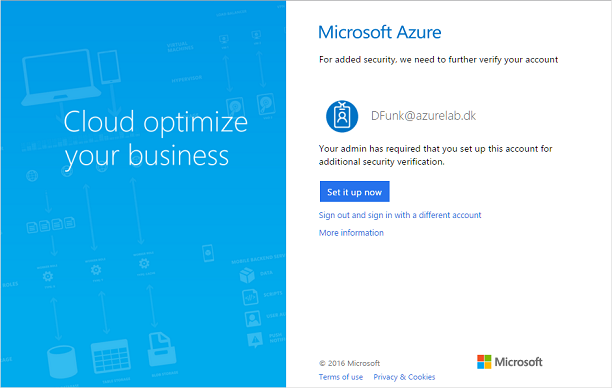

После включения MFA для пользователя при первом повторном входе в систему ему будет представлена страница, показанная на рис. 6. Поскольку MFA включен, ему необходимо настроить свою учетную запись. Точнее, укажите, какой второй фактор он хочет использовать для завершения аутентификации.

Рис. 6. Конечному пользователю предлагается завершить настройку MFA

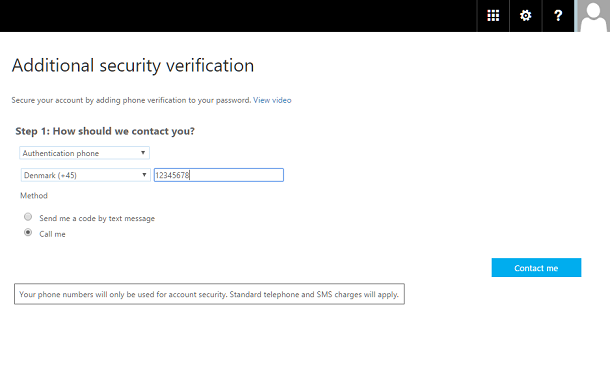

Нажав « Настроить сейчас », пользователь перейдет на страницу, показанную на рис. 7. Здесь он может указать метод второй факторной аутентификации.

По умолчанию используется «Телефон для аутентификации», который позвонит или отправит текстовое сообщение на указанный номер мобильного телефона. Если выбран метод вызова, пользователю необходимо нажать хэштег (#), и он будет аутентифицирован и переведен на соответствующую рабочую нагрузку. Если выбрано текстовое сообщение, ему нужно будет ввести код, полученный на странице входа.

Рис. 7. Телефон для аутентификации

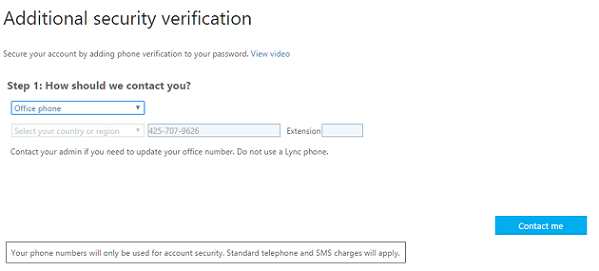

Второй способ — « Рабочий телефон », который можно использовать для указания старого доброго офисного телефона для тех из вас, у кого он еще есть. Можно даже указать расширение. Обратите внимание, что вам не следует использовать телефон Lync.

Рис. 8. Метод офисного телефона

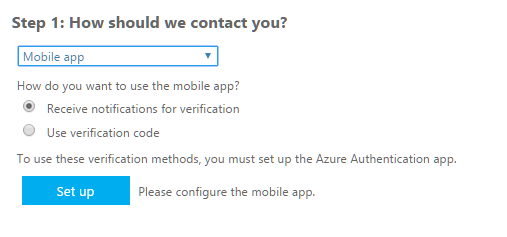

Последний метод — « Мобильное приложение », который позволяет использовать приложение проверки подлинности Azure. Мы можем получить уведомление или использовать код подтверждения.

Что мне лично нравится в этом методе, так это то, что вы можете использовать аутентификацию касанием пальца в приложении.

Рис. 9. Метод мобильного приложения

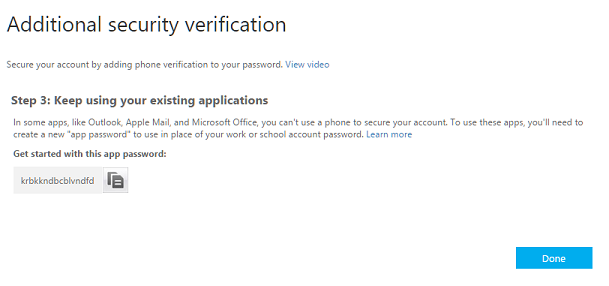

После выбора второго метода аутентификации пользователь попадет на страницу, показанную на рис. 11. Как видите, ему будет предоставлен пароль приложения, который он может использовать для клиентов, не поддерживающих ADAL.

Рисунок 10. Сгенерированный пароль приложения для клиентов, не поддерживающих ADAL

Тестирование MFA с клиентского компьютера

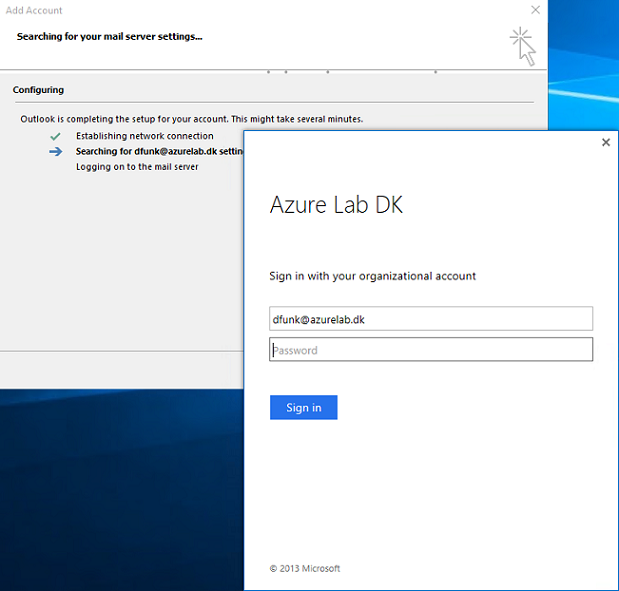

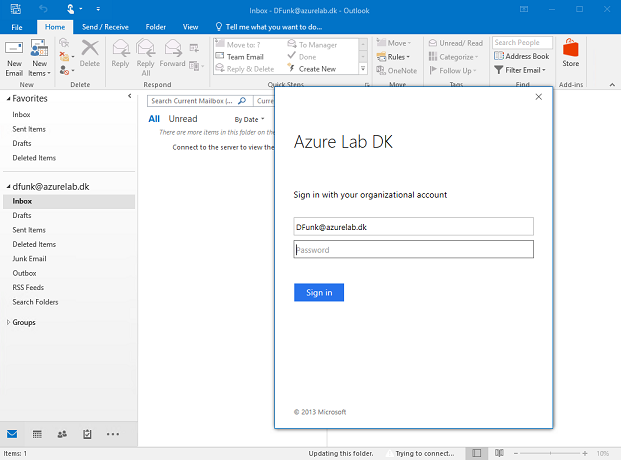

Хорошо, давайте переключимся на устройство с установленным настольным клиентом Outlook. Во-первых, я покажу вам, чего должен ожидать конечный пользователь при настройке нового профиля Outlook. Если пользователь не подключен к домену, он увидит страницу входа, показанную на рис. 11, которая является страницей входа на сервере прокси веб-приложения (WAP).

Рисунок 11: Страница входа в WAP-сервер

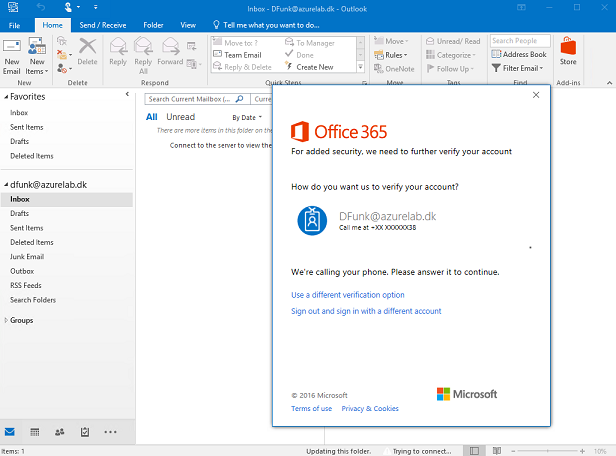

После того как пользователь указал имя участника-пользователя и пароль, он будет перенаправлен на страницу входа «login.microsoftonline.com» для Office 365/AAD, как показано на рисунке 12. В этом примере был выбран метод аутентификации MFS по умолчанию, поэтому пользователю нужно будет ответить на вызов и нажать хэштег (#).

Рисунок 12: Пользователю звонят на его мобильный телефон для аутентификации по второму фактору

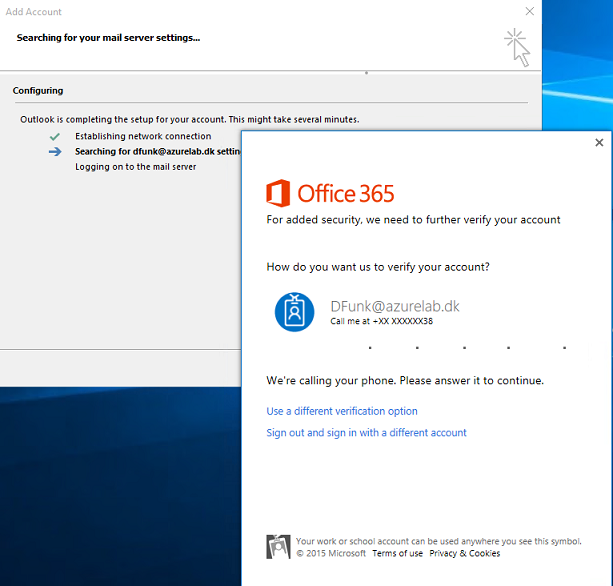

Если пользователь был присоединен к домену и подключен к домену, он не попадет на страницу входа в систему WAP, а попадет прямо на страницу входа, показанную на рис. 13.

Если у конечного пользователя уже был создан профиль Outlook и включена функция MFA, ему будет предложено аналогичным образом в зависимости от того, находится ли он во внешней сети или присоединен к домену и подключен к домену. Если он находится во внешней сети, ему нужно будет ввести свои учетные данные на WAP-сервере, как показано на рис. 13.

Рисунок 13: Запрос учетных данных на WAP-сервере

Теперь использование будет вызываться на его мобильном устройстве.

Рис. 14. Конечный пользователь звонит со своего мобильного телефона.

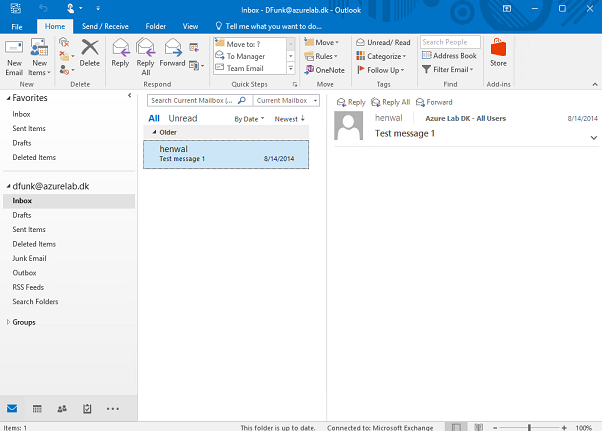

И вот так пользователь подключается к своему почтовому ящику в Exchange Online.

Теперь помните, что здесь сработает поведение входа в систему и маркера обновления, которое я обсуждал ранее, что означает, что последующие запуски настольного клиента Outlook не будут запрашивать какие-либо учетные данные, если клиент используется часто.

Рисунок 15: Подключен к своему почтовому ящику в Exchange Online

На этом завершается седьмая часть этой статьи, состоящей из нескольких частей, в которой я расскажу вам о новой истории современной проверки подлинности и о том, как она влияет на клиентов, подключающихся к Exchange Online.

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 2)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 3)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 4)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 5)

- Демистификация моделей идентификации Exchange Online и аутентификации (часть 6)