Что такое токены аутентификации в сетевой безопасности?

Пароль - самый распространенный способ аутентификации. Однако они не так дешевы и просты, как мы думаем, особенно с точки зрения организации, потому что они должны предоставлять идентификатор и пароль для каждого ресурса, который они используют, а также управлять паролями очень многих людей, использующих их портал. Кроме того, пользователям становится сложно запоминать пароли каждого веб-сайта, на который они входят. Таким образом, у нас есть альтернатива паролям - токены аутентификации.

Токен аутентификации - чрезвычайно полезная альтернатива паролям. Это небольшое устройство, которое генерирует новое случайное значение при каждом использовании. Это случайное значение используется для аутентификации пользователей.

Компоненты токена аутентификации

- Процессор

- ЖК-дисплей для отображения вывода (жидкокристаллический дисплей)

- Аккумулятор

- Маленькая клавиатура для ввода информации

- Часы реального времени

Каждое такое устройство (токен аутентификации) предварительно запрограммировано с уникальным номером, который называется случайным начальным числом или начальным числом. Это начальное число гарантирует, что вывод, сгенерированный токеном аутентификации (устройством), уникален. Токен аутентификации является примером двухфакторной аутентификации, поскольку сам токен защищен некоторым PIN-кодом.

Работа токена аутентификации

1. Создание токена

Когда создается токен аутентификации, сервер аутентификации генерирует соответствующее случайное начальное число для токена. Это начальное число автоматически используется токеном аутентификации, из-за чего значение начального числа не известно пользователю. Это начальное число заранее запрограммировано внутри токена, а также его запись производится против записи этого пользователя в пользовательской базе данных.

2. Использование токена

Токен аутентификации автоматически генерирует псевдослучайные числа, называемые одноразовыми паролями или одноразовыми паролями (эти коды / пароли можно использовать только один раз). После того, как они будут использованы, их нельзя будет использовать повторно. Этот одноразовый пароль представляет собой четырехзначный PIN-код. Ниже приведены некоторые важные моменты использования этого одноразового пароля.

- Аутентифицируемый пользователь вводит свой идентификатор и одноразовый пароль, который отправляется на сервер.

- Сервер получает начальное число, соответствующее идентификатору пользователя, из пользовательской базы данных с помощью программы поиска начального числа .

- Сервер передает начальное значение и одноразовый пароль программе проверки пароля.

- Эта программа проверяет, связаны ли одноразовый пароль и начальное число друг с другом.

3. Сервер отвечает

Наконец, сервер отвечает подходящим сообщением на основе результатов (успех / неудача) предыдущего шага.

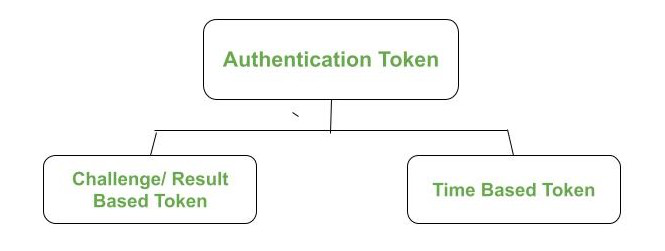

Типы токенов аутентификации:

Жетон ответа / запроса

1. Пользователь отправляет запрос на вход, указывая только свой идентификатор пользователя, а не одноразовый пароль.

2. Сервер проверяет, действителен ли идентификатор пользователя. Если он недействителен, он отвечает сообщением об ошибке, в противном случае, если он действителен, сервер создает случайный запрос. Затем отправляет случайный запрос пользователю.

3. Пользователь получает случайный вызов. Откройте токен аутентификации с помощью ПИН-кода и ключей в случайном вызове с помощью небольшой клавиатуры.

4. Начальное значение токена шифрует случайный запрос, который затем вводится пользователем в разделе пароля запроса входа в систему.

5. Сервер проверяет зашифрованный случайный запрос, полученный пользователем, что может быть выполнено двумя способами:

- Сервер может расшифровать зашифрованный случайный запрос, полученный от пользователя, с помощью начального значения для пользователя, которое доступно серверу через базу данных пользователей. Если эта расшифровка соответствует исходному случайному запросу, доступному на сервере, аутентификация успешна.

- Сервер может зашифровать свою собственную версию случайного запроса, который был ранее отправлен пользователю, с начальным значением для пользователя. Если это шифрование совпадает с зашифрованным случайным запросом, полученным от пользователя, аутентификация успешна.

Токен, основанный на времени

В токене, основанном на времени, серверу не нужно посылать пользователю случайный запрос. Жетон не требует клавиатуры для ввода. Фактически, он использует время вместо случайного вызова. Жетоны автоматически генерируют пароль каждые 60 секунд и отображают последний пароль на ЖК-дисплее для пользователя.

Для генерации пароля токены, основанные на времени, используют начальное число и текущее системное время.

- Когда пользователь хочет войти в систему, он / она вводит пароль, отображаемый на ЖК-дисплее токена, и использует его для входа вместе со своим идентификатором пользователя.

- Сервер получает пароль и выполняет независимую криптографическую функцию над начальным значением пользователя и текущим системным временем, чтобы сгенерировать свою версию пароля. Если два значения совпадают, он считает пользователя действительным.

- Наконец, сервер отправляет пользователю соответствующее сообщение на основе результата предыдущего шага.

Из-за своей автоматизированной природы (по сравнению с токенами запроса / ответа) жетоны, основанные на времени, чаще используются в реальной жизни.