Что такое облачная сетевая безопасность и как ее реализовать?

Облачные вычисления завоевывают деловой мир и заменяют стандартные системы хранения и накопители. Поскольку компании продолжают переходить на облачные технологии, крайне важно защитить свои цифровые активы. Вот где на помощь приходит облачная сетевая безопасность! Если вы разбираетесь в безопасности облачных сетей, ваша компания может выполнять рабочие нагрузки в облаке любого типа. Эти типы включают общедоступные, частные и даже гибридные облака.

В этой статье я расскажу, что такое безопасность облачной сети и почему это важно для вашей компании. Я также познакомлю вас с различными аспектами облачной безопасности. Вы можете использовать это как отправную точку, когда начнете углубляться в предмет.

Что такое облачная сетевая безопасность?

Безопасность облачных сетей — это отрасль кибербезопасности, которая фокусируется на обеспечении безопасности систем облачных вычислений. Вы можете создавать, обрабатывать и хранить многие деловые и личные данные, такие как финансовые данные и данные кредитных карт, с помощью систем безопасности облачных сетей.

Безопасность облачной сети также включает в себя все аспекты защиты каждого компонента в облаке, от виртуальных машин до конфигураций, приложений и данных. Целью облачной безопасности является снижение риска потери данных, несанкционированного доступа и прерывания обслуживания. Это также поможет вам избежать снижения производительности, утечки данных и всего, что может поставить под угрозу вашу систему в облаке.

Облачная безопасность расширяет знания вашей компании в области защиты облачных цифровых активов. Применяя эти знания, вы также улучшаете способность вашей компании соблюдать законы и правила о конфиденциальности/защите данных.

Теперь, когда вы знаете, что такое облачная сетевая безопасность, я расскажу вам о 5 причинах, почему облачная безопасность важна для вашей компании.

Почему безопасность облачной сети важна?

Добавление облачной безопасности в качестве бизнес-приоритета может показаться ненужным и непрактичным, но это не так. Ознакомьтесь с 5 причинами важности безопасности облачной сети ниже:

1. Снижает бизнес-риск

Перенося рабочие нагрузки в облако, вы увеличиваете поверхность атаки. Почему? Раньше вам приходилось беспокоиться только о потенциальных угрозах и уязвимостях в вашей локальной ИТ-инфраструктуре, которые влияли на бизнес-операции. Теперь вам также приходится решать аналогичные проблемы в частных, общедоступных и гибридных облаках. Применяя облачную безопасность, вы снижаете риски в этих областях.

2. Защищает данные

Облачные среды ежедневно генерируют, обрабатывают и хранят огромные объемы данных. Фактически, прогнозы говорят, что к 2025 году 100 зеттабайт, или 50% мировых данных на тот момент (по сравнению с 15% в 2015 году), будут храниться в облаке. Некоторые из них будут представлять собой конфиденциальные данные, например личные данные, финансовые данные, коммерческую тайну, данные кредитных карт и т. д. Вашей компании также требуется облачная безопасность для обеспечения конфиденциальности, целостности и доступности этих данных.

3. Повышает надежность и доступность

Значительная часть ваших бизнес-процессов выполняется в облаке, поэтому вам необходимо постоянно поддерживать надежность и доступность облачных сервисов, управляющих этими процессами. Облачная безопасность также помогает предотвратить преднамеренное или случайное повреждение или нарушение процессов.

4. Обеспечивает соответствие нормативным требованиям

Законы и положения о защите данных/конфиденциальности распространяются на определенные типы данных, хранящихся в облаке. Этими законами могут быть, среди прочего, Стандарт безопасности данных индустрии платежных карт (PCI DSS), Закон США о переносимости и подотчетности медицинского страхования (HIPAA) и Общий регламент ЕС по защите данных (GDPR). Внедряя лучшие практики облачной безопасности, вы увеличиваете свои шансы на соблюдение этих требований.

5. Снижает затраты

Цена одной утечки данных обходится вам гораздо дороже, чем инициативы по обеспечению безопасности в облаке. Утечки данных чаще всего происходят при отсутствии облачной безопасности. В отчете о стоимости утечки данных за 2021 год средняя общая стоимость уже оценивалась в 4,24 миллиона долларов, а средняя стоимость мега-взлома (50–65 миллионов записей) уже составляла 401 миллион долларов. Это означает, что вам придется потратиться на потенциальные судебные иски, юридические и нормативные штрафы / санкции, уведомления об утечке данных и другие связанные с этим расходы. Вы также потеряете возможность и серьезно пострадаете от репутации.

Действительно, не следует легкомысленно относиться к важности облачной безопасности. Тем не менее, я должен сказать, что на пути к безопасной облачной среде есть ухабы и выбоины. В следующем разделе я расскажу о четырех основных проблемах, с которыми вы, вероятно, столкнетесь на этом пути.

4 главные проблемы облачной безопасности

Запуская свои инициативы по обеспечению облачной безопасности, вы время от времени сталкиваетесь с некоторыми серьезными проблемами. Вот 4 главные проблемы, с которыми вы можете столкнуться:

1. Теневые ИТ

Облачные службы (особенно приложения «Программное обеспечение как услуга») легко доступны и просты в использовании даже для обычных конечных пользователей. Вот почему многие сотрудники подписываются на эти услуги, не сообщая об этом своему ИТ-отделу. Персонал, заботящийся о безопасности, не управляет процессами и транзакциями, которые теневые ИТ-специалисты проводят с этими службами. Это означает, что эти процессы будут совершенно незащищенными. В самом деле, как вы можете защитить то, о чем совершенно не подозреваете?

2. Сопутствующий ущерб от DDoS-атак

В тот момент, когда вы переносите свои рабочие нагрузки в облако, вы подвергаете их угрозам, с которыми обычно не сталкиваетесь в традиционных ИТ-средах. Одной из таких угроз являются распределенные атаки типа «отказ в обслуживании» (DDoS). DDoS-атаки — это кибератаки направлены на ИТ-инфраструктуру с намерением нарушить работу служб. Высокие объемы трафика в основном отличают этот вид атаки.

Компании, которые не являются объектом DDoS-атак, могут понести сопутствующий ущерб, особенно если объектом атаки является общедоступное облако. Это может произойти, потому что несколько арендаторов совместно используют службы и ресурсы в общедоступном облаке.

3. Неправильные настройки облака

Одним из преимуществ облачных вычислений является то, что они значительно упрощают выполнение многих исполнительных задач. Даже младший руководитель может легко раскрутить сервер или настроить многотерабайтное хранилище. К сожалению, это преимущество также делает его очень восприимчивым к человеческим ошибкам. Простая случайная неправильная конфигурация может легко раскрыть конфиденциальные данные или экземпляр сервера для широкой публики и вызвать утечку данных.

4. Уязвимости в масштабе

Основным преимуществом облачной инфраструктуры является ее исключительная масштабируемость. Как облачный администратор, вы можете легко развернуть тысячи серверов и приложений за очень короткий период времени. Вы можете сделать это, используя автоматическое масштабирование, инфраструктуру как код (IaC), контейнеры и практики DevOps. Однако, если образ имеет уязвимости, все эти серверы/приложения, сгенерированные из него, наследуют эти уязвимости. Это означает, что вы можете в конечном итоге создать тысячи экземпляров сервера или контейнеров, подверженных целому ряду угроз.

Это лишь некоторые из многих проблем, возникающих в облачных средах. Хотя они могут показаться довольно сложными, вы можете решить их некоторыми способами. В следующем разделе я рассмотрю некоторые из существующих решений, в том числе несколько, которые помогут вам решить эти проблемы.

6 типов решений для облачной безопасности

Облачные среды часто бывают очень сложными. Они состоят из множества компонентов, включая виртуальные машины, приложения и интерфейсы прикладного программирования (API). Эти компоненты также включают учетные записи пользователей, данные и многое другое. Между тем, эти облачные среды сталкиваются с множеством угроз и уязвимостей. Вы можете извлечь выгоду из облачных систем только в том случае, если предотвратите эти угрозы и примете меры с самого начала.

Следовательно, безопасность облачной инфраструктуры — очень сложная область. Вам необходимо использовать различные решения безопасности и средства контроля для вашей компании. Каждое из решений нацелено на определенный набор угроз и уязвимостей. Вот 6 типов решений для облачной безопасности:

1. Решения с поддержкой поведенческой аналитики

Поведенческая аналитика обычно применяется к сетевому трафику, файлам и сеансам пользователей для выявления вредоносного поведения. Некоторые аналитические решения сравнивают искусственный интеллект (ИИ) и большие данные с хорошо понятными моделями и тенденциями для анализа аномального поведения. Это делает поведенческие решения для защиты от DDoS более эффективными, чем их традиционные аналоги. Это потому, что они могут отличить законный трафик от вредоносного во время DDoS-атаки. Решения DDoS также могут пропускать законный трафик. Когда вы используете инструменты поведенческой аналитики, вы напрямую определяете наличие любого странного или высокого риска в вашей системе.

2. Предотвращение потери данных (DLP)

Решения DLP помогают предотвратить попадание конфиденциальной информации, такой как ваша личная информация, данные кредитной карты и финансовая информация, в чужие руки. Эти решения определяют местонахождение вашей информации. Затем решения DLP гарантируют, что никто не сможет загружать/загружать, копировать, передавать и т. д. вашу информацию без надлежащего разрешения. С помощью этой функции вы можете ограничить несанкционированный поток данных к приложениям, чтобы использовать DLP против теневых ИТ-практик.

3. Управление привилегированным доступом (PAM)

Принцип наименьших привилегий ограничивает пользователей минимальными уровнями доступа на основе требований, необходимых им для выполнения своих рабочих функций. Основанные на этом принципе, системы PAM помогают снизить риск неправильной настройки облака. Системы PAM могут контролировать, отслеживать и защищать как человеческие, так и нечеловеческие привилегированные учетные записи и их действия. Таким образом, вы также можете избежать случайных и преднамеренных неверных настроек облака.

4. Сканеры уязвимостей

Сформулируем полуочевидное: сканеры уязвимостей сканируют системы на наличие уязвимостей. Когда вы применяете сканирование уязвимостей к облачной среде, может быть более эффективным, если вы направляете сканирование на сами изображения. Таким образом, вы сможете обнаружить уязвимости до того, как рассматриваемые образы сгенерируют какую-либо виртуальную машину или контейнер.

5. Антивирусные и антивредоносные инструменты

Как и обычные ИТ-системы, вредоносное ПО также может заражать облачные системы. Если это произойдет, система и даже облачная среда хостинга могут столкнуться с проблемами производительности, потерей данных или (в случае программы-вымогателя) полным простоем. Средства защиты от вирусов и вредоносного ПО предоставляют возможности обнаружения и предотвращения угроз, помогающие смягчить эти угрозы. Системы предотвращения и обнаружения вторжений обеспечивают такую же защиту.

6. Контроль доступа

Контроль доступа обеспечивает авторизацию людей и приложений, запрашивающих доступ к вашей облачной среде. Вы можете использовать элементы управления безопасностью, такие как аутентификация на основе пароля, инфраструктура открытого ключа (PKI), биометрия и многофакторная аутентификация, чтобы применять политики контроля доступа.

Распространение решений для точек безопасности, подобных упомянутым ранее, в сочетании с нехваткой специалистов в области безопасности облачных вычислений привело к появлению продуктов и услуг, направленных на консолидацию инструментов безопасности и/или упрощение безопасности в облачных средах.

Некоторые примеры этих продуктов и услуг включают платформы защиты рабочих нагрузок в облаке (CWPP), системы управления состоянием безопасности в облаке (CSPM) и решения брокера безопасности доступа к облаку (CASB). Независимо от того, какое решение для обеспечения безопасности вы используете, вы должны помнить, что универсального решения не существует. Даже если бы это было так, вы не сможете построить надежную инфраструктуру безопасности, используя универсальный подход.

При реализации безопасности облачной сети необходимо учитывать некоторые ключевые моменты. Сейчас я расскажу о 7 из них.

7 вещей, которые следует учитывать при реализации облачной сетевой безопасности

Хотя большинство концепций безопасности используются в традиционной локальной ИТ-инфраструктуре, безопасность облачных сетей имеет определенные сложности, о которых вам следует знать. Знание того, что они из себя представляют, может помочь вам более эффективно внедрять безопасность облачной сети.

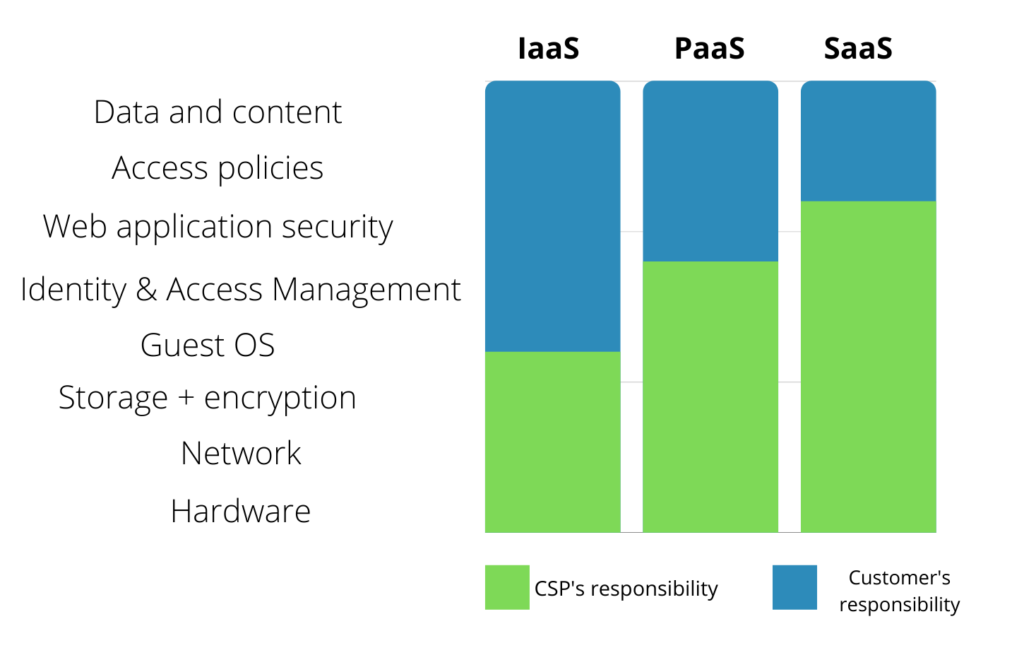

1. Изучите модель совместной ответственности вашего CSP

Реализация безопасности облачной сети требует от вас следовать так называемой модели безопасности с общей ответственностью. Модель общей ответственности — это структура между вами и вашим поставщиком облачных услуг (CSP).

В этой модели разъясняются обязанности, за которые вы несете ответственность и которые входят в сферу ответственности вашего CSP. Здесь вам нужно будет понять свою общую ответственность и убедиться, что вы знакомы с тем, что опубликовал ваш CSP.

Общая модель безопасности может различаться в зависимости от типа облачной службы (IaaS, PaaS или SaaS). Вот упрощенная иллюстрация того, как может выглядеть модель общей ответственности для каждого типа службы.

У каждого CSP также есть собственная версия этой модели безопасности с общей ответственностью. Итак, вы захотите просмотреть модель, опубликованную вашим CSP, и узнать, за какие задачи вы отвечаете.

2. Поддерживайте надежную политику безопасности паролей

Политики паролей определяют, как пользователи должны создавать свои пароли. Например, они контролируют количество и тип символов, которые вы должны использовать. Политики паролей также определяют, как долго вы должны использовать пароли перед их сменой.

Надежные пароли могут помочь предотвратить атаки по словарю или атаки методом грубой силы. Вот что вам понадобится для создания типичного надежного пароля:

- Длинный (например, не менее 10 символов)

- Состоит из букв и цифр

- Состоит из символов верхнего и нижнего регистра

- Включает в себя специальные символы

- Меняйте его на регулярной основе (например, каждые 90 дней)

Чтобы ваша политика паролей работала, вам необходимо применить механизмы для ее автоматического применения. Например, выберите приложения, которые легко поддерживают и применяют политики надежных паролей. Не полагайтесь только на пользователя в вопросах принуждения.

3. Используйте брокера безопасности облачного доступа (CASB)

Говоря о политиках, один из способов обеспечить их соблюдение — использовать CASB. CASB — это решение для обеспечения безопасности, которое находится между облачным клиентом и CSP. Он действует как привратник, который позволяет выполнять определенные действия. CASB разрешает действия только в том случае, если они соответствуют политикам безопасности компаний. CASB также могут применять широкий спектр политик. Например, аутентификация (включая пароли), авторизация, шифрование, ведение журнала, обнаружение вредоносных программ и многие другие.

CASB может быть очень удобным, поскольку он также значительно упрощает применение политик. Это потому, что он объединяет практически все политики безопасности, необходимые для безопасности облачных сетей. Это также может быть находкой для групп кибербезопасности, отвечающих за работу с некоторыми другими аспектами.

Выбирая CASB, вы должны убедиться, что он хорошо интегрируется с вашими существующими решениями по обеспечению безопасности. Ваш CASB также должен поддерживать различные типы услуг, например, SaaS и IaaS, если вы следуете мультиоблачной стратегии. Это поможет вам максимально использовать потенциал инвестиций в безопасность облачной сети.

4. Используйте программно-определяемый доступ

Программно-определяемый доступ — это не просто решение для обеспечения безопасности. Это решение предназначено для решения проблем развертывания сети, эксплуатации и безопасности. Программно-определяемый доступ также решает проблемы, связанные с управлением как беспроводными, так и проводными сетями. Для этого он объединяет интерфейсы командной строки, автоматизацию, мониторинг, управление и т. д. в единое решение. Это решение использует автоматизацию на основе политик.

Программно-определяемый доступ создан для компаний, которые напрямую управляют базовой инфраструктурой облачной среды. Например, вы можете воспользоваться программно-определяемым доступом, если вы CSP или компания, управляющая собственным локальным частным облаком.

5. Примените сегментацию сети

Сегментация сети — это безопасность на уровне сети в облачных вычислениях. Он позволяет разделить сеть на подсети или сегменты сети. Это может быть полезно в облачных средах, где несколько компаний, пользователей, приложений или серверов используют одну и ту же сеть.

Сегментация гарантирует, что в случае компрометации одного сегмента другие сегменты останутся в безопасности. CSP также предоставляют встроенные функции, позволяющие применять сегментацию сети в собственных облачных средах. Например, в AWS вы можете достичь сегментации с помощью так называемых групп безопасности. В Azure у них есть то, что вы называете группами безопасности сети (NSG).

Прежде чем применять сегментацию сети, сначала визуализируйте схему своей сети. Вы также должны сначала понять текущее состояние вашей сети. Это включает пользователей, подключающихся к нему, и компонентов, его составляющих. Текущее состояние вашей сети также включает, среди прочего, то, как эти компоненты взаимодействуют друг с другом. Вам необходимо получить четкое представление о вашей текущей сети, прежде чем вы сможете правильно применить сегментацию сети.

6. Используйте шифрование

Шифрование делает данные нечитаемыми для тех, у кого нет правильного ключа дешифрования. Вот почему это эффективный способ сохранения конфиденциальности данных в облаке. Вам нужно шифрование больше всего в 2 ситуациях. Во-первых, когда ваши данные находятся в состоянии покоя в службе хранилища. Во-вторых, когда ваши данные передаются по сети.

Вы также можете применить шифрование данных в состоянии покоя двумя способами. Один из них использует встроенные службы шифрования вашего CSP. Например, в AWS S3 есть нечто, называемое шифрованием на стороне сервера. Другой способ — использовать что-то вроде PGP.

С другой стороны, вы также можете использовать безопасные протоколы передачи файлов, такие как HTTPS, FTPS и SFTP, для применения шифрования данных в пути. Такие протоколы, как HTTPS и FTPS, основаны на SSL/TLS, той же технологии, которую используют безопасные веб-сайты. Это позволяет защитить ваши данные при их передаче по сети от неавторизованных пользователей.

7. Разработайте план реагирования на инциденты

План реагирования на инциденты — это ваш «план Б», если угроза обходит вашу защиту. Независимо от того, насколько на первый взгляд надежна ваша защита от кибербезопасности, шансы на то, что угроза каким-то образом ускользнет, всегда возможны. План реагирования на инциденты также позволит вам подготовиться к такой возможности.

Это также может повлечь за собой создание собственной группы реагирования на инциденты или наем третьей стороны. Специалисты по реагированию на инциденты, связанные с безопасностью облачной сети, могут помочь сдержать и свести к минимуму влияние атаки на вашу инфраструктуру в случае, если ваша защита не выдержит.

Заключительные слова

При переходе в облако вам необходимо с первого дня внедрить передовой опыт. Для этого вам необходимо полностью понять определение безопасности облачной сети и понять, почему это важно. Вы также должны понимать проблемы, с которыми вы можете столкнуться, различные типы решений и лучшие практики, которые следует учитывать при внедрении облачной безопасности.

Облачные среды, их различные компоненты, угрозы и уязвимости, а также связанные с ними риски представляют собой очень сложный набор концепций. Поэтому ответить на вопрос « было бы невозможно. с одним ответом. Я надеюсь, что эта статья предоставила достаточно информации, чтобы помочь вам в ваших поисках более глубокого понимания предмета.

Есть еще вопросы о безопасности облачной сети? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже.

Получите последние технические новости здесь

Часто задаваемые вопросы

Что такое гибридное облако?

Гибридное облако — это сочетание локального частного и общедоступного облака. Интеграция этих двух типов необходима для построения гибридного облака. Цель гибридных облаков — предоставить вашей компании возможность использовать масштабируемость и глобальный охват общедоступных облаков. Они также стремятся иметь уровень контроля, который обеспечивают частные облака.

Что такое инфраструктура открытых ключей (PKI)?

PKI — это инфраструктура, основные функции которой включают обработку и управление цифровыми сертификатами и связанными с ними ключами. Чтобы установить PKI, вам потребуется один или несколько центров сертификации (ЦС) и политик, управляющих PKI. Вам также потребуются цифровые сертификаты и приложения, использующие цифровые сертификаты. PKI служат для защиты B2B, а также транзакций между пользователем и сервером.

Какие системы предотвращения и обнаружения вторжений сегодня являются лучшими?

Вот список лучших систем предотвращения и обнаружения вторжений в 2022 году. В этом списке учитываются различные соображения, такие как простота настройки и использования, возможности создания отчетов/регистрации и стоимость. Вы также найдете этот список полезным, если ищете решение, которое предотвращает и обнаруживает входящие угрозы.

Как предотвратить утечку облачных данных?

Нарушение облачных данных — это, по сути, несанкционированное раскрытие данных (обычно личной информации), хранящихся в облаке. Правовые и нормативные требования охватывают определенные типы данных. Вот почему вам необходимо предотвращать нарушения, чтобы избежать наказания за штрафы и пени. Вы также можете использовать стратегию глубокоэшелонированной защиты, чтобы предотвратить утечку данных. Эта стратегия включает в себя применение шифрования и использование встроенных возможностей безопасности вашего CSP. Среди прочего, он также включает в себя мониторинг/регистрацию сетевой активности.

Какие красные флажки безопасности облачных сетей требуют внимания?

Красные флажки облачной безопасности — это связанные с безопасностью события или условия в вашей облачной среде. Эти красные флажки служат предупреждениями. Игнорирование этих предупреждений может привести к дорогостоящим последствиям в будущем. Некоторые из этих красных флажков также включают пересечение нескольких арендаторов, отсутствие стандартов и неадекватность средств управления доступом к данным.