Архитектура, развертывание и эксплуатация прямого доступа (часть 3)

Введение

В предыдущих статьях о Direct Access вы читали о том, что Direct Access стимулирует планирование и внедрение IPv6 на крупных и малых предприятиях. Мы рассмотрели определение размера и планирование емкости для среды на основе ваших требований, включая количество устройств с поддержкой DA, а также требования к пропускной способности и типы шифрования, которые можно настроить для службы.

Мы также коснулись ценного компонента уравнения прямого доступа: Forefront Unified Access Gateway 2010 (UAG). Поскольку вы планируете развертывание Direct Access, рекомендуется уделить некоторое время просмотру UAG, понять, что он дает на стол и стоит ли включать его в уравнение для развертывания Direct Access в вашей среде.

Что такое унифицированный шлюз доступа?

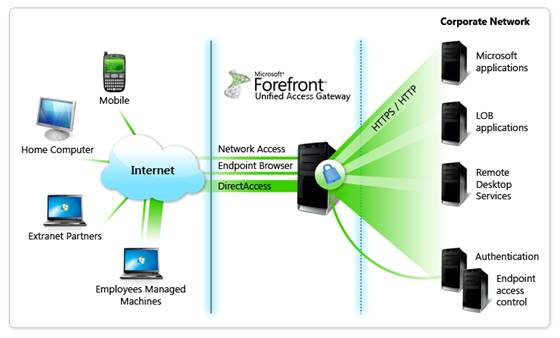

Microsoft приобрела небольшую компанию Whale Communications в 2006 году. Whale предлагала нишевый продукт SSL/VPN, который конкурировал с крупными сетевыми провайдерами (Cisco, Juniper и т. д.). Он предлагал очень богатую интеграцию приложений для удаленной публикации и гибкий механизм проверки хоста для проверки системных настроек, таких как обновленный антивирус, установленные обновления безопасности и т. д. Эта технология превратилась в продукт Microsoft Intelligent Application Gateway 2007 (IAG) и последний раз переименован в выпуск Forefront Unified Access Gateway 2010 (UAG). UAG устанавливается в системе Windows Server 2008 R2, является 64-разрядным и может работать на стандартном серверном оборудовании или приобретаться как устройство через OEM у партнера Microsoft. UAG разработан, чтобы очень хорошо делать несколько вещей, как показано на рисунке 1 и ниже:

- Публикуйте приложения удаленно. UAG можно легко использовать для удаленной публикации Exchange (например, Outlook Web Access) и SharePoint. UAG имеет встроенные возможности фильтрации на уровне приложений. Эта очень детальная возможность фильтрации может даже запретить пользователю загружать контент через SharePoint, когда он находится за пределами сети, но разрешить это, например, когда он поступает изнутри или с более надежного компьютера.

- Предоставьте «портал удаленного доступа», чтобы пользователь мог выбирать и запускать приложения. Вы можете предоставить список доступных приложений в зависимости от того, кто является пользователем, а также от состояния работоспособности его компьютера. Полное IP-подключение через туннель SSL также настраивается.

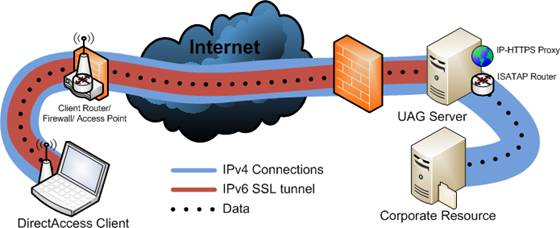

- Предоставление прямого доступа через Интернет. UAG может выступать в качестве обратного прокси-сервера, чтобы принимать подключения прямого доступа через Интернет и направлять их во внутреннюю корпоративную сеть. UAG также может выполнять преобразование IPv6 <-> IPv4, обеспечивая подключение прямого доступа к «устаревшим» внутренним устройствам, которые могут не иметь адресации IPv6.

Рисунок 1: Общий обзор архитектуры возможностей UAG. (Источник: technet.microsoft.com)

UAG — отличный способ упростить архитектуру вашей среды прямого доступа; консолидируя все внешние подключения к нескольким серверам UAG, вы можете иметь единую точку входа и выхода из среды для мониторинга клиентских подключений. Возможно, UAG не заменит традиционный SSL/VPN, который у вас есть сегодня для ваших пользователей, но давайте сосредоточимся на возможностях публикации с прямым доступом для целей этой статьи.

И последнее замечание о привлекательности UAG, особенно в корпоративных развертываниях. UAG лицензируется по количеству серверов (см. выше) и с лицензиями клиентского доступа (CAL), как и большинство продуктов Microsoft. Клиентские лицензии UAG включены в пакет Microsoft Enterprise CAL Suite, которым, возможно, уже владеет ваша организация. Это может помочь значительно сократить расходы на реализацию прямого доступа или даже частично снизить затраты при консолидации решений удаленного доступа. Уже одно это преимущество побуждает многих ИТ-специалистов оценивать, насколько UAG подходит для их среды.

UAG и прямой доступ

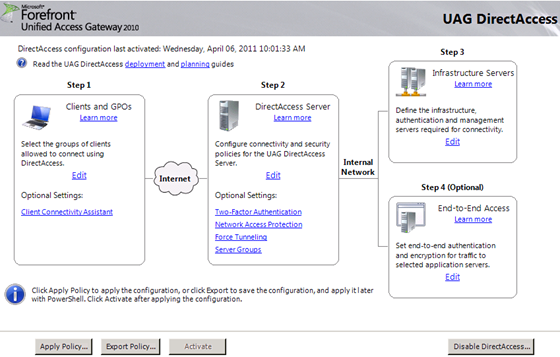

Короче говоря, UAG делает Direct Access более гибким и предоставляет дополнительные возможности приложений, упрощая некоторые проблемы преобразования, которые могут возникнуть при переходе от IPv6 <-> IPv4 внутри и за пределами корпоративной сети. Прекрасным примером того, где UAG смог обеспечить функциональность «это просто работает», являются приложения типа «одноранговая сеть», такие как Microsoft Lync или Remote Desktop. Это также позволяет изолировать вход и выход прямого доступа к одной точке «воздействия». С точки зрения безопасности вашей организации может быть удобнее использовать устройство UAG на границе сети, а не стандартное устройство Windows Server 2008 R2. UAG построен на базе технологии Microsoft Threat Management Gateway (TMG), ранее известной как ISA Server. В какой-то момент архитектура прямого доступа должна быть «двойной» с подключением как к внешней сети, так и к корпоративной сети; что может быть лучше, чем у устройства UAG? UAG также обеспечивает простую настройку двухфакторной аутентификации, интегрированной в среду прямого доступа. Поддерживается аутентификация с помощью смарт-карты, как и RSA SecurID. Мастера настройки и инструменты, доступные для UAG, кажутся намного более простыми в настройке, чем некоторые стандартные параметры конфигурации для тех же функций в Windows Server, что можно увидеть на рисунке 2. Можно увидеть функции UAG и Direct Access. на рисунке 3.

Рисунок 2: Снимок экрана мастера настройки прямого доступа. (Источник: blog.konab.com)

Рис. 3. График потока функциональных данных UAG и прямого доступа. (Источник: blog.concurrency.com)

Перенос требований аутентификации и шифрования инфраструктуры прямого доступа на устройства UAG также является привлекательным предложением. Вместо того, чтобы масштабировать отдельные серверы DA, надежный набор устройств UAG может поддерживать шифрование/дешифрование туннелей DA и выполнять аутентификацию и авторизацию конечных точек. Одной из наиболее веских причин развертывания UAG + Direct Access был расширенный доступ к ресурсам только для IPv4. С таким количеством серверных приложений, размещенных на старых платформах, без каких-либо веских причин для их обновления, простое расширение Direct Access без необходимости обновления инфраструктуры является огромным преимуществом.

Развертывание Unified Access Gateway: выделенные параметры

После создания инфраструктуры UAG (серверы Windows Server 2008 R2 с двумя физическими сетевыми адаптерами каждый) и установки программного обеспечения можно быстро настроить параметры конфигурации на устройствах UAG. Решения по проектированию, которые необходимо принять, включают в себя необходимость форсировать весь трафик через туннель DA или только трафик корпоративной сети с внутренней маршрутизацией, параметры двухфакторной аутентификации, включать ли защиту доступа к сети для принудительного применения конфигурации и работоспособности клиента через туннель прямого доступа. и ряд других. Если вы хотите использовать параметр подключения IPv4 для серверов в вашей среде, обратите особое внимание на параметры конфигурации IP64 и DNS64 (Мастер сервера прямого доступа -> Управление службами прямого доступа -> Идентификация DNS-серверов).

Настройка адресов префикса IPv6 и параметров проверки подлинности также должна быть подробно рассмотрена, прежде чем размещать UAG перед развертыванием Direct Access. Настраиваемые параметры для UAG включают корневые и промежуточные сертификаты в цепочке ЦС, сертификаты IP-HTTPS, сертификаты работоспособности для защиты доступа к сети, смарт-карты и параметры шифрования IPsec.

Резюме

Короче говоря, кажется, что UAG — отличный вариант развертывания для развертываний Direct Access, как больших, так и малых. Простота настройки и функциональность, управляемая «мастером», позволили рецензенту быстро выполнить те же задачи по настройке прямого доступа, но гораздо проще. Если ваша организация уже владеет клиентскими лицензиями UAG по соглашению с Microsoft, рассмотрите UAG как «обязательную» для вашего развертывания. Как всегда, интеграция его в план как можно раньше сделает развертывание более плавным и позволит избежать прерывания службы туннеля DA.