Amazon Web Services - Персональные данные

Когда вы создадите свою учетную запись AWS, указав свои учетные данные (например, идентификатор электронной почты, данные кредитной или дебетовой карты), она называется учетной записью пользователя root. Пользователь root имеет доступ ко всем сервисам и ресурсам AWS в учетной записи. Следовательно, система Identity Access Management (IAM) помогает пользователям root создавать разных пользователей с ограниченными разрешениями или доступом к ресурсам.

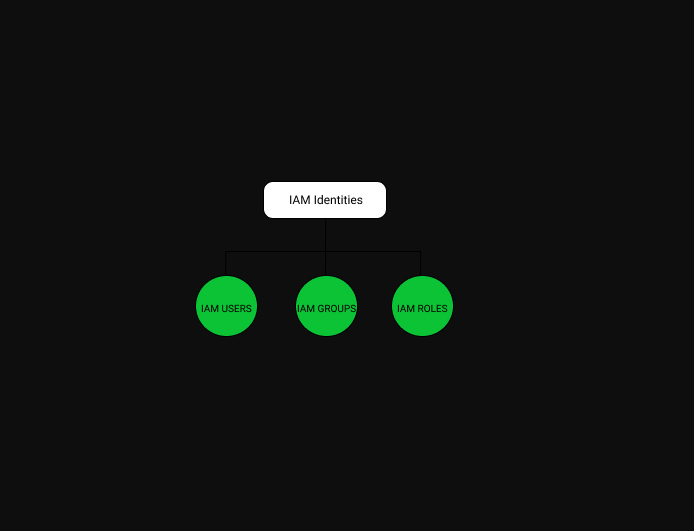

Идентичности IAM

Пользователи IAM:

- Предположим, вы владеете компанией и используете облачные сервисы AWS. Теперь вы хотите, чтобы сотрудник, принадлежащий к любому отделу, мог получить доступ к ресурсам, принадлежащим только его отделу. Таким образом, в этом случае вы можете создать пользователя, у которого есть собственные учетные данные для входа с некоторыми ограниченными разрешениями, которые могут получать доступ к ресурсам, принадлежащим его отделу, который называется пользователем IAM.

- Пользователю IAM может быть предоставлено 2 типа доступа:

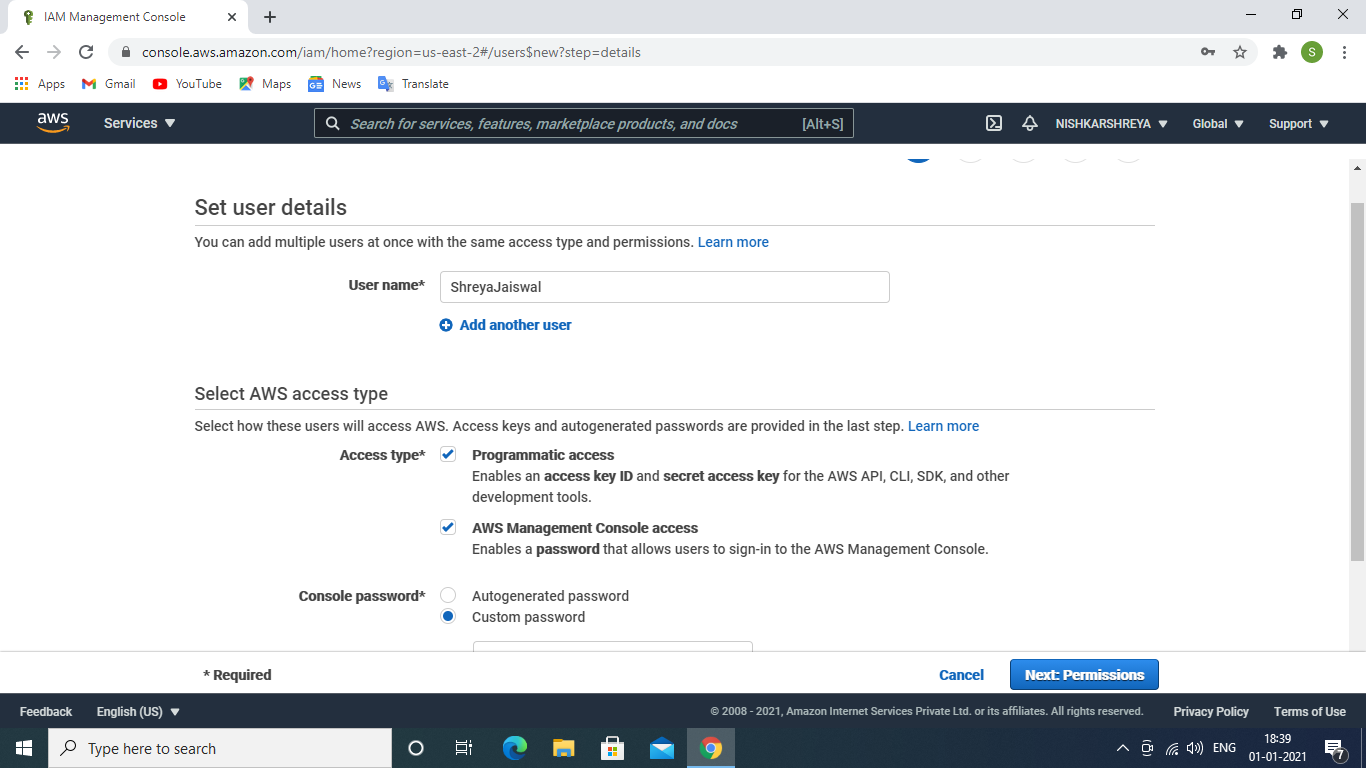

- Программный доступ : в этом случае вам будет предоставлен идентификатор ключа доступа и секретный ключ доступа, которые будут предоставлены, когда пользователь IAM будет создан пользователем root. Пользователь IAM входит в систему с помощью интерфейса командной строки (CLI) с предоставленным идентификатором ключа доступа и секретным ключом доступа.

- Доступ к консоли управления AWS : доступ к ней легко получить через веб-портал. Здесь вам будет предоставлен идентификатор учетной записи, имя и пароль, которые будут предоставлены пользователем root при создании входа пользователя IAM с использованием имени, идентификатора учетной записи и пароля для консоли управления AWS. Здесь вы можете добавить до 10 управляемых политик (размером до 6 144 символов).

- Вы можете сделать свою учетную запись пользователя root / IAM более безопасной с помощью многофакторной аутентификации (MFA) , где будет добавлен еще один уровень безопасности, при этом потребуется имя пользователя, пароль и код аутентификации от устройства MFA.

- У пользователя IAM нет разрешений по умолчанию, пока вы не предоставите желаемое разрешение.

- Пользователь IAM с правами администратора может создавать удостоверения IAM.

- Пользователям IAM не нужно оплачивать услуги, которые они используют, выставление счетов должно производиться в учетной записи пользователя root.

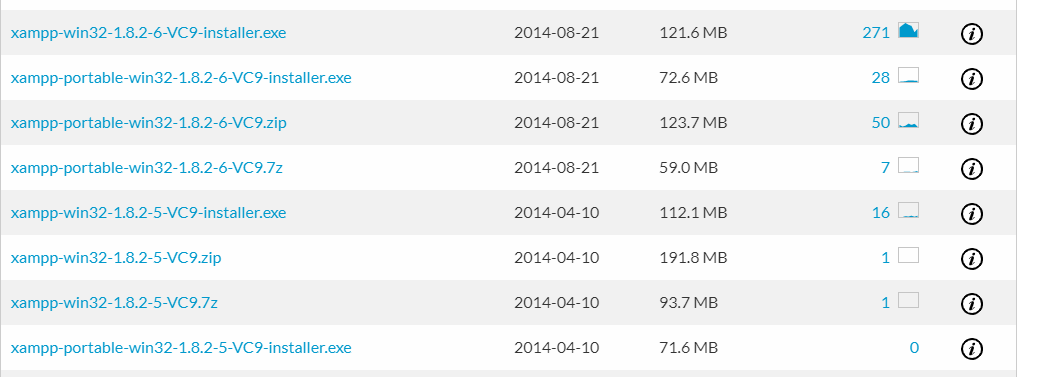

Шаги по созданию пользователя IAM:

- У вас должна быть учетная запись AWS, войдите как пользователь root в панель управления Консоли управления AWS.

- Поиск IAM в службах переходит на панель управления IAM.

Пользователь IAM

- Выберите пользователя → Нажмите, чтобы добавить пользователя , укажите имя пользователя и выберите один или оба типа доступа (программный доступ и доступ к консоли управления AWS), выберите автоматически сгенерированный пароль или пользовательский пароль (укажите свой собственный пароль).

Дайте имя пользователя и выберите тип доступа

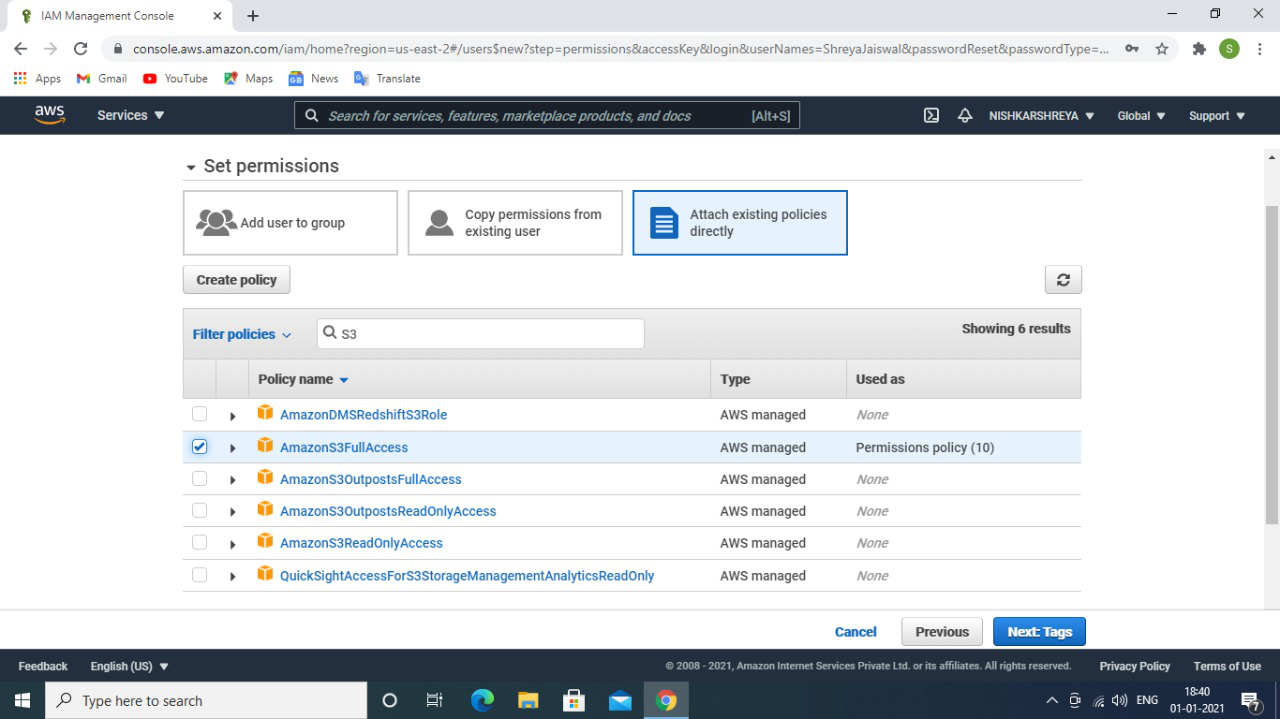

- Нажмите на прикрепленные политики → Далее: разрешения .

дать разрешения или прикрепить политики к пользователю

- Нажмите Далее: Теги предоставляют ключ и значение вашему пользователю, что будет полезно при поиске, когда у вас так много пользователей IAM.

- Нажмите « Обзоры», проверьте все конфигурации и при необходимости внесите изменения.

- Нажмите « Создать пользователя», и ваш пользователь IAM будет успешно создан, и, поскольку вы выбрали программный доступ, идентификатор ключа доступа и секретный ключ доступа.

Пользователь IAM успешно создан

Группы IAM:

- Предположим, что команда работает над проектом, поэтому вы создали группу с необходимыми разрешениями, поэтому, если новый пользователь добавил, у него будут все разрешения, назначенные группе, а также если пользователь покинул ваш проект и присоединится к другому проекту вместо изменения с его разрешениями вы можете удалить его из группы и добавить в другую группу, группа называется IAM group .

- Группа IAM - это кластер пользователей IAM. Пользователь может принадлежать более чем к одной группе. Группа не может содержать в себе другую группу. Вы можете создать только ограниченное количество групп, а также пользователь IAM может присоединиться

- По умолчанию в группе нет пользователя, которого нужно добавлять в группу. Вы можете добавить до 10 управляемых политик размером до 6 144 символов.

- Группы не имеют учетных данных безопасности, как пользователи IAM, и не могут напрямую обращаться к веб-сервисам.

- Группа IAM содержит советника по доступу, который показывает разрешения службы, предоставленные этой группе, и время последнего доступа к этим службам, что можно использовать для восстановления политик.

- Вы можете предоставить разрешения группе, используя политики контроля доступа, которые помогают управлять разрешениями для пользователя коллекции.

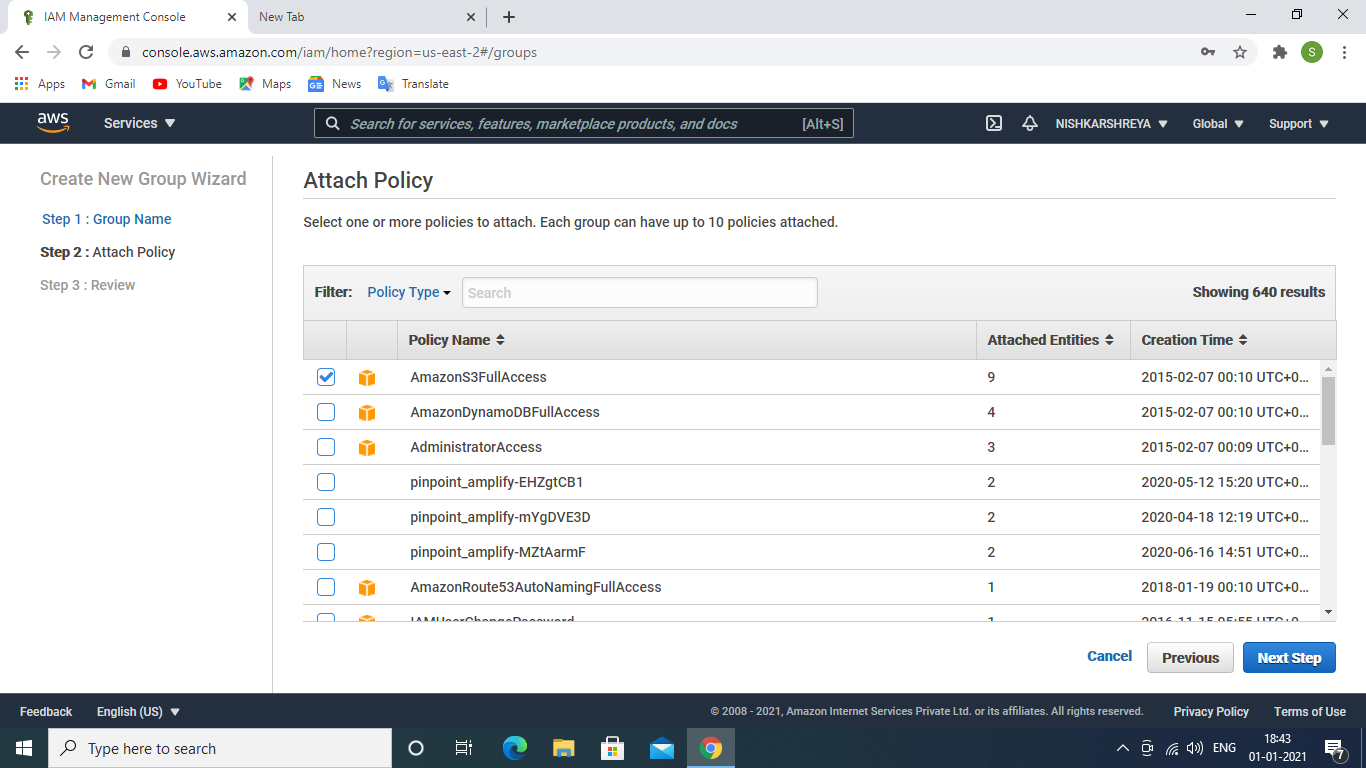

Шаги по созданию группы IAM:

- Щелкните Группы → Перейти к созданию группы.

Создать группу IAM

- Дайте название группе → следующий шаг . Дайте разрешения / присоедините политики к группе.

Дайте название группе

- Щелкните следующий шаг (проверьте конфигурацию группы и при необходимости внесите изменения).

прикрепить политики к группе

- Нажмите на создать группу , группа успешно создана.

Группа IAM успешно создана

- По умолчанию в группе IAM нет пользователя IAM, мы должны добавить в нее пользователя и при необходимости удалить его.

- Добавить пользователя IAM в группу IAM. Внутри созданной вами группы IAM → перейдите в раздел Пользователи → нажмите « Добавить пользователей в группу» → нажмите « Добавить пользователя» . Пользователь успешно добавлен.

пользователь добавлен в группу

Роли IAM:

- Роль IAM - это набор разрешений, который позволяет вам получать доступ к ресурсам AWS. Эти разрешения могут быть привязаны только к роли, но не к пользователю или группе IAM. Роль позволяет делегировать доступ приложениям пользователя, сервисам, которые обычно не имеют доступа к вашим ресурсам AWS.

- Временные учетные данные безопасности создаются и предоставляются пользователю, когда он использует роль вместо долгосрочных учетных данных. пользователь IAM может использовать роль IAM для доступа к сервисам / ресурсам AWS, которые обычно ему не принадлежат.

- Ролями IAM можно управлять через API AWS, интерфейс командной строки AWS или консоль AWS. Мы можем использовать роли IAM внутри или между аккаунтами AWS.

- Вы можете добавить до 1000 ролей IAM в свою учетную запись AWS. Вы можете прикрепить:

- Встроенные политики: политика пользователя (размер до 2048 символов). Ролевая политика (размер до 10240 символов). Групповая политика (размер до 5120 символов)

- Управляемая политика: вы можете добавить 10 управляемых политик (размером до 6 144 символов).

- Есть много вариантов использования роли IAM. Например, предположим, что вы хотите безопасно получить доступ к корзине S3 из EC2, вы можете создать роль IAM в EC2 и прикрепить разрешения AmazonS3FullAccess, которые помогут вам в этом.

Шаги по созданию роли IAM:

- Существует множество применений роли IAM, одно из применений, которые мы увидим, - это доступ к хранилищу S3 из экземпляров EC2.

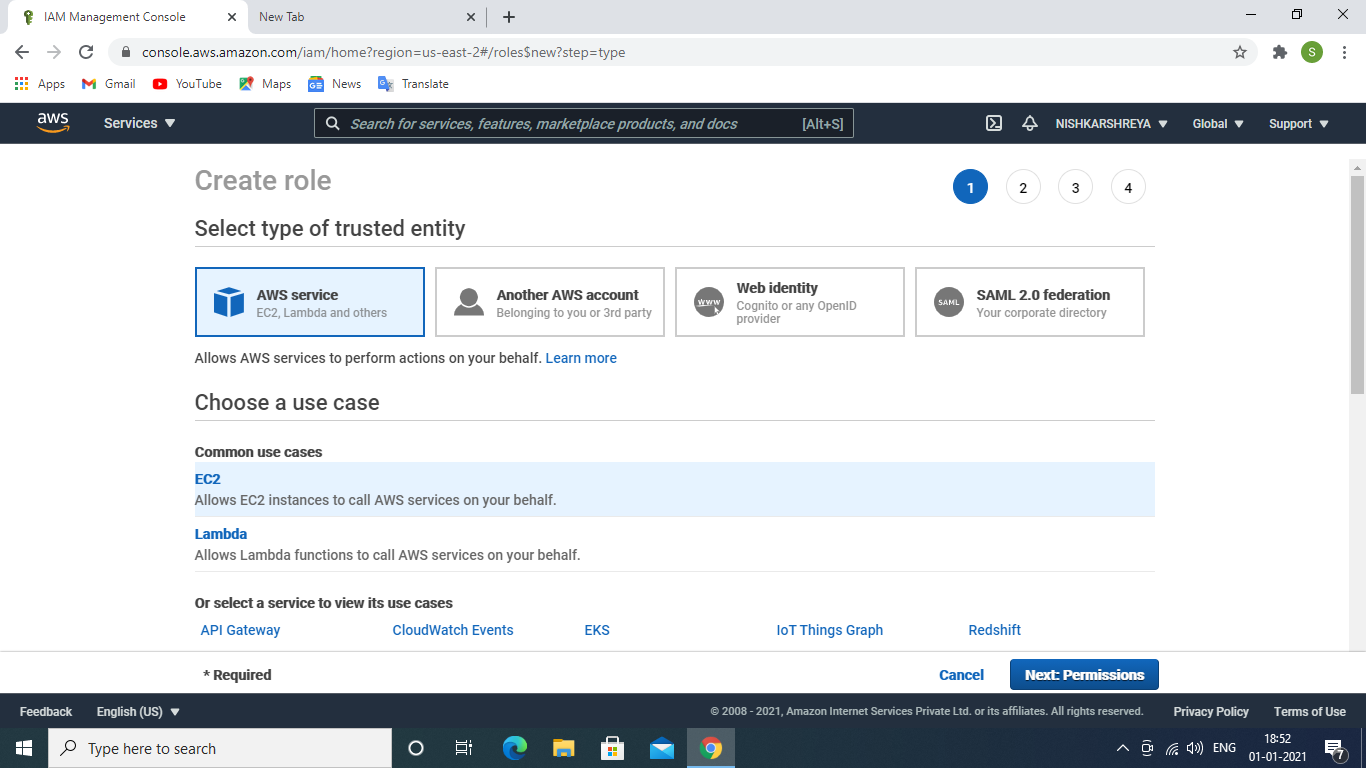

- Перейдите в Роли → Нажмите на Создать роль → выберите службу EC2 .

Роли IAM

выберите сервис EC2

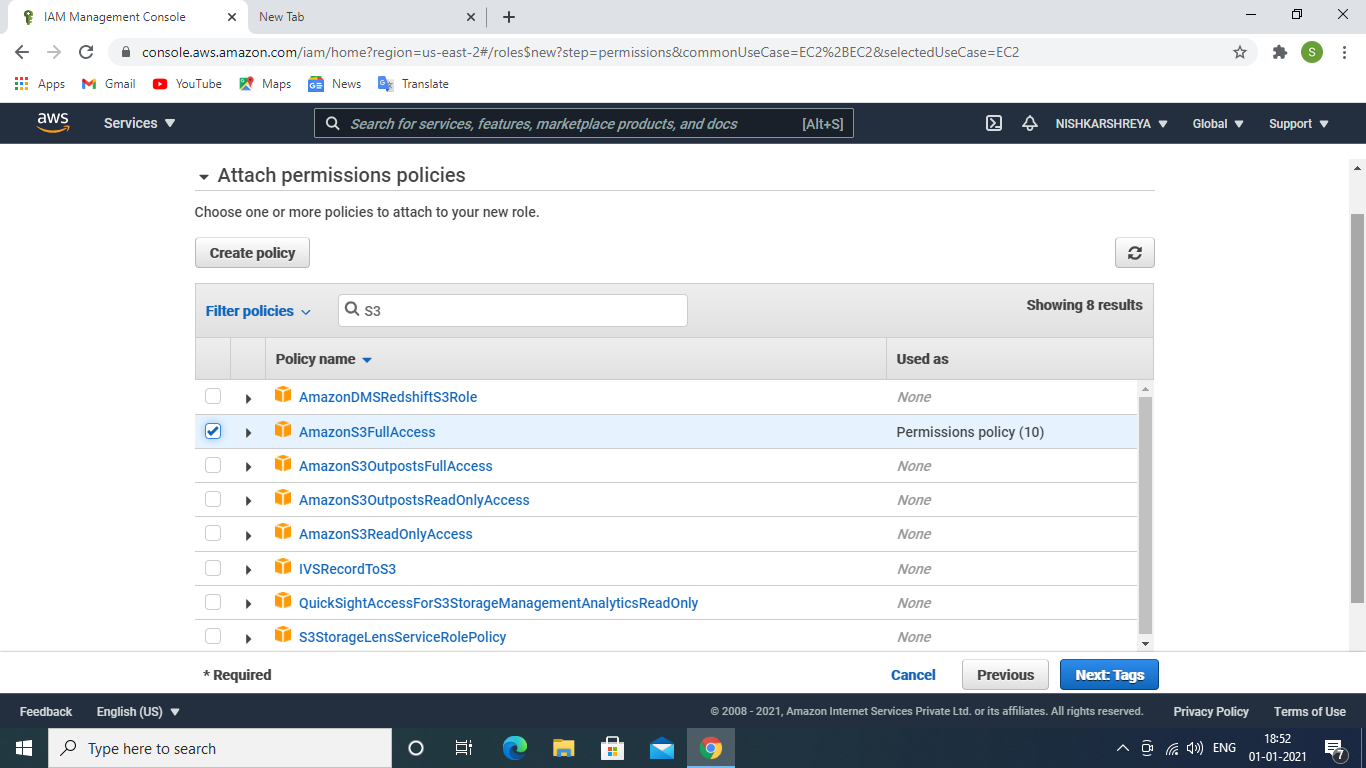

- Нажмите Next: Permissions, прикрепите к роли политику AmazonS3FullAccess. Если у вас так много ролей IAM, нажмите кнопку « Следующие теги».

Прикрепите к роли политику полного доступа к хранилищу S3

- Щелкните Next: Review (Далее), укажите имя роли, проверьте конфигурацию роли и при необходимости внесите изменения.