Зонирование безопасности для виртуализированных сред

Введение

Есть причина, по которой виртуализация была последней большой вещью (нынешняя большая вещь — это облачные вычисления, которые зависят от виртуализации). Вы можете использовать технологии виртуализации клиентов и серверов, чтобы уменьшить размер вашего центра обработки данных и количество клиентов, вы можете консолидировать клиентов и серверы, чтобы снизить общие требования к мощности и затраты на электроэнергию, и вы можете положить конец проблемам с пространством в стойках, перемещая серверы из нескольких физических машин на гораздо меньшее количество виртуальных серверов. Виртуализация имеет успех, потому что она решает проблемы реального мира и работает.

Однако есть одна область, которую виртуализация не затрагивает: безопасность. Технологии виртуализации не являются технологиями безопасности. Фактически, виртуализация создает проблемы безопасности, аналогичные тем, что возникают в физической среде. Безопасность становится еще более важной в виртуализированных средах из-за потенциальных мультипликативных эффектов скомпрометированных виртуальных серверов.

По этой причине вам нужно еще больше помнить об основных концепциях безопасности и их реализации. Одной из наиболее важных концепций, которую необходимо применять во всех сетях, и особенно в виртуализированных клиентских и серверных сетях, является зонирование безопасности. Зона безопасности — это совокупность ресурсов, которые имеют общую уязвимость или угрозу безопасности. Существует несколько способов охарактеризовать зоны безопасности, например:

- Все члены одной и той же зоны безопасности подвержены общему риску

- Все члены одной и той же зоны безопасности имеют одинаковую ценность для организации. Ценные активы никогда не находятся в той же зоне безопасности, что и малоценные активы.

- Хосты, подключенные к Интернету, всегда находятся в другой зоне безопасности, чем хосты, не подключенные к Интернету.

- Компрометация в одной зоне безопасности не должна привести к компрометации в других зонах безопасности; повреждение скомпрометированной зоны безопасности должно быть изолировано от этой зоны и не затрагивать другие зоны

- Зоны безопасности должны быть разделены физической или логической сегментацией; устройства или программное обеспечение контроля доступа должны использоваться для обеспечения доступа с минимальными привилегиями между членами разных зон безопасности. Вы можете использовать брандмауэр для создания физической сегментации или расширенные программные методы, такие как IPsec, для создания сегментации виртуальной сети.

Зонирование и сегментацию безопасности следует рассматривать как в виртуальной, так и в физической среде. Чтобы проиллюстрировать некоторые примеры того, как вы можете это сделать, давайте посмотрим, как вы можете реализовать сегментацию в простой конфигурации с тремя зонами:

- Зона безопасности на границе Интернета

- Зона безопасности клиентских систем

- Зона безопасности сетевых служб

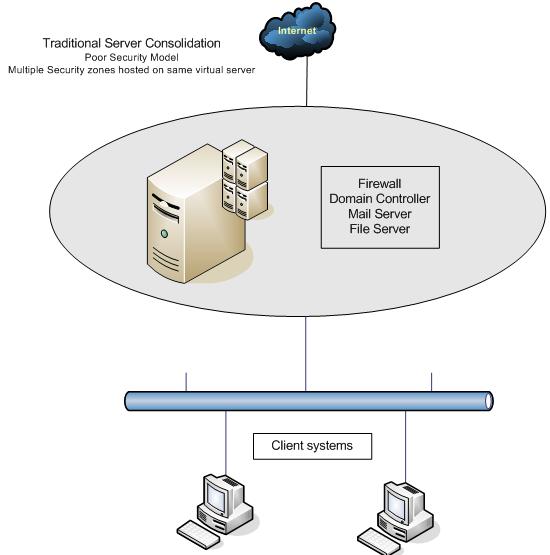

На рисунке ниже показан пример того, как можно настроить простой проект виртуализации, ориентированный на консолидацию серверов. Существует один виртуальный сервер, и на этом виртуальном сервере размещены брандмауэр, контроллер домена, почтовый сервер и файловый сервер. Эти виртуальные машины подключены к той же физической сети, что и клиентские системы.

Это плохая модель безопасности, потому что:

- Виртуальные машины с выходом в Интернет размещаются на том же виртуальном сервере, что и виртуальные машины сетевых служб. Прорыв в виртуальных машинах брандмауэра, обращенных к Интернету, может оказать негативное влияние на машины сетевых служб, которые принадлежат к другой зоне безопасности.

- Клиентские системы находятся в той же физической сети, что и виртуальные машины сетевых служб. Прорыв в сегменте клиентских систем может негативно сказаться на виртуальных машинах сетевых служб. Клиентские системы должны быть отделены от виртуальных машин сетевых служб и их зоны безопасности.

Хотя это обычная схема в простых проектах по консолидации серверов, с точки зрения безопасности она исключительно плоха. Давайте посмотрим, что мы можем сделать, чтобы улучшить эту ситуацию.

фигура 1

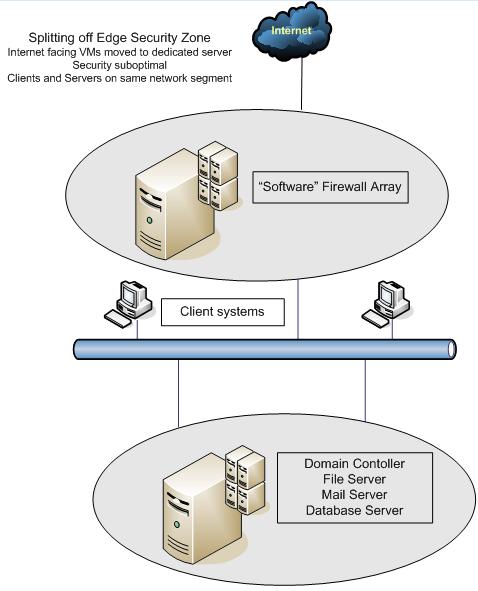

На рисунке ниже показана немного лучшая конфигурация безопасности. Этот проект добавляет второй виртуальный сервер. На первом виртуальном сервере размещаются только пограничные устройства безопасности; это эффективно отделяет брандмауэры, обращенные к Интернету, от хостов, не подключенных к Интернету, тем самым успешно отделяя зону безопасности брандмауэра от зоны безопасности сетевых служб. Если виртуальные брандмауэры или виртуальный сервер, на котором работают брандмауэры, скомпрометированы, снижается риск того, что взлом этих устройств окажет неблагоприятное воздействие на виртуальные машины, расположенные на втором виртуальном сервере.

На втором виртуальном сервере размещаются только виртуальные машины, принадлежащие зоне безопасности сетевых служб. Однако клиентские системы по-прежнему находятся в той же физической сети, что и виртуальные машины сетевых служб. Это не оптимальная конфигурация, потому что в случае проникновения в зону безопасности клиентских систем между этими зонами безопасности нет устройств контроля доступа или безопасности, чтобы ограничить потенциальное влияние взлома.

Таким образом, хотя эта схема лучше первой, в которой виртуальные машины из всех зон безопасности размещены на одном виртуальном сервере, мы можем сделать еще больше для создания безопасной конфигурации.

фигура 2

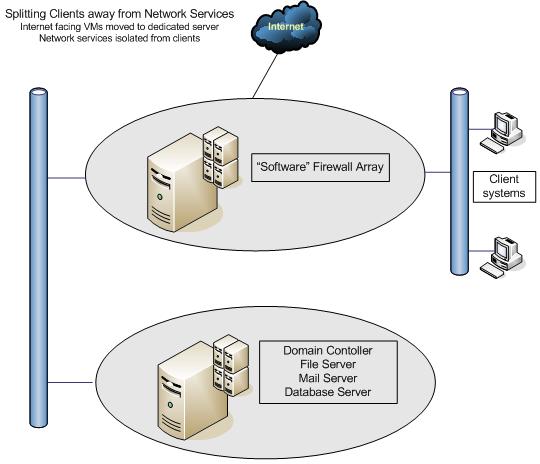

На рисунке ниже показано улучшение конструкции, в котором все зоны безопасности отделены друг от друга. Виртуальный сервер на границе сети содержит только массив брандмауэров. Обратите внимание, что для создания такой надежной конструкции вам потребуется использовать «программный» брандмауэр. Поскольку виртуализация выходит на передний план во многих сетях, это лишь вопрос времени, когда пограничные брандмауэры будут регулярно виртуализироваться на пограничных виртуальных серверах. Вы можете сделать это уже сейчас с виртуальными предложениями от ряда поставщиков, таких как брандмауэры Check Point или брандмауэры Microsoft ISA или TMG. Существует также ряд доступных виртуальных брандмауэров на базе Linux.

У нас все еще есть второй виртуальный сервер, но обратите внимание, что виртуальный сервер сетевых служб физически отделен от сети клиентских систем пограничным виртуальным сервером, на котором размещены брандмауэры. В этом примере пограничная система может содержать многосетевые виртуальные брандмауэры и, таким образом, подключаться к физической сети сетевых служб и физической сети клиентских систем, или вы можете создать более сложную среду брандмауэра на пограничном виртуальном сервере, где отдельные брандмауэры соединяют системы на сеть клиентских систем к сети сетевых служб.

Ключевым моментом здесь является то, что между системами, принадлежащими к разным зонам безопасности, существует определенный тип физической или логической (или и той, и другой) сегментации. Интернет изолирован от всех внутренних сетей, виртуальные машины сетевых служб изолированы от клиентских систем, а клиентские системы изолированы от виртуальных машин сетевых служб.

При таком дизайне виртуальные машины, принадлежащие разным зонам безопасности, размещаются на разных физических виртуальных серверах. Невиртуализированные активы физически или логически изолированы с помощью сетевых узких мест, таких как виртуализированные брандмауэры на пограничном виртуальном сервере.

Рисунок 3

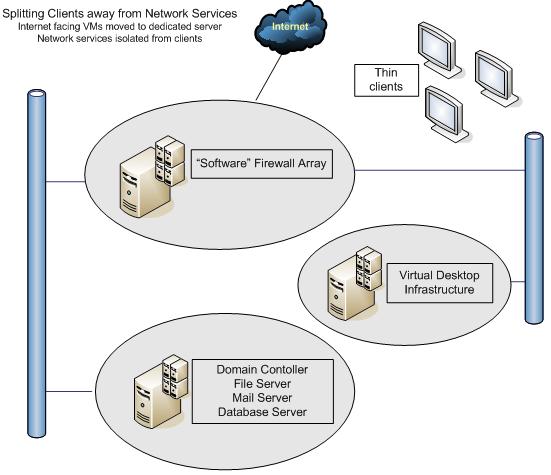

По мере развития технологий виртуализации вы, вероятно, обнаружите, что виртуализация на стороне клиента становится все более популярной. Одним из способов виртуализации клиентской части является создание «инфраструктуры виртуальных рабочих столов». Существует несколько подходов к VDI; один из способов сделать это — разместить несколько отдельных виртуальных клиентских систем на виртуальном сервере. Затем пользователи подключаются с помощью тонких клиентов к этим выделенным клиентским виртуальным машинам. Этот подход имеет преимущество перед «виртуализацией представления», которая представляет собой работу с клиентом службы терминалов, в том, что пользователи фактически подключаются к полноценным операционным системам на виртуальных клиентах, а не к несколько разбавленному интерфейсу на стороне клиента, который часто видят клиенты служб терминалов.

На рисунке ниже вы можете видеть, что мы добавили третий виртуальный сервер, на котором размещен VDI. На этом виртуальном сервере установлено множество клиентских систем, и пользователи с тонкими клиентскими системами могут находиться где угодно, поскольку тонкий клиент практически не имеет поверхности для атаки, поскольку ОС находится на виртуальном сервере, а не на тонком клиенте. В этом примере подумайте об операционной системе, содержащейся на клиентских виртуальных машинах, как о «потоковой» передаче на тонкий клиент.

Чтобы оптимизировать безопасность этой инфраструктуры, нам по-прежнему необходимо учитывать зонирование безопасности. Чтобы обеспечить правильную сегментацию определенной зоны безопасности, вам потребуется развернуть третью виртуальную машину для VDI и отделить этот виртуальный сервер от других зон безопасности, как показано на рисунке ниже. Опять же, главный вывод заключается в том, что ресурсы, принадлежащие разным зонам безопасности, не должны размещаться на одном и том же виртуальном сервере, и что виртуальные серверы, на которых размещены виртуальные машины, принадлежащие разным зонам безопасности, должны быть физически или логически изолированы друг от друга.

Рисунок 4

Резюме

В этой статье мы рассмотрели ключевой момент при оценке безопасности виртуализированной среды: зонирование сетевой безопасности. Во многих проектах виртуализации администраторы больше внимания уделяют разработке архитектуры виртуализации и забывают, что виртуализация не является технологией безопасности и что в виртуальных сетях должны применяться те же принципы безопасности, что и в физических сетях. В этой статье мы увидели, что один из способов справиться с этой ситуацией — определить разные зоны безопасности в вашей сети, а затем разместить виртуальные машины, принадлежащие к одной и той же зоне безопасности, на одном виртуальном сервере. В дополнение к тому, чтобы избежать смешивания виртуальных машин, принадлежащих к разным зонам безопасности, с одним и тем же виртуальным сервером (или виртуальным кластером), мы также указали на важность размещения устройств сетевой безопасности, выполняющих контроль доступа, между разными зонами безопасности, чтобы компрометация в одной зоне не влияет на активы в других зонах безопасности. В будущем вам нужно будет рассмотреть VDI и другие технологии виртуализации клиентов, а также подумать, как изолировать виртуальных клиентов от ресурсов, принадлежащих зонам с высоким уровнем безопасности.