Защита Windows 2000 Active Directory (часть 2)

Те, кто пропустил первую статью в этой серии, могут щелкнуть здесь, чтобы перейти к части 1. В следующей статье Рикки Магалхаес сосредоточится на процессе Active Directory. В рамках защиты вашего активного каталога вам необходимо убедиться, что в качестве плана на случай непредвиденных обстоятельств вы сможете восстановить свой активный каталог в случае аварии. Если вы хотите получать электронное письмо, когда будет выпущена следующая статья из этой серии Active Directory, подпишитесь на обновления статей WindowSecurity.com в режиме реального времени на нашей странице подписки на рассылку).

Защитите свой контроллер домена

Контроллеры домена содержат конфиденциальные данные, используемые для аутентификации домена. Поэтому контроллеры домена должны оставаться очень безопасными. Убедитесь, что только авторизованный персонал имеет доступ к важным серверам, таким как контроллеры домена. Убедитесь, что контроллер домена автоматически блокируется, если он не используется более трех минут. Это можно сделать в свойствах рабочего стола в опции ожидания заставки.

Использование SYSKEY для защиты процесса восстановления

SYSKEY можно использовать для дополнительной безопасности. SYSKEY также должен быть защищен и должен храниться в вашей компании в безопасном месте вместе с вашими резервными лентами, если он хранится на гибком диске. Если вы решите сделать SYSKEY паролем, вам следует обновить свою документацию и хранить ее в безопасном месте. Пароль SYSKEY не должен быть известен неавторизованным пользователям и должен храниться в секрете, как и ваш пароль администратора.

Оффлайн атаки.

Если злоумышленник завладеет вашим контроллером домена, он может скопировать базы данных паролей на удаленный компьютер, чтобы позже можно было провести автономную атаку на пароли вашего домена. Если у вас есть строгие политики и рекомендации в отношении паролей, которые требуют использования длинных буквенно-цифровых паролей, взломать пароли вашего домена будет чрезвычайно сложно. Однако по мере того, как становится доступным более быстрое аппаратное и программное обеспечение, взлом паролей становится намного проще, чем в предыдущие годы. Некоторые антивирусные пакеты не позволяют запускать обычные утилиты для взлома паролей. Чтобы убедиться, что ваши пользователи не пытаются использовать эти вредоносные приложения, настройте антивирусное программное обеспечение на регистрацию всех найденных вирусов. Хорошие антивирусные пакеты имеют централизованно управляемый «список недавно обнаруженных вирусов». Почаще проверяйте этот список, чтобы увидеть, не появляется ли там ваше программное обеспечение для взлома паролей.

Отказоустойчивость

Второй контроллер домена необходим в случае отказа начального контроллера домена. Имейте в виду, что если ваш домен охватывает несколько контроллеров домена, вы должны сделать резервную копию всех контроллеров домена как единого объекта, чтобы обеспечить полноту.

Трасты

Администраторы подключенных доменов могут представлять угрозу безопасности, зная, что Active Directory автоматически создает двустороннее транзитивное доверие между корнем леса, родительским доменом и новым доменом. Может быть хорошей идеей ограничить эти доверительные отношения нетранзитивными «односторонними» доверительными отношениями, если вы чувствуете, что удаленные администраторы вызовут проблемы. Убедитесь, что у удаленных администраторов нет разрешений в вашем домене и что они не добавили себя в административное подразделение.

Контроль доступа к объектам

Группируйте все свои групповые объекты в управляемые единицы с самого начала, это приведет к меньшему риску и администрированию. Используйте GPO (объекты глобальной политики) для управления компьютерным объектом, рабочей станцией или автономными компьютерами. Пользователь, вошедший в систему на этом компьютере, может наследовать права пользователя для объектов групповой политики. Шаблоны и объекты групповой политики обычно являются лучшим решением при реализации заданной политики безопасности для группы или категории пользователей.

Разрешения

Разрешения можно рассматривать как механизм управления ресурсом, разрешающий или запрещающий доступ. Даже когда у вас есть полное представление о разрешениях, вы можете оказаться в затруднительном положении из-за того, что позволяете распространяться неправильным разрешениям. Наиболее безопасный способ, рекомендуемый большинством экспертов по безопасности, — это повторное применение разрешений при перемещении объекта Active Directory, разрешения, назначенные локальному объекту, обычно перемещаются вместе с объектом AD. Обычно унаследованные разрешения AD не перемещаются вместе с объектом AD. Когда объект Active Directory перемещается, этот объект наследует разрешения целевого контейнера. Всегда лучше проверить, что случилось с разрешениями, просто чтобы убедиться, поскольку не так просто хранить полку с тысячами объектов AD. Если у вас есть проблемы и проблемы с подотчетностью, документируйте и подписывайте любые объекты AD, которые вы перемещаете. Любая опубликованная служба должна иметь разрешения, которые явно разрешают пользователям, включенным в группы в вашем домене, убедиться, что ни одна группа не имеет разрешения, так как злоумышленники могут попытаться использовать уязвимости, такие как переполнение буфера на принтере, для атаки на ваши опубликованные ресурсы.

Прежде чем вы сможете изменить схему

Предупреждение: не разрешайте никому, кроме администраторов предприятия, доступ к вашей схеме, по умолчанию это так. Важно, чтобы вы не позволяли никому назначать неподходящий уровень контроля при работе со схемой, поскольку это может привести к тому, что они смогут изменять классы объектов и атрибуты объектов AD.

Прежде чем использовать конкретный ПК, внесите изменения в схему, есть два предварительных условия.

- К компьютеру должен быть добавлен определенный параметр реестра.

- Контроллер домена, изменяющий схему, должен быть известен другим контроллерам домена как единственный сервер, который в настоящее время может изменять схему.

Параметр реестра является обязательным для предоставления дополнительного уровня административного контроля над изменениями схемы, гарантируя, что только авторизованные администраторы могут изменять схему.

Перед внесением изменений в реестр настоятельно рекомендуется сделать резервную копию реестра.

Чтобы разрешить контроллеру домена изменять схему, введите regedit и перейдите к ключу HKeyLocalMachineSystemCurrentControlSetServicesNTDSParameters на контроллере домена. Добавьте значение реестра с именем (Schema Update Allowed, тип REG_DWORD) и присвойте ему любое положительное целочисленное значение, отличное от нуля.

Применение просмотра и атрибуции через пакетный файл

Иногда вам может потребоваться применить шаблоны безопасности к нескольким сетевым компьютерам. Используя следующие утилиты командной строки, вы сможете…

- Автоматически создавайте, анализируйте и применяйте шаблоны безопасности системы с помощью secedit.exe.

- Запрашивайте и редактируйте атрибуты безопасности с помощью dsacls.exe.

- Атрибуты безопасности чтения из выходных данных ACL форматируются как разделенные табуляцией с помощью aldiag.exe.

Консоли ММС

Чтобы снизить риск получения злоумышленником полного контроля над вашими инструментами администрирования, вместо предоставления младшим администраторам и операторам полного контроля над вашей MMC Active Directory вы можете создавать специальные MMC с ограниченными возможностями. Как правило, предоставляйте доступ только к тем инструментам, которые нужны соответствующим людям, т. е. предоставляйте доступ только администраторам DNS к компоненту DNS в MMC.

Создайте пользовательскую MMC

Предоставьте соответствующему пользователю-оператору доступ к сохраненной MMC и не забудьте сохранить MMC на диске, отформатированном в NTFS. После сохранения MMC на диске NTFS вы можете назначить разрешения для сохраненного файла.msc, не разрешать изменять или записывать разрешения, только чтение и выполнение.

Использование инструмента анализа и настройки безопасности

Инструмент безопасности, анализа и настройки представляет собой оснастку, которая анализирует и настраивает безопасность локальной системы. Используйте его для предоставления рекомендаций и устранения несоответствий, обнаруженных инструментом. Существуют различные шаблоны безопасности, которые можно импортировать и применять на локальном компьютере. Протестируйте эти шаблоны на лабораторной машине, прежде чем применять их на производственной машине.

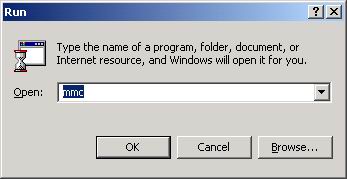

Чтобы добраться до этого инструмента

- нажмите «Пуск», затем нажмите «Выполнить», введите в MMC

- затем нажмите на консоль или файл, затем нажмите на добавить/удалить оснастки

- затем нажмите кнопку добавить

4. найдите оснастку «Конфигурация и анализ безопасности» и нажмите «Добавить».

5. Нажимайте «ОК», пока снова не вернетесь к MMC.

6. Теперь вы можете начать использовать инструмент настройки и анализа безопасности для импорта файлов базы данных.

Репликация

Репликация Active Directory непредсказуема, у этого есть некоторые преимущества, но не следует полагаться на функцию безопасности. Используйте метки времени репликации, чтобы избежать проблем с репликацией, которые могут представлять угрозу безопасности при удалении или перемещении учетной записи. Используйте функцию «Реплицировать сейчас», чтобы вручную инициировать процесс репликации. Функция «Реплицировать сейчас» для каждого сервера в Active Directory Sites and Services ограничена парой серверов, выбранной на панели сведений.

Примечание. Изменения в универсальной группе приведут к репликации всего списка участников.

Протоколы репликации: сайты могут быть реплицированы с помощью RPC или SMTP (простой протокол передачи почты). Для репликации между сайтами рекомендуется использовать SMTP, а не RPC. SMTP также предпочтительнее при пересечении границы брандмауэра, поскольку он считается более безопасным по сравнению с RPC. Монитор репликации графически отображает топологию репликации соединений между серверами на одном сайте.

Защита ролей хозяина домена

То, как вы создаете роли хозяина домена, может поставить под угрозу вашу безопасность.

Рекомендации

- Убедитесь, что мастер схемы защищен от любого вида доступа, поскольку этот компьютер является единственным контроллером домена, который может записывать в схему каталога.

- Убедитесь, что мастер именования доменов находится в соответствии с политиками надежных паролей, поскольку этот компьютер является единственным контроллером домена, который может добавлять или удалять домены.

Примечание. Запросы глобального каталога отправляются на порт 3268 на контроллере домена, который содержит глобальный; каталог. Обычно запросы Active Directory отправляются на порт 389, порт 389 — это классический порт LDAP. Эти порты очень уязвимы, поскольку они очень хорошо известны и подвержены IP-флудам.

Не забудьте удалить отключенный контроллер домена, который содержал хозяина схемы, хозяина именования доменов или хозяина RID, чья роль была захвачена, поскольку копии соответствующих данных могут все еще находиться на этом сервере, доступном для потенциальных злоумышленников. Скрыть идентификационные данные контроллеров домена от внешних и внутренних сетей. Делая это, вы затрудняете атаку злоумышленников на ваш сервер. Я заметил, что некоторые организации называют свои контроллеры домена чем-то тривиальным и устанавливают набор фиктивных контроллеров домена, которые являются частью фиктивной группы, не влияющей на бизнес, которая только что создана для заманивания злоумышленников. Такое расположение называется медовухой. Злоумышленники будут нацеливаться на эти горшки с медом и атаковать их, это даст вам достаточно времени, чтобы узнать, что злоумышленник планирует делать, и позволит вам принять необходимые меры для предотвращения ущерба для бизнеса.

Аудиторская проверка

Аудит является важной частью обеспечения безопасности любой системы. Что делает аудит, так это регистрирует все попытки, добавляя ACE (записи управления доступом) в SACL (список управления доступом к системе) дескриптора безопасности объекта Active Directory, подлежащего аудиту. Если вы знаете, что кто-то пытается получить доступ к ресурсу в вашем домене, вы сможете расшифровать, пытается ли злоумышленник получить злонамеренный доступ к вашим серверам или сетевым ресурсам. События аудита будут записываться в журнал безопасности компьютера в средстве просмотра событий.

Защитите папку %Systemroot%Debug на диске NTFS, так как эта папка часто содержит события, которые могут быть связаны с безопасностью. DCPromoUI.log, DCPromos.log, DCPromo.log, Netsetup.log, netlogon.log, Ntfrsapi.log, Userenv.log — все эти файлы могут содержать соответствующую информацию о безопасности.

Обслуживание базы данных Active Directory

Резервное копирование и восстановление Active Directory имеет важное значение при разработке плана действий в чрезвычайных ситуациях и политики безопасности аварийного восстановления вашей организации. Если что-то случится с вашим активным каталогом, и у вас есть резервная копия, вы сможете восстановить AD до последнего состояния перед резервным копированием. Другими словами, регулярно делайте резервные копии вашего активного каталога. Резервное копирование состояния системы всех ваших контроллеров домена гарантирует, что у вас есть полная резервная копия активного каталога. Однако я рекомендую сделать резервную копию всего на ваших контроллерах домена для более полного плана резервного копирования. Пожалуйста, не забывайте регулярно восстанавливать, потому что, если вы не можете восстановить, делать резервную копию бесполезно.

Процесс восстановления

Процесс восстановления должен быть одной из наиболее документированных и важных частей вашей стратегии безопасности Active Directory.

Неавторизованное восстановление будет

Разрешить администраторам отмечать оперативные данные как текущие, чтобы процесс репликации не перезаписывал эту информацию. Примечание: администратор должен знать отличительные имена восстанавливаемых объектов. Поэтому системным администраторам рекомендуется хранить обновленную карту объектов, из которой можно восстанавливать объекты Active Directory. После восстановления данные не будут реплицироваться на другие контроллеры домена.

Авторитетное восстановление будет

Восстановите AD до состояния перед последней резервной копией. Распределенные службы восстанавливаются из резервной копии, а восстановленные данные затем реплицируются, и при этом восстановление перезаписывает действующие данные при репликации. Читатель этой статьи указал мне, что при принудительном восстановлении вы сможете иметь право перезаписывать данные.

Предупреждение. Изменения схемы необратимы. Перед внесением изменений в схему рекомендуется сделать резервную копию AD и схем.

В следующих статьях я подробно расскажу о некоторых более глубоких аспектах базовых служб, которые должны быть более безопасными в сети Windows.

Резюме:

После прочтения этой статьи становится очевидным, что активный каталог не работает сам по себе и что существуют базовые службы, которые также необходимо учитывать при резервном копировании системы активного каталога. Нужно рассматривать всю систему в целом. Этот документ должен послужить хорошей основой при разработке стратегии безопасности Windows 2000 Active Directory.