Защита учетной записи администратора

Введение

На контроллере домена Windows Server 2003 по умолчанию, установленном для Active Directory, создано не слишком много учетных записей пользователей. Однако одна учетная запись пользователя, которую необходимо защищать в первую очередь, — это учетная запись администратора. Эта учетная запись является одной из учетных записей по умолчанию, которая предоставляет самые высокие привилегии для Active Directory, контроллеров домена, рядовых серверов, клиентов и сетевых служб.

Учетная запись администратора в Active Directory — это только одна из многих учетных записей администратора в сети. У каждого рядового сервера и клиента есть локальная учетная запись администратора, предназначенная для полного контроля над компьютером, на котором она находится. Большая часть информации, обсуждаемой в этой статье, также может быть использована для защиты локальной учетной записи администратора. Лучший способ обеспечить этот контроль — использовать групповую политику из Active Directory.

Мы сосредоточимся на защите учетной записи администратора Active Directory, поскольку эта учетная запись имеет самую широкую сферу влияния. Помните, сколько учетных записей администратора у вас может быть на уровне Active Directory. Каждый домен будет иметь учетную запись администратора, которая отвечает за управление всеми объектами в этом домене. Учетная запись администратора, находящаяся в первом домене Active Directory, имеет особые привилегии. Этой учетной записи администратора также предоставляется членство администраторов предприятия и администраторов схемы. Это обеспечивает средства для управления каждым объектом во всем лесу, а также власть над схемой леса.

Что такого важного в этом аккаунте?

Учетная запись администратора на уровне Active Directory имеет власть над всеми компьютерами, включая контроллеры домена, в домене. Это означает, что эта учетная запись пользователя может войти на любой компьютер, получить доступ к любому файлу и установить любое приложение по умолчанию. Даже если локальный администратор удалит доступ для учетной записи администратора домена, администратор домена может вернуть эту привилегию.

Есть и другие важные привилегии, которыми обладает учетная запись администратора домена, дающие большие возможности. Администратор может без колебаний добавлять компьютеры в домен, изменять любую учетную запись пользователя (включая пароли) и создавать объекты групповой политики (GPO). Эти привилегии не могут быть удалены для этой учетной записи пользователя, поскольку они жестко связаны с ее существованием.

В прошлых операционных системах еще одним ключевым фактором для этой учетной записи было то, что ее нельзя было удалить или отключить. Это создало особую проблему для многих администраторов и сетей Windows, которые пытались защитить учетную запись. Начиная с Windows Server 2003, Microsoft предоставила возможность отключить учетную запись администратора. Мы обсудим эту функцию позже, когда будем говорить о шагах, которые вы можете предпринять для защиты учетной записи.

Зачем настраивать таргетинг на этот аккаунт

Хакеры и злоумышленники нацелены на эту учетную запись по многим причинам. Помимо причин, описанных выше, злоумышленники многое знают об этой учетной записи в большинстве сред.

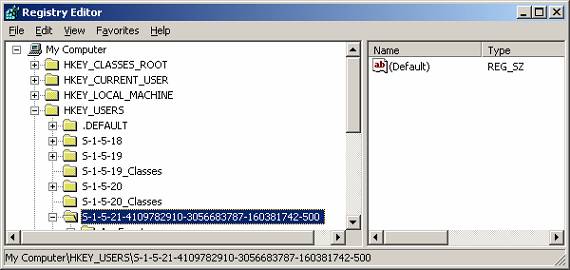

Во-первых, учетная запись администратора на каждом существующем компьютере Windows имеет аналогичный идентификатор безопасности (SID). SID — это набор буквенно-цифровых символов, который используется операционной системой для отслеживания учетной записи и предоставления доступа к ресурсам. Независимо от того, говорим ли мы об учетной записи администратора в первом домене Active Directory или об учетной записи на компьютере с Windows 2000 Professional, SID всегда заканчивается на 500, как показано на рисунке 1.

Рисунок 1: Учетная запись администратора на компьютере с Windows всегда заканчивается на 500

Это обеспечивает легкую мишень для злоумышленников. Поскольку SID всегда заканчивается на 500, они могут нацеливаться на учетную запись, просто перечислив SID из Active Directory или локального SAM. Это может показаться сложным, но такие средства, как SID2USER и USER2SID, уже избавили вас от многих трудностей при выполнении этой задачи.

Во-вторых, исторически этот счет должен был существовать. Домены Windows NT и Windows 2000 Active Directory не могли отключить или удалить эту учетную запись. Только начиная с Windows Server 2003 эту учетную запись можно было отключить. Это предоставило злоумышленнику известную привилегированную учетную запись «администратора», на которую он мог нацелиться.

Наконец, учетная запись администратора является легкой мишенью для большинства установок Active Directory и Windows. Вы будете удивлены (а может и не удивитесь), узнав, что многие предприятия не защищают эту учетную запись. До Windows Server 2003 учетная запись администратора устанавливалась с пустым паролем. Мы все знаем, что с паролями сложно работать и запоминать, поэтому многие компании оставляют эту учетную запись незащищенной, не меняя имя и не настраивая соответствующий пароль (или пароль вообще).

Основы

Существует так много причин для защиты этой учетной записи, вот несколько основных шагов, которые вы можете предпринять для защиты учетной записи администратора.

- Изменить имя. Если вы оставите имя таким же, как по умолчанию, это предоставит половину информации, необходимой злоумышленнику для входа в систему под учетной записью. Многие компании меняют название, чтобы оно соответствовало схеме именования других пользователей. Таким образом, Джо Смит может быть учетной записью администратора, чтобы запутать учетную запись для начинающих хакеров и конечных пользователей.

- Сбросить описание. Поскольку в описании учетной записи администратора указано, что это учетная запись администратора по умолчанию, ее изменение (или удаление) поможет защитить ее.

- Создайте «ложную» учетную запись администратора. Многие злоумышленники просто ищут имя администратора. Так что, если вы создадите учетную запись, не имеющую никаких привилегий и даже отключенную, у злоумышленника не будет шансов получить доступ к вашей сети под этой учетной записью.

- Настройте сложный пароль для учетной записи — здесь я не использую сложный пароль в том смысле, в каком его использует операционная система. Здесь я предлагаю вам создать длинную парольную фразу для этой учетной записи. Я бы предложил что-то вроде этого:

Я живу в Аризоне, где средняя температура летом составляет 105.

- Не используйте эту учетную запись — я обнаружил, что многие компании используют эту учетную запись для текущего обслуживания, выполнения задач и администрирования. Я также обнаружил, что эта учетная запись настроена как учетная запись службы для многих сетевых служб. Эту учетную запись никогда не следует использовать, за исключением случаев аварии, требующей использования этой учетной записи для доступа к контроллеру домена.

Передовой

В дополнение к основным шагам, которые можно выполнить для защиты этой учетной записи, вот несколько дополнительных приемов, которые вы можете использовать, чтобы вывести доступ и безопасность учетной записи администратора на новый уровень.

- Отключить учетную запись администратора — это параметр групповой политики, который позволяет отключить эту учетную запись в домене и на локальных SAM компьютеров с Windows XP и Windows Server 2003. Политика находится под следующим параметром GPO:

Конфигурация компьютера|Параметры Windows|Параметры безопасности|Локальные политики|Параметры безопасности|Учетные записи: статус учетной записи администратора

Этот параметр политики можно увидеть на рис. 2, и его нужно просто установить на Enabled, чтобы применить этот параметр.

Рисунок 2: Настройка объекта групповой политики, позволяющая отключить учетную запись администратора - Переименование учетной записи администратора с помощью объектов групповой политики. Будет сложно отключить каждую учетную запись администратора на каждом компьютере из-за приложений и других требований. В этих случаях вы можете легко переименовать учетную запись администратора. Вы можете настроить следующий параметр объекта групповой политики, который может переименовывать учетную запись администратора на любом компьютере с Windows 2000, XP или Server 2003.

Конфигурация компьютера|Параметры Windows|Параметры безопасности|Локальные политики|Параметры безопасности|Учетные записи: переименование учетной записи администратора - Права пользователя «Запретить доступ к этому компьютеру из сети» — по умолчанию учетная запись администратора сгруппирована в группы «Все» и «Прошедшие проверку», что по умолчанию дает учетной записи возможность доступа ко всем компьютерам в сети. Поскольку учетная запись администратора не используется для рутинного администрирования, нет необходимости, чтобы учетная запись имела доступ к какому-либо ресурсу на любом сервере по сети. Если вы настроите следующий параметр «Права пользователя групповой политики» для учетной записи администратора, это может значительно уменьшить поверхность атаки, которую злоумышленники имеют для учетной записи администратора.

Конфигурация компьютера|Настройки Windows|Настройки безопасности|Локальные политики|Назначение прав пользователя|Запретить доступ к этому компьютеру из сети

Резюме

Учетная запись администратора обладает всеми возможностями в мире Windows. Говорите ли вы об учетной записи администратора в Active Directory или о скромной учетной записи администратора в локальном SAM компьютера под управлением Windows 2000 Professional, по умолчанию эта учетная запись имеет самые высокие права среди всех учетных записей пользователей. Вам необходимо предпринять соответствующие шаги для защиты этой учетной записи, чтобы гарантировать, что она не будет раскрыта, и уменьшить вероятность ее компрометации. Есть несколько основных (но часто игнорируемых) шагов, которые вы можете предпринять, чтобы защитить эту учетную запись. В дополнение к основным шагам вы можете настроить более сложные конфигурации, которые еще больше снизят вероятность компрометации этой учетной записи.