Защита служб удаленных рабочих столов в Windows Server 2008 R2

Введение

Службы удаленных рабочих столов (RDS) в Windows Server 2008 R2 имеют больше, чем просто новое имя; это не службы терминалов вашего отца. Благодаря новым функциям (некоторые из них представлены в Windows Server 2008), таким как RemoteApp, шлюз удаленных рабочих столов и узел виртуализации удаленных рабочих столов, эта роль Windows Server теперь обеспечивает гибкость развертывания отдельных приложений или полных рабочих столов через RDS или решение VDI — в во многих случаях без необходимости в Citrix или других сторонних надстройках.

Но как насчет безопасности? Все эти дополнительные сложности также приводят к новым вызовам безопасности. В этой статье мы рассмотрим механизмы безопасности, встроенные в RDS, способы использования параметров конфигурации и групповой политики для повышения безопасности, а также лучшие методы обеспечения безопасности при развертывании RDS.

Что нового в R2

Если вы переходите на RDS из служб терминалов Windows Server 2008, вы не увидите столь значительных изменений, как если бы вы обновились с Windows Server 2003. браузер, TS Gateway для пользователей, подключающихся через Интернет, RemoteApp для доставки отдельных приложений пользователям по протоколу удаленного рабочего стола (RDP) и Session Broker, который включает функцию балансировки нагрузки.

В WS 2008 R2 добавлено еще больше возможностей:

- Виртуализация удаленных рабочих столов для решения VDI

- Поставщик RDS для PowerShell, чтобы администраторы могли изменять конфигурацию и выполнять задачи в командной строке и с помощью сценариев.

- IP-виртуализация удаленных рабочих столов, которая позволяет назначать IP-адреса подключениям для каждого сеанса или для каждой программы.

- Новая версия RDP и клиента подключения к удаленному рабочему столу (RDC), v. 7.0

- Планирование справедливого распределения ЦП для динамического распределения времени обработки между сеансами в зависимости от количества активных сеансов.

- Совместимость с установщиком Windows для упрощения установки программ, требующих конфигурации для каждого пользователя.

- Настоящая поддержка нескольких мониторов до 16 мониторов, благодаря чему программы работают так же, как и при работе на клиентском компьютере.

Также улучшены аудио/видео и поддержка Windows Aero в сеансе удаленного рабочего стола (однако обратите внимание, что композиция рабочего стола, которая включает Aero, не поддерживается в сеансе с несколькими мониторами).

Последствия и механизмы безопасности

Очевидно, что потенциальные проблемы безопасности зависят от того, как вы развертываете RDS. Если у вас более сложная настройка, когда пользователи подключаются через Интернет и/или через веб-браузер, у вас будет больше проблем с безопасностью, чем при простом развертывании, когда пользователи подключаются только через клиент RDC по локальной сети.

RDS включает в себя ряд механизмов безопасности, которые помогают сделать подключения к удаленному рабочему столу более безопасными.

Аутентификация на уровне сети

Для лучшей безопасности вам следует требовать аутентификацию на уровне сети (NLA) для всех подключений. NLA требует, чтобы пользователь прошел проверку подлинности на сервере узла сеансов удаленных рабочих столов перед созданием сеанса. Это помогает защитить удаленный компьютер от злоумышленников и вредоносных программ. Чтобы использовать NLA, на клиентском компьютере должна быть установлена операционная система, поддерживающая протоколы Credential Security Support Provider (CredSSP), то есть Windows XP SP3 или более поздней версии, и работающий клиент RDC 6.0 или более поздней версии.

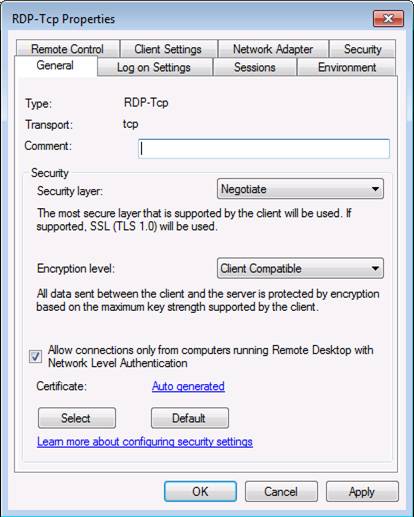

NLA настраивается на сервере узла сеансов удаленных рабочих столов с помощью средств администрирования | Службы удаленных рабочих столов | Конфигурация узла сеанса рабочего стола. Чтобы настроить подключение для использования NLA, выполните следующие действия.

- Щелкните правой кнопкой мыши соединение

- Выберите свойства

- Перейдите на вкладку Общие

- Установите флажок «Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети», как показано на рисунке 1.

- Нажмите «ОК».

фигура 1

Безопасность транспортного уровня (TLS)

Сеанс RDS может использовать один из трех уровней безопасности для защиты связи между клиентом и сервером узла сеансов RDS:

- Уровень безопасности RDP — использует собственное шифрование RDP и является наименее безопасным. Сервер узла сеансов удаленных рабочих столов не прошел проверку подлинности.

- Согласование — шифрование TLS 1.0 (SSL) будет использоваться, если клиент его поддерживает. Если нет, сеанс вернется к безопасности RDP.

- SSL — шифрование TLS 1.0 будет использоваться для проверки подлинности сервера и шифрования данных, передаваемых между клиентом и сервером узла сеансов. Это самый безопасный вариант.

В целях безопасности вы можете потребовать шифрование SSL/TLS. Вам понадобится цифровой сертификат, который может быть выдан ЦС (предпочтительно) или подписан самостоятельно.

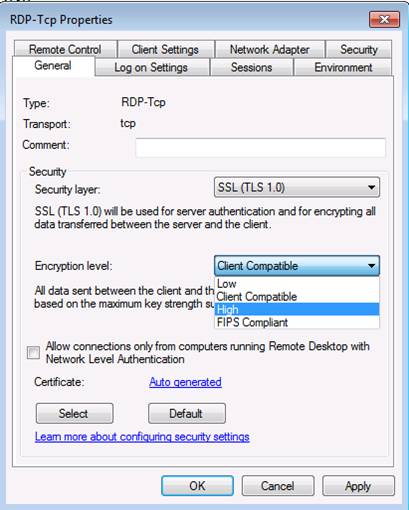

Помимо выбора уровня безопасности, вы можете выбрать уровень шифрования для соединения. Ваш выбор здесь:

- Низкий — использует 56-битное шифрование для данных, отправляемых от клиента к серверу. Не шифрует данные, отправляемые с сервера клиенту.

- Совместимость с клиентом — это значение по умолчанию. Он шифрует данные, передаваемые в обоих направлениях между клиентом и сервером, с максимальной силой ключа, которую поддерживает клиент.

- Высокий — шифрует данные, отправляемые в обе стороны между клиентом и сервером, с помощью 128-битного шифрования.

- Совместимость с FIPS — это шифрует данные, отправляемые в обе стороны между клиентом и сервером, с помощью шифрования, проверенного FIPS 140-1.

Обратите внимание, что если вы выберете уровень High или FIPS Compliant, любые клиенты, которые не поддерживают эти уровни, не смогут подключиться.

Вот как вы настраиваете параметры аутентификации и шифрования сервера:

- На узле сеансов удаленных рабочих столов откройте «Конфигурация узла сеансов удаленных рабочих столов» и диалоговое окно «Свойства» подключения, как описано выше.

- На вкладке «Общие» выберите соответствующий уровень безопасности и уровень шифрования из раскрывающихся списков, как показано на рис. 2.

- Нажмите «ОК».

фигура 2

Вы также можете использовать групповую политику для управления этими параметрами проверки подлинности и шифрования, а также другими аспектами RDS.

Групповая политика

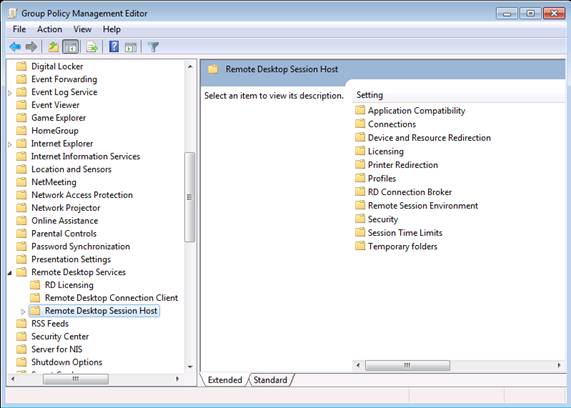

В Windows Server 2008 R2 существует ряд параметров групповой политики для RDS. Они расположены в разделе Конфигурация компьютераПолитикиАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столов в консоли управления групповыми политиками для вашего домена, как показано на рисунке 3.

Рисунок 3

Как видите, существуют политики лицензирования, клиент RDC и узел сеансов удаленных рабочих столов. Политики безопасности для узла сеансов удаленных рабочих столов включают:

- Шаблон сертификата проверки подлинности сервера. Используйте эту политику, чтобы указать имя шаблона сертификата, определяющего, какой сертификат автоматически выбирается для проверки подлинности сервера узла сеансов удаленных рабочих столов. Если вы включите эту политику, при выборе сертификата для проверки подлинности сервера узла сеансов удаленных рабочих столов будут учитываться только сертификаты, созданные с использованием указанного шаблона.

- Установить уровень шифрования подключения клиента: эта политика используется для управления необходимостью использования определенного уровня шифрования. При включении политики все коммуникации должны использовать указанный уровень шифрования. Уровень шифрования по умолчанию — Высокий.

- Всегда запрашивать пароль при подключении: вы можете использовать эту политику, чтобы заставить RDS всегда запрашивать пароль пользователя при входе в сеанс удаленного рабочего стола, даже если пароль вводится в клиенте RDC. По умолчанию пользователи могут войти в систему автоматически, если пароль вводится в клиенте RDC.

- Требовать безопасную связь RPC: включение этой политики означает, что будут разрешены только аутентифицированные и зашифрованные запросы от клиентов. Связь с ненадежными клиентами будет запрещена.

- Требовать использования определенного уровня безопасности для удаленных (RDP) подключений: если вы включите эту политику, все соединения между клиентами и серверами узла сеансов должны использовать указанный здесь уровень безопасности (RDP, Negotiate или SSL/TLS).

- Не разрешать локальным администраторам настраивать разрешения: эта политика отключает права администратора на настройку разрешений безопасности в средстве настройки узла сеансов удаленных рабочих столов, чтобы запретить локальным администраторам изменять группы пользователей на вкладке «Разрешения» в средстве настройки.

- Требовать проверку подлинности пользователя для удаленных подключений с использованием проверки подлинности на уровне сети. С помощью этой политики можно требовать NLA для всех удаленных подключений к серверу узла сеансов удаленных рабочих столов. Подключиться смогут только клиенты, поддерживающие NLA.

Примечание:

Вот как можно узнать, поддерживает ли клиентский компьютер аутентификацию на уровне сети: Откройте клиент RDC и щелкните значок в верхнем левом углу, затем выберите « о программе ». Если NLA поддерживается, вы увидите «Аутентификация на уровне сети поддерживается».

Другие параметры групповой политики, которые стоит проверить, относятся к узлу RD Connection Client. Это включает:

- Не разрешать сохранение паролей: включение этой политики отключит флажок для сохранения пароля в диалоговом окне клиента RDC. Если пользователь откроет файл RDP и сохранит свои настройки, ранее сохраненные пароли будут удалены. Это заставляет пользователя вводить свой пароль каждый раз, когда он входит в систему.

- Укажите отпечатки SHA1 сертификатов, представляющих доверенные файлы. Издатели rdp: с помощью этой политики вы можете указать список отпечатков сертификатов SHA1, и когда сертификат соответствует отпечатку в списке, он будет доверенным.

- Запрашивать учетные данные на клиентском компьютере: эта политика заставляет пользователей запрашивать учетные данные на клиентском компьютере, а не на узле сеансов удаленных рабочих столов.

- Настройка проверки подлинности сервера для клиента: с помощью этой политики можно определить, может ли клиент установить подключение к узлу сеансов удаленных рабочих столов, если клиент не может выполнить проверку подлинности сервера узла сеансов удаленных рабочих столов. Самый высокий параметр безопасности — «Не подключаться, если аутентификация не удалась».

Вы также можете использовать групповую политику для настройки соответствия FIPS, но вы не найдете здесь эту политику вместе с другими политиками безопасности RDS. Вместо этого он находится в разделе «Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности». На правой панели прокрутите вниз до: «Криптография системы: используйте алгоритмы, совместимые с FIPS, для шифрования, хеширования и подписи». Когда вы включаете эту политику, она поддерживает только алгоритм шифрования Triple DES (3DES) для связи RDS.

Веб-доступ к удаленным рабочим столам

Для клиентских компьютеров, на которых не установлено клиентское программное обеспечение RDC, пользователи могут получить доступ к опубликованным приложениям, к которым у них есть доступ, с помощью веб-браузера. Пользователь переходит по URL-адресу, по которому публикуются ресурсы RDS. Сервер веб-доступа к удаленным рабочим столам — это отдельный сервер от узла сеансов удаленных рабочих столов. Вы определяете, какие серверы веб-доступа к удаленным рабочим столам могут подключаться к каким серверам узла сеансов удаленных рабочих столов.

Веб-интерфейс настроен с использованием SSL, и пользователь должен пройти аутентификацию со своими учетными данными. Пользователь, прошедший проверку подлинности, сможет видеть только те программы RemoteApp, которые разрешено использовать его/ее учетной записи, поскольку опубликованные программы «обрезаются» с помощью списка управления доступом (ACL).

Сервер веб-доступа использует сертификат X.509 для обеспечения шифрования. По умолчанию используется самоподписанный сертификат. Для большей безопасности вам следует получить сертификат от общедоступного ЦС или PKI вашей компании.

Шлюз удаленного рабочего стола

Шлюз удаленных рабочих столов (RDG) используется для предоставления доступа к ресурсам удаленных рабочих столов пользователям через Интернет. Сервер шлюза расположен на границе и фильтрует входящие запросы RDS в соответствии с сервером политик сети (NPS). NPS использует две политики: политику авторизации подключения (CAP), в которой перечислены пользователи, которые могут получить доступ к RDG, и политику авторизации ресурсов (RAP), которая указывает, к каким устройствам пользователь CAP может подключаться через RDG.

Резюме

Службы удаленных рабочих столов в Windows Server 2008 R2 значительно расширяют функциональные возможности своего предшественника, служб терминалов, но также представляют некоторые новые проблемы безопасности, которые необходимо решить. Следование передовым методам обеспечения безопасности при настройке компонентов развертывания RDS — узла сеансов удаленных рабочих столов, сервера веб-доступа к удаленным рабочим столам, шлюза удаленных рабочих столов и клиента — и использование групповой политики для управления конфигурацией поможет вам поддерживать безопасную среду и одновременно пользоваться преимуществами. RDS доставки приложений и полных рабочих столов вашим пользователям.