Защита рядовых серверов Windows

Введение

Рядовые серверы — это те серверы в вашей среде Active Directory, которые не обеспечивают аутентификацию для учетных записей пользователей домена. Эта задача возложена на контроллеры домена. Несмотря на то, что рядовые серверы не обеспечивают аутентификацию пользователей домена, они по-прежнему обеспечивают важные функции для вашей компании. Когда дело доходит до этого, рядовые серверы обеспечивают основу для служб, приложений, файлового хранилища и многого другого для вашей компании.

Рядовые серверы бывают разных размеров, обязанностей и функций. Некоторые из наиболее распространенных задач, за которые отвечают рядовые серверы, включают:

- Файловое хранилище

- Управление принтером

- Хранение базы данных SQL и управление ею

- Управление электронной почтой

- Веб-сервисы

- Приложения

- Факс

- Управление изображениями

- Функции человеческих ресурсов

- Функции финансового приложения

Поскольку рядовые серверы управляют и содержат такую важную информацию и данные, неудивительно, что эти серверы должны быть в верхней части списка, когда речь идет о защите компьютеров в сети. Конечно, есть очевидные меры безопасности, которые вы можете предпринять, например, запереть серверы в изолированной комнате, а затем в запертой клетке внутри комнаты. Однако существуют логические конфигурации, которые вы также можете использовать для защиты этих серверов. Здесь мы раскроем эти области и обсудим наилучшие способы обеспечения безопасности рядовых серверов.

Области безопасности рядовых серверов

Существует множество областей безопасности, которые необходимо решить, когда речь идет о защите рядовых серверов. Некоторые из наиболее важных областей также являются одними из самых простых в настройке, если вы знакомы с инструментами, доступными для обеспечения правильной настройки безопасности. Наиболее важные области, которые нуждаются в защите всех рядовых серверов, включают:

- Локальный SAM

- Порты

- Услуги

- Права пользователя

- Разрешения приложения

Мы исследуем каждую из этих областей, предоставив наиболее эффективные методы настройки каждого рядового сервера, чтобы обеспечить правильность и постоянство настроек. Безусловно, одним из самых полезных инструментов для настройки безопасности рядовых серверов или любого компьютера в сети Active Directory, если на то пошло, является групповая политика. Каждое из решений будет включать использование групповой политики, которая сегодня все больше и больше используется компаниями. (Для получения дополнительной информации о групповой политике см. «Руководство по групповой политике» издательства Microsoft Press.)

Защита локального SAM

Локальный SAM на каждом рядовом сервере уникален, поэтому при защите активов, находящихся на сервере, необходимо учитывать каждый рядовой сервер. Локальный SAM содержит как конфигурации, так и объекты, которые необходимо учитывать при блокировке доступа к серверу. В локальном SAM вы должны рассмотреть следующие области защиты:

Политики учетных записей — политики учетных записей для рядового сервера контролируют политики паролей и политики блокировки учетных записей для всех учетных записей пользователей, хранящихся в локальном SAM. Рекомендуется убедиться, что политики учетных записей соответствуют или превышают политики учетных записей, установленные для учетных записей пользователей домена, которые настроены на контроллерах домена. По умолчанию рядовые серверы будут иметь те же политики учетных записей, что и контроллеры домена, но это очень легко изменить с помощью объекта групповой политики (GPO).

Учетные записи пользователей — по умолчанию на каждом рядовом сервере всегда активна одна учетная запись пользователя, которая является учетной записью администратора. Эта учетная запись должна быть защищена любой ценой. Если злоумышленник получает контроль над сервером в качестве этой учетной записи, нет ничего, что злоумышленник не мог бы сделать или получить доступ. Некоторые рекомендуемые параметры защиты этой учетной записи включают в себя: ее переименование, неиспользование ни для чего, кроме восстановления сервера, установку сложного пароля/парольной фразы и ее отключение. Все эти параметры доступны через объект групповой политики, за исключением установки сложного пароля/парольной фразы. Однако с помощью таких инструментов, как PolicyMaker (www.desktopstandard.com/policymaker), пароль можно установить с помощью параметра GPO.

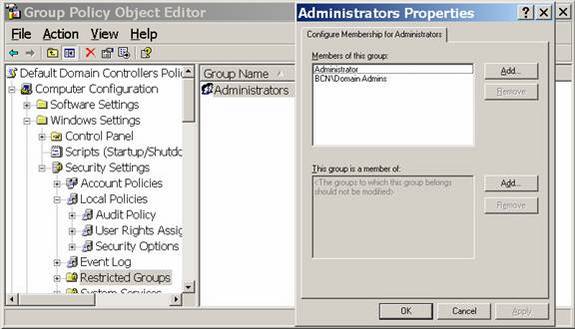

Группы — каждый рядовой сервер поставляется с набором локальных групп. Некоторые группы предоставляют повышенные привилегии для выполнения административных задач на сервере. Эти группы должны быть защищены и настроены должным образом, чтобы гарантировать, что только нужные пользователи имеют членство в этих группах. Существует параметр GPO под названием «Группы с ограниченным доступом», который может управлять членством в существующих группах, как показано на рисунке 1.

Рисунок 1. Группы с ограниченным доступом контролируют членство в существующих группах на рядовом сервере.

Опять же, PolicyMaker выводит контроль над локальными группами на новый уровень, предоставляя ограниченный контроль над членами группы, включая опцию фильтрации, чтобы нацеливаться только на определенные рядовые серверы.

Настройка прав пользователя

Права пользователя — это привилегии, которые настраиваются на рядовом сервере отдельно для каждого рядового сервера. Некоторые из наиболее распространенных и важных с точки зрения безопасности прав пользователей включают в себя:

- Резервное копирование файлов и папок

- Восстановление файлов и папок

- Локальный вход

- Войти как сервис

- Управление журналом аудита и безопасности

- Станьте владельцем файлов или других объектов

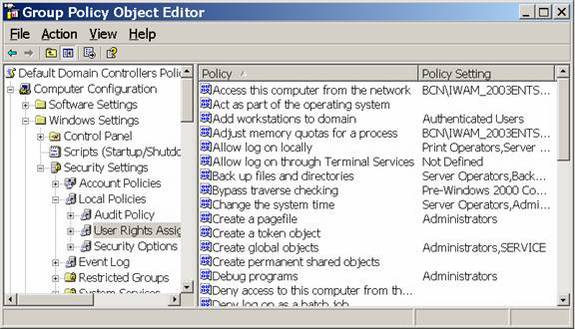

Независимо от прав пользователя, список пользователей и групп, которым были предоставлены эти привилегии на рядовых серверах, следует исследовать и контролировать. Лучший способ контролировать права пользователей для рядовых серверов — использовать объект групповой политики, как показано на рис. 2.

Рисунок 2. Правами пользователей на рядовых серверах можно управлять централизованно с помощью объекта групповой политики.

Управление портами и службами

Часто порты и службы идут рука об руку, поскольку некоторые службы требуют использования определенных портов. Например, Internet Information Services (IIS) отвечает за службу публикации World Wide Web (WWW), которая по умолчанию использует порт 80. Многие сервисы, такие как IIS и WWW, обладают превосходными преимуществами, но могут создавать уязвимости в системе безопасности. Если рядовой сервер не требует включения службы или порта, то эту службу или порт следует отключить.

Контроль портов и сервисов — не такая простая задача, как другие в этой статье. Службами можно управлять с помощью объектов групповой политики, но не всеми важными параметрами, связанными со службами. Для управления службой идеально, если вы управляете режимом запуска службы и учетной записью службы. Встроенные настройки GPO для служб поддерживают управление только режимом запуска, а не учетной записью службы. С помощью PolicyMaker вы можете включить управление учетной записью службы в GPO.

Если вы используете Windows 2000 Server на рядовых серверах, управление портами выполняется вручную. Это может привести к открытию некоторых портов и сделать сервер уязвимым. Однако, если вы используете Windows Server 2003, Microsoft только что выпустила новый инструмент в пакете обновления 1, который может помочь вам контролировать как порты, так и службы. Этот инструмент называется мастером настройки безопасности. Мастер создает политики безопасности (которые затем можно превратить в объекты групповой политики), которые включают и отключают соответствующие порты и службы в зависимости от того, за какие роли отвечает сервер. (Для получения дополнительной информации о мастере настройки безопасности см. https://techgenix.com/Security-Configuration-Wizard-Windows-Server-2003-SP1/).

Если вы хотите контролировать порты и службы независимо от ролей, указанных Microsoft, вы можете прочитать о том, какие порты и службы необходимы и за что каждая из них отвечает, в Руководствах по безопасности Microsoft (которые можно найти по адресу http://www..microsoft.com/technet/security/topics/ServerSecurity.mspx).

Безопасность на уровне приложений

Для ваших рядовых серверов, на которых выполняется одно или несколько приложений, вы можете застрять в обычной ситуации. По сути, вы хотите, чтобы один или несколько пользователей имели административный контроль над приложением, но не над сервером. Во встроенных конфигурациях, которые предоставляет Microsoft, нет способа указать, что пользователь имеет административный контроль над одним приложением, но не над сервером. Если вы находитесь в такой ситуации, лучшим решением будет попытаться поместить пользователя в группу опытных пользователей на рядовом сервере и надеяться, что этого достаточно для запуска приложения. Если нет, вам может потребоваться добавить пользователя в группу администраторов, чтобы предоставить ему соответствующие права для поддержки приложения.

Если вы хотите вывести свое решение на новый уровень, установите Application Security (http://www.desktopstandard.com/PolicyMakerApplicationSecurity.aspx), чтобы контролировать, какие группы могут управлять теми или иными приложениями на уровне отдельных серверов. Это поднимет безопасность ваших серверов приложений на совершенно новый уровень, позволяя полностью контролировать, кто и какие приложения может администрировать.

Резюме

Рядовые серверы отвечают за большую часть данных компании, финансовых приложений, кадровых ресурсов и других критически важных ресурсов компании. Крайне важно, чтобы рядовые серверы были защищены, чтобы данные, которые они хранят, оставались защищенными от злоумышленников. Это лучше всего достигается с помощью встроенных настроек GPO, и их можно расширить с помощью некоторых отличных инструментов расширения GPO сторонних производителей. После того, как локальный SAM, права пользователей, порты, службы и приложения защищены, вы уже на пути к надежной защите рядовых серверов.