Защита реестра Windows 2000

В Windows 2000, как часть процедуры повышения безопасности системы и стандартной сетевой политики, разрешения ACL могут быть настроены для ограничения доступа пользователя к ключам, которые могут использоваться хакерами или вредоносными программами.

Как и права доступа к файлам, ACLS можно настроить в реестре несколькими способами. Самый простой и ручной способ — через редактор реестра regedt32.exe. Regedt32.exe устанавливается по умолчанию в большинстве версий Microsoft Windows, за исключением систем Windows 95/98/ME, которые поставляются только в комплекте с менее функциональным regedit.exe.

Regedt32 отличается от своего более простого двоюродного брата regedit.exe своей способностью разрешать настройку разрешений или ACL (списков контроля доступа) для определенных разделов реестра.

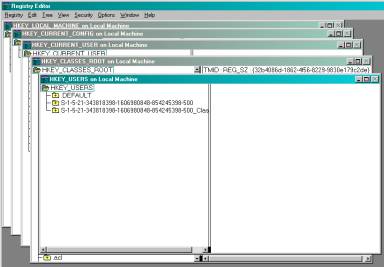

ФИГУРА 1

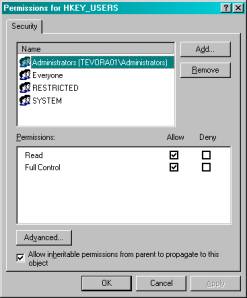

После запуска regedt32 можно просмотреть и настроить разрешения, выделив куст или ключ, который вы хотите настроить, и перейдя в меню «Безопасность»> «Разрешения». После выбора пользователи открывают знакомое меню, с помощью которого можно настроить разрешения как для групп, так и для отдельных пользователей.

ФИГУРА 2

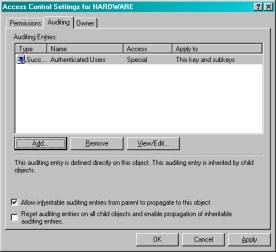

Аудит реестра также можно включить для определенных ключей и подразделов с помощью кнопки «Дополнительно» в окне разрешений.

РИСУНОК 3

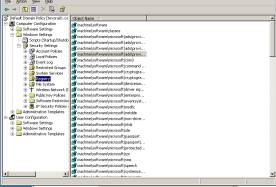

В Active Directory администраторы могут настраивать разрешения с помощью групповых политик. Разрешения реестра управляются с помощью корзины « Конфигурация компьютера> Настройки Windows> Реестр ». ACLS можно добавить вручную для каждого ключа или можно импортировать предварительно настроенный шаблон для одновременной настройки нескольких ключей реестра.

РИСУНОК 4

После того, как вы решили, какой инструмент настройки подходит для вашей организации, следует внимательно рассмотреть, какие разрешения подходят для вашей среды, поскольку их изменение, безусловно, повлияет на готовые функции. Перед внесением изменений в разрешения реестра в производственной среде настоятельно рекомендуется разработать надлежащий план тестирования.

Хорошей отправной точкой в усилении защиты реестра может быть блокировка удаленного доступа к реестру. Сетевой доступ к реестру контролируется службой удаленного реестра, которая по умолчанию устанавливается в Windows 2000. Эта служба обеспечивает доступ к API реестра и должна работать как на клиентском, так и на целевом компьютере, чтобы сетевой доступ к реестру функционировал. По умолчанию в Windows 2000 только администраторы и операторы резервного копирования имеют разрешения на сетевой доступ к реестру.

В целях безопасности служба удаленного реестра должна быть отключена на всех серверах и рабочих станциях. Кроме того, необходимо включить аудит для следующего раздела реестра, который управляет разрешениями ACL для доступа к сетевому реестру:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurePipeServerswinreg

После того, как вы заблокировали удаленный доступ к реестру, разрешения ACL должны быть усилены для определенных ключей, которые имеют последствия для безопасности.

В соответствии с Общими критериями (CC) для оценки безопасности информационных технологий http://csrc.nist.gov/cc/ корпорация Майкрософт рекомендует заблокировать реестр, настроив следующие ключи:

HKEY_CLASSES_ROOT

HKEY_LOCAL_MACHINEПрограммное обеспечение

HKEY_LOCAL_MACHINEпрограммное обеспечениеклассы

HKEY_LOCAL_MACHINEпрограммное обеспечениеклассы.hlp

HKEY_LOCAL_MACHINEпрограммное обеспечениеклассыфайл справки

Подсистема HKEY_LOCAL_MACHINEMicrosoftOs/2 для NT

HKEY_LOCAL_MACHINEMicrosoftWindows NTCurrentVersion

HKEY_LOCAL_MACHINESystemCurrentControlSetControlИмя компьютера

HKEY_LOCAL_MACHINESystemCurrentControlSetControlContentIndex

HKEY_LOCAL_MACHINESystemCurrentControlSetControlРаскладка клавиатуры

HKEY_LOCAL_MACHINESystemCurrentControlSetControlРаскладки клавиатуры

HKEY_LOCAL_MACHINESystemCurrentControlSetControlPrintPrinters

HKEY_LOCAL_MACHINESystemCurrentControlSetControlProductOptions

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesEventLog

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesTcpIP

|

- Совет: никогда не меняйте системные разрешения с полного доступа в реестре. Любые изменения этого разрешения приведут к сбою системы при перезагрузке.

- Совет. Для дополнительной безопасности рассмотрите возможность удаления разрешений для группы опытных пользователей, если она не используется.

- Совет. Для дополнительной безопасности рассмотрите возможность замены всех разрешений для пользователей и всех пользователями, прошедшими проверку подлинности.

Администраторы Active Directory, использующие шаблон безопасности групповой политики, могут добавить следующие строки в свой INF-файл шаблона:

[Ключи реестра]

"CLASSES_ROOT",0,"D:PAR(A;CI;KA;;;BA)(A;CI;KR;;;AU)(A;CIIO;KA;;;CO)(A;CI;CCDCLCSWRPSDRC; ;;PU)(A;CI;KA;;;SY)(A;CI;KR;;;BU)"

"MACHINESOFTWAREMicrosoftOS/2 Subsystem for NT",0,"D:PAR(A;CI;KA;;;BA)(A;CIIO;KA;;;CO)(A;CI;KA; ;;СЫ)"

"MACHINESYSTEMCurrentControlSetServicesTcpip",0,"D:AR(A;CI;KR;;;AU)"

"MACHINESYSTEMCurrentControlSetServicesEventLog",0,"D:AR(A;CI;KR;;;AU)"

"MACHINESYSTEMCurrentControlSetControlPrintPrinters", 2, "D:PAR(A;CI;KA;;;BA)(A;CI;KR;;;AU)(A;CIIO;KA;; ;CO)(A;CI;CCDCLCSWRPSDRC;;;PU)(A;CI;KA;;;SY)(A;CI;KR;;;BU)"

"MACHINESYSTEMCurrentControlSetControlProductOptions", 0, "D:AR(A;CI;KR;;;AU)"

"MACHINESYSTEMCurrentControlSetControlContentIndex", 0, "D:AR(A;CI;KR;;;AU)"

"MACHINESYSTEMCurrentControlSetControlИмя компьютера",0,"D:AR(A;CI;KR;;;AU)"

"MACHINESYSTEMCurrentControlSetControlKeyboard Layouts", 0, "D:AR(A;CI;KR;;;AU)"

"MACHINESYSTEMCurrentControlSetControlKeyboard Layout", 0, "D:AR(A;CI;KR;;;AU)"

"MACHINESoftwareMicrosoftWindows NTCurrentVersion",0,"D:AR(A;CI;KR;;;AU)"

"MACHINESOFTWAREClasses.hlp",0,"D:PAR(A;CI;KA;;;BA)(A;CI;KR;;;AU)(A;CIIO;KA;;;CO) (A;CI;CCDCLCSWRPSDRC;;;PU)(A;CI;KA;;;SY)(A;CI;KR;;;BU)"

"MACHINESOFTWAREClasseshelpfile",0,"D:PAR(A;CI;KA;;;BA)(A;CI;KR;;;AU)(A;CIIO;KA;;;CO)( A;CI;CCDCLCSWRPSDRC;;;PU)(A;CI;KA;;;SY)(A;CI;KR;;;BU)"

"MACHINESoftwareClasses",0,"D:AR(A;CI;KA;;;BA)(A;CI;KR;;;AU)(A;CIIO;KA;;;CO)(A; CI;CCDCLCSWRPSDRC;;;PU)(A;CI;KA;;;SY)(A;CI;KR;;;BU)"

"MACHINESoftware",0,"D:PAR(A;CI;KA;;;BA)(A;CIIO;KA;;;CO)(A;CI;CCDCLCSWRPSDRC;;;PU)(A;CI; КА;;;СЫ)(А;КИ;КР;;;БУ)”

Ссылка:

Целевой показатель безопасности общих критериев Windows 2000

http://www.microsoft.com/technet/treeview/default.asp?url=/technet/security/issues/W2kCCSCG/

Статья базы знаний Майкрософт — 153183

http://support.microsoft.com/default.aspx?scid=http://support.microsoft.com:80/support/kb/articles/q153/1/83.asp&NoWebContent=1

Общие критерии оценки ИТ-безопасности

http://csrc.nist.gov/cc/