Защита пользователей от самих себя

Если вы ИТ-администратор, консультант по безопасности и специалист по компьютерам, в сегодняшней сетевой среде в вашем списке очень мало пунктов выше, чем безопасность. Есть миллионы долларов, тысячи человеко-часов и огромное количество времени на настройку компьютеров, потраченных на борьбу с проблемами безопасности, которые преследуют наши сети. К сожалению, нет ничего лучше, чем снимок реальности, чтобы заставить вас задуматься о том, насколько хорошо работает решение. Недавние исследования показали, что, хотя безопасность стала ключевой проблемой для ИТ-персонала, пользователи все еще находят способы сделать вещи небезопасными. Для большинства этих проблем есть решения, вы их реализовали?

Как ваш пользователь смотрит на безопасность

В конце 2007 года RSA провело исследование. Опрос проводился специалистами по технологиям на улицах Бостона и Вашингтона. Были опрошены типичные корпоративные пользователи Америки, им были заданы стандартные вопросы о безопасности и о том, как пользователи обеспечивают безопасность в офисе. Поскольку Бостон и Вашингтон являются крупными городами, полными огромных корпораций и государственных учреждений, количество которых превышает их долю, у исследования было более чем достаточно пользователей для опроса. Основное внимание в исследовании уделялось тому, как пользователи используют корпоративные данные и получают к ним доступ, а также то, как они относятся к физическому доступу к компьютерам и активам компании. Результаты исследования представлены в таблице 1.

Тема вопроса | Процент сотрудников предприятия | Процент государственных служащих |

Доступ к рабочей электронной почте через общедоступную беспроводную точку доступа | 64 | 37 |

Потеряли ноутбук, смартфон или флешку | 8 | 8 |

Отправлять рабочие документы на личный адрес электронной почты, чтобы иметь доступ из дома | 61 | 68 |

Внутренняя беспроводная сеть для использования в конференц-залах и гостевых офисах, оставленная открытой для использования без входа в систему | 19 | 0 |

Придержали защищенную дверь открытой для кого-то на работе, кого они не узнали | 32 | 35 |

Забыли карту доступа/ключ и были впущены в здание кем-то, кто их не знал | 42 | 34 |

Заметили незнакомого человека, работающего в пустом офисе в их части здания | 21 | 41 |

Попросили удостоверение личности или иным образом сообщили о неизвестном человеке | 28 | 63 |

Сменили работу внутри компании и по-прежнему имели доступ к учетным записям или ресурсам, которые им больше не нужны. | 33 | 34 |

Наткнулись на область корпоративной сети, к которой, по их мнению, у них не должно было быть доступа. | 20 | 29 |

Таблица 1: Результаты того, как сотрудники отвечали на вопросы о безопасности в своем офисе

Как видно из этих результатов, количество денег, времени и усилий, потраченных на обучение сотрудников безопасности технологий и активов, не окупается. Однако с помощью правильных физических, логических и письменных политик многие из этих проблем можно устранить, даже если пользователь решит игнорировать надлежащие процедуры безопасности.

Физическая охрана

Каждый ИТ-специалист понимает, что при нарушении физической безопасности компании защищаемые активы могут оказаться под угрозой гораздо быстрее. Основываясь на вопросах, которые были заданы в ходе исследования, вот несколько решений, которые могут помочь свести на нет проблемы, связанные с физической безопасностью.

Придержали закрытую дверь для кого-то на работе, кого они не узнали?

Вы забыли карту/ключ доступа и были впущены в здание кем-то, кто их не знал?

- Внедрить удостоверения личности сотрудников.

- Разработайте письменную политику, которая обязывает сотрудников постоянно носить и показывать удостоверения личности.

- Установите считыватели ID-карт на каждом входе в здание, а также на ключевых выходах внутри здания.

- Поставьте охранника у главного входа в здание для проверки удостоверений личности.

- Установите камеры на всех входных дверях и ключевых точках выхода внутри здания.

Заметили незнакомого человека, работающего в пустующем офисе в их районе здания?

Попросили удостоверение личности или иным образом сообщили о неизвестном человеке?

- Как и сотрудники, все посетители должны быть вынуждены постоянно носить идентификационные бейджи в здании.

- Поскольку как сотрудники, так и посетители имеют удостоверения личности, легко обнаружить злоумышленников, которых не должно быть в здании.

- У сотрудников должны быть стимулы сообщать о незнакомых людях и применять удостоверения личности.

- Таблички, напоминания, памятки и т. д. должны постоянно размещаться, чтобы напомнить всем о необходимости ношения удостоверений личности.

Логическая безопасность

Даже при наплыве спама, рекламного ПО, вирусов, троянов и т. д., связанных с электронной почтой, сотрудники по-прежнему не обращают внимания на негативные аспекты злоупотребления электронной почтой. Применение более строгой среды безопасности для электронной почты и другого доступа к сети может помочь защититься от пользователей, которые не следуют передовым методам обеспечения безопасности.

Доступ к рабочей электронной почте через общедоступную беспроводную точку доступа?

- Не предоставляйте никакого доступа к электронной почте за пределами компании, если только она не использует VPN или защищенное соединение.

- Настройте почтовый сервер для проверки и принудительной аутентификации только из локальной сети.

- Не позволяйте пользователям удаленно подключаться к своим рабочим столам, если они сначала не подключатся к VPN.

Отправлять рабочие документы на личный адрес электронной почты, чтобы иметь доступ из дома?

- Включите шифрование для всей исходящей электронной почты.

- Настройте фильтры уровня вложений для всей исходящей электронной почты. Это может запретить определенные типы файлов, а также содержимое вложений.

- Запретить корпоративным брандмауэрам получение POP3, IMAP и других методов получения электронной почты с внешних сайтов личной электронной почты.

- Внедрите письменную политику, запрещающую пользователям доступ к личной электронной почте во время работы.

- Обеспечьте обучение и демонстрации о том, как внешние сайты электронной почты могут быть опасны для компании.

Внутренняя беспроводная сеть для использования в конференц-залах и гостевых офисах остается открытой для использования без входа в систему?

- Настройте все точки беспроводного доступа для выполнения одного, если не всех из следующих действий:

– Не транслировать SSID,

– Включить фильтрацию MAC-адресов,

– Настройте безопасность более высокого уровня, такую как WPA и WPA2,

– Внедрите сервер RADIUS для аутентификации, как показано на рис. 1 в качестве примера только для одной точки доступа. - Внедрите смарт-карты для доступа ко всем беспроводным сетям.

Рис. 1. Для обеспечения безопасности беспроводной сети можно использовать общие ключи и серверы RADIUS для аутентификации.

Сменили работу внутри компании и по-прежнему имели доступ к учетным записям или ресурсам, которые им больше не нужны?

- Внедрите процедуры для новых сотрудников и смены работы, которые вынуждают владельцев ресурсов предоставлять сводки об уровне доступа для сотрудников.

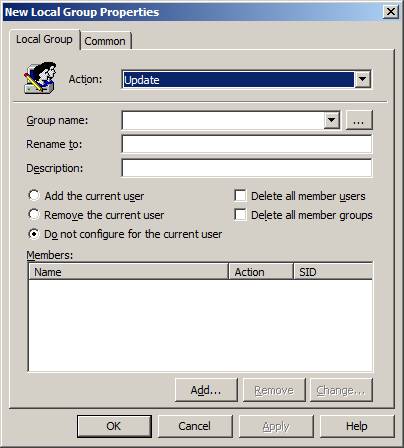

- Внедрите группы с ограниченным доступом, а также локальных пользователей и группы в рамках групповой политики, чтобы управлять членством в группах, как показано на рис. 2.

- Реализуйте делегирование администрирования в Active Directory, чтобы ограничить администрирование членства в группе.

- Выполняйте регулярные проверки членства в группах безопасности.

Рисунок 2. Членством в локальной группе можно управлять с помощью PolicyMaker, Windows Server 2008 или Windows Vista SP1.

Наткнулись на область корпоративной сети, к которой, по их мнению, у них не должно было быть доступа?

- Внедрите программу поощрения для продвижения передовых методов обеспечения безопасности, например, для неправильно настроенных областей сети.

- Убедитесь, что разрешения NTFS настроены для всех сетевых ресурсов и включают только соответствующие группы безопасности.

- Внедрите передовые методы работы с пользователями и группами в Active Directory. Обычно это учетные записи пользователей, помещаемые в группы, именуемые и используемые для группировки схожих типов пользователей, находящихся в Active Directory. Затем эти группы помещаются в другие группы, именуются и используются для назначения разрешений, находящихся в Active Directory или локальных группах, находящихся на сервере с ресурсом. Наконец, ресурс настраивается с помощью групп, используемых для назначения разрешений.

- Реализуйте перечисление на основе доступа для всех серверов Windows Server 2003, на которых хранятся данные.

Резюме

Многие из этих мер и решений ориентированы на политику. Письменная политика должна быть строгой и четкой в отношении гибкости и последствий ненадлежащего поведения. Для обеспечения безопасности с помощью технических средств некоторые решения потребуют изменения способа доступа пользователей к сети и данным. Безопасность никогда не была легкой, веселой или без жалоб. Однако, если безопасность не будет решаться на раннем этапе, часто и без последствий, большинство компаний увидят результаты, подобные тем, что показаны на рис. 1, что указывает на то, что безопасность практически отсутствует.