Защита информационных систем Windows NT/2000/XP

Брандмауэры и их роли.

Брандмауэр является неотъемлемой частью любой сети, подключенной к Интернету. Если брандмауэр не настроен в качестве хоста-бастиона, многие атаки на Windows могут происходить без ведома администратора. Множество этих атак может быть настолько велико, что машина будет зависать, что сделает задачу определения того, какая именно атака имела место, невероятно сложной. Если брандмауэр недоступен, можно использовать маршрутизатор для фильтрации нежелательных протоколов и портов, которые злоумышленники могут использовать для атаки на сеть. Наиболее часто используемым и известным протоколом является TCP/IP, и в его стеке находится множество протоколов, которые имеют уязвимости, которые. Как минимум должны быть заблокированы TCP-порты 135, 139 и 445 и UDP-порты 135, 137 и 445, а также все остальные неиспользуемые порты. Базовый принцип брандмауэра следующий: думайте о брандмауэре как о физической стене, построенной вокруг вашей сети. Каждый раз, когда вы открываете порт, вы проделываете дыру в стене и устанавливаете окно. Одни окна открываются наружу, другие внутрь. Злоумышленники могут использовать окна, но только для того, чтобы увидеть, что находится внутри сети. Чем больше окон (портов) вы установите, тем более прозрачной станет ваша стена.

Пакеты услуг.

Пакеты обновлений — это приложения, которые выпускаются после публичного выпуска определенного продукта. Если в выпущенном продукте обнаруживается недостаток, для этого продукта разрабатывается оперативное исправление, и после объединения этих исправлений они образуют пакет обновления. Windows не работает так, как предполагалось, без пакетов обновлений. Также время от времени выпускаются исправления безопасности для исправления областей с уязвимостями, которые не были защищены программистами. Миллионы пользователей ежедневно используют платформу Windows, и многие из этих пользователей являются программистами и людьми с продвинутыми техническими навыками. Некоторым из этих людей нравится проводить стресс-тесты и находить уязвимости в платформе Windows. Когда уязвимость обнаружена, могут пройти дни или даже недели, прежде чем поставщики программного обеспечения напишут эффективное исправление, которое будет опубликовано. Вероятность того, что вашу машину просканируют и найдут уязвимость, выше, чем вы себе представляете. Обновляйте все компьютеры в сети и регулярно проверяйте у Microsoft выпуски исправлений для программного обеспечения, которое вы можете использовать.

Недооценка этой функции может стоить вашей организации многих часов простоя, что приравнивается к убыткам, если вы не хотите стать статистикой, гарантирующей, что ваши машины должным образом исправлены.

Аккаунт соображения.

Если вы используете Windows NT и более поздние версии, убедитесь, что ваша административная учетная запись защищена. Переименование учетной записи во что-то обычное является хорошей практикой, а затем воссоздание другой учетной записи с именем администратора и предоставление этой учетной записи самых ограничительных привилегий создаст трудности для любого злоумышленника, если ему удастся получить доступ к вашей административной учетной записи-приманке.

Антивирус.

Вирусы вызывают быстро растущее раздражение, и каждую неделю появляется множество новых вирусов. Если ваша машина подключена к Интернету или имела какое-либо взаимодействие с мультимедиа, например, с иностранными дисками, тогда требуется антивирус. Если антивирусное программное обеспечение обновлено, риск значительно снижается. Использование лицензионного оригинального программного обеспечения также снижает риск, а сканирование электронной почты и внешних дисков помогает защититься от вирусов. Для обеспечения высокого уровня безопасности в настройках веб-браузера должен быть установлен максимальный уровень безопасности. Просмотр веб-страниц не должен выполняться с серверов или важных компьютеров. Любое загруженное программное обеспечение должно быть загружено и установлено на тестовых системах, а система должна быть исправлена и проверена на наличие вирусов после тестирования программного обеспечения, это не только гарантирует качество программного обеспечения, но и проверяет целостность установки. Не загружайте программное обеспечение из неизвестных источников. Загрузка программного обеспечения с файлообменников не только опасна, но и может поставить под угрозу всю сеть. Некоторые вирусы после запуска распространяются по всей сети и, в зависимости от штамма вируса, если это вредоносный тип, могут вызвать многочасовые простои, что приведет к финансовым потерям.

Настройки вирусного программного обеспечения должны быть установлены на самые строгие. Это гарантирует, что любые формы вредоносных вирусов я не терплю. Настройка системы на восстановление файла, зараженного вирусом, допустима, но если файл не подлежит восстановлению, постарайтесь не хранить файл в системе, если он не нужен. Укрепление вашей системы означает нулевую терпимость. Вирус типа троянского коня может легко скомпрометировать вашу сеть, даже если ваш брандмауэр закрыл все порты. Пользователь может быть подключен к поставщику услуг на машине, зараженной трояном, и лазейка в вашу сеть широко открыта. На вашем почтовом сервере заблокируйте все потенциально вредоносные типы файлов. VBS, EXE, COM и т. д. являются примерами типов файлов, которые могут быть заблокированы. Эти файлы редко используются в деловых целях и могут быть запущены ничего не подозревающими пользователями и потенциально могут поставить под угрозу вашу сеть. Если пользователю нужно отправить вам.exe, попросите его переименовать файл и отправить его с другим расширением. Настройте свой антивирус на сканирование выбранного расширения на наличие шаблонов вирусов, которые могут существовать, чтобы гарантировать, что вирус не проскользнет таким образом.

Телефонный доступ или удаленный доступ к сети.

Ограничьте телефонный доступ доверенным пользователям и ограничьте функциональность пользователей из удаленных мест. Политики могут быть разработаны таким образом, чтобы можно было отслеживать действия пользователей. При удаленном доступе к сети VPN является безопасным методом, который можно использовать и которому можно доверять. Данные, которые передаются через VPN-соединение, гораздо менее подвержены перехвату, чем обычные соединения PPP по сетям PSTN. В средах с высоким уровнем безопасности установите системы, требующие проверки учетных данных для любого ресурса, доступ к которому осуществляется удаленно. Можно использовать сертификаты на стороне клиента и применять надежные методы аутентификации по паролю. Удаленный доступ остается одним из самых слабых звеньев в сетевой безопасности, если он неправильно реализован, и во многих случаях это именно то, что ищет злоумышленник.

Говоря это, дни BBS прошли для нас, и злоумышленник скорее воспользуется удобством Интернета, чем применит сложные методы военного набора номера. Подключение к отдельному сетевому сегменту — хороший способ сегментации пользователей, звонящих из корпоративной сети. Это решение может иметь множество функциональных возможностей. Если пользователям вашей сети требуется обратный набор номера, настройка обратного набора номера на заранее определенные номера является хорошим способом убедиться, что соединение действительно подключается к дому пользователя. Другое соображение заключается в том, что пользователь не должен хранить учетные данные локально на машине, с которой он/она получает доступ к сети, а пароли не должны сохраняться и должны вводиться каждый раз при установлении коммутируемого соединения.

Обнаружения вторжений.

Обнаружение вторжений является жизненно важной частью защиты сети Windows, и существуют различные продукты для обнаружения вторжений, которые могут помочь организациям в обнаружении нежелательных злоумышленников для сравнительного анализа IDS. См. www.windowsecurity.com

Практика создания надежных паролей. Что представляет собой хороший пароль?

- Длиннее 8 символов

- Содержит элементы как минимум из трех из следующих четырех наборов символов.

- Заглавные буквы

- Строчные символы

- Числа

- Не буквенно-цифровые символы

Эта сложность обеспечивается с помощью фильтра паролей и может быть необязательным требованием с помощью групповой политики.

Службы установлены

Службы работают на большинстве компьютеров Windows как зарегистрированные процессы. Именно в этих службах злоумышленники пытаются найти уязвимости. Отключение любых неиспользуемых сервисов является хорошей практикой и оставляет злоумышленникам меньше возможностей для поиска эксплойтов внутри. Это также снижает нагрузку на оборудование и требует меньшего контроля.

Файловая система

Файловые системы должны быть установлены на защищенной машине с наивысшей степенью безопасности файлов. NTFS — это надежная защищенная файловая система, которая позволяет администратору и пользователю контролировать доступ к файлам, имеющим соответствующие разрешения. Этот дополнительный уровень контроля не только защищает пользователя от потенциального злоумышленника, но также обеспечивает защиту от вирусов, когда они пытаются установить себя как пользователь, не имеющий прав на оборудование. Рекомендуется отформатировать все мобильные машины в файловой системе NTFS, поскольку это обеспечивает дополнительную безопасность в случае кражи или потери машины. Данные на диске не так уязвимы, как если бы они были на разделе Fat, в то же время несколько компаний разработали программное обеспечение, которое сможет читать файлы на разделах NTFS, независимо от того, назначены разрешения или нет.

Биос

Не оставляйте биос открытым. Под этим я подразумеваю назначение пароля к биосу. Если пользователь хочет изменить порядок загрузки дисков внутри компьютера, он сначала войдет в биос и изменит порядок загрузки с компакт-диска. Утилиты, позволяющие пользователю получить доступ к машине, обычно находятся на компакт-диске. Назначая пароль для биоса, он добавляет небольшой дополнительный уровень безопасности. Если пользователь не может получить доступ к внутренней части компьютера, потому что он физически ограничен, биос также не может быть сброшен, и тогда биос остается заблокированным. Обратите внимание, что у некоторых производителей биос есть мастер-пароли, которые переопределяют любые ранее введенные пароли. Это хорошая идея, чтобы при выборе оборудования выбирался поставщик, у которого нет возможности использовать главный пароль.

Загрузочные диски.

При назначении диска для загрузки убедитесь, что только диск C: имеет возможность загрузки, так как другие диски, такие как CD и дисковод для гибких дисков, предоставляют возможность для атаки. Злоумышленникам может потребоваться установить или загрузить сторонние приложения, и это может быть возможно при загрузке операционной системы. Многие администраторы защищают операционные системы и упускают из виду основные параметры загрузки и съемных дисков.

Установите IIS в отдельные сегменты сети

Для IIS обнаружено много эксплойтов, потому что он очень общий и широко используемый. Обратите внимание, что из-за преобладания червей, использующих незащищенные системы в большинстве сетей, настоятельно рекомендуется устанавливать систему, работающую под управлением IIS, в изолированном сегменте сети или без подключения сетевого кабеля, пока не будут установлены последние пакеты обновлений. Корпорация Майкрософт опубликовала инструмент блокировки IIS, и рекомендуется использовать этот инструмент для блокировки любых известных проблем и уязвимостей, которые могут присутствовать в окне IIS. Найдите этот инструмент на веб-сайте Microsoft. Обычно к серверам IIS должны обращаться пользователи в Интернете, и это делает сервер особенно уязвимым. Публикация сервера IIS через сервер ISA может помочь устранить любые известные уязвимости и добавить дополнительный уровень безопасности к вашему серверу Windows IIS. Серверы SQL, к которым также необходимо получить доступ из Интернета, также должны быть опубликованы через ISA. Для получения дополнительной информации посетите сайт www.ISAserver.org.

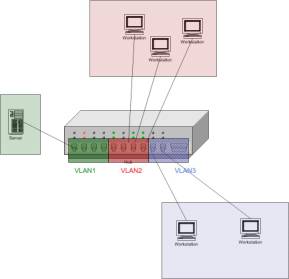

Сегментируйте сеть

Физическая сегментация сети всегда является здоровым сценарием, и если ваше оборудование способствует этому действию, рекомендуется реализовать эту форму безопасности. Как и в случае с VLAN, можно настроить сеть и список доступа, чтобы только определенные машины могли общаться с предварительно настроенным сегментом. Если вы VLAN, ваш брандмауэр формирует вашу сеть и разрешает только вашему брандмауэру доступ к вашей сети, вы исключаете возможность того, что злоумышленники будут использовать другую форму входа, отличную от вашего брандмауэра, из Интернета. Рекомендуется сегментировать сеть, если вы тестируете программное обеспечение из ненадежного источника, поскольку это программное обеспечение может содержать уязвимости или вирусы, которые могут захотеть распространиться на другие сетевые машины. Вирус Opaserv является хорошим примером этого.

VPN для удаленного доступа. Сегментация сети также может добавить элемент безопасности с внутренней точки зрения, поскольку вы можете сегментировать сеть таким образом, что все пользователи могут видеть серверы, но ни один пользователь не может видеть друг друга. Это уменьшает возможность взлома пользовательских данных, хранящихся на пользовательских компьютерах, и значительно повышает безопасность с точки зрения того, что если машина будет заражена вирусом, сканирующим локальную сеть, вирус не сможет распространяться, потому что он окажется изолированным от других компьютеров.

Филиалы

Филиалы, которые постоянно подключены через физические линии передачи данных, также могут представлять определенный риск, поскольку эти небольшие офисы часто являются удаленными, и часто не уделяется подробного внимания уязвимостям безопасности, которые могут скрываться со стороны филиала. Филиал следует рассматривать как сегмент локальной сети, и его нельзя упускать из виду при разработке всей политики безопасности. Важно, чтобы филиал также был сегментирован таким образом, чтобы он не мог получить доступ к каким-либо другим машинам в локальной сети, кроме соответствующих. такие машины, как вредоносный сервер и сервер каталогов, если это необходимо для бизнес-услуг. Маршрутизация пакетов из филиалов должна быть ограничена проверенным бизнес-трафиком, а использование только законных сетей гарантирует быстрое обнаружение несоответствий. Если вы считаете нужным, может быть хорошей идеей разместить филиалы за брандмауэром, и регулирование трафика может осуществляться через брандмауэр. Это добавит дополнительный уровень безопасности, а также защитит обе стороны от противодействия попыткам взлома.

Резервные копии

В любой организации непрерывность бизнеса должна быть частью стратегии аварийного восстановления, и резервное копирование будет частью этой стратегии. Все данные должны быть скопированы и должны часто восстанавливаться. Резервные копии важны, и крайне важно, чтобы носители хранились вне офиса. Хранение резервных носителей на месте не поможет в ситуации, когда физический катаклизм разрушит сайт. Внешнее хранилище необходимо в ситуациях, требующих дополнительного уровня безопасности данных.

Резюме

Существует множество инструментов, которые помогают получить доступ к состоянию безопасности вашей сети. Инструменты, которые помогают в мониторинге событий, оказываются полезными и помогают поддерживать сеть в функциональном состоянии, поскольку они помогают обнаруживать нарушения, даже если машина была защищена от атак. В этой статье я рассмотрел многие упущенные из виду аспекты сети и платформы Windows. Важно, чтобы все рекомендации были соблюдены, чтобы убедиться в их полноте.