Защита DNS для Windows (часть 2)

В последней статье я рассмотрел некоторые основные концепции безопасности DNS, включая некоторые основы самой DNS. Некоторые из концепций безопасности включали в себя интеграцию DNS с Active Directory и создание более безопасной среды DNS с обменом данными с DHCP. Это несколько простых и эффективных конфигураций для вашей среды DNS. Однако не останавливайтесь на достигнутом! Вы только касаетесь поверхности в отношении защиты вашей среды DNS. В этой статье о защите DNS мы углубимся в DNS и в то, как защищена база данных DNS, особенно при взаимодействии с другими DNS-серверами. DNS-серверы должны обмениваться данными для обновления базы данных на других DNS-серверах. Это общение может быть идеальной ситуацией для злоумышленника, чтобы наброситься на любую обнаруженную уязвимость. Если вы примете правильные меры предосторожности и установите безопасные конфигурации DNS, ваше воздействие будет уменьшено.

Зональные трансферы

Когда дело доходит до зон DNS, вы должны понимать, что существуют различные типы зон, которые вы можете установить в своей среде DNS. Хотя мы собираемся сосредоточиться на нескольких возможных зонах, вот список всех зон, которые вы можете установить в DNS:

- Интегрированная зона Active Directory

- Основная зона

- Вторичная зона

- Зона-заглушка

В предыдущем выпуске мы обсудили интегрированную зону Active Directory. В этом обсуждении интегрированная зона Active Directory функционирует как основная зона. Причина этого в том, что для целей данного обсуждения основная зона (также интегрированная зона Active Directory) — это зона, которая выполняет «запись» в базу данных DNS. Вторичные зоны не выполняют запись в базу данных DNS. Вторичные зоны получают обновления только из первичных зон DNS. Обновления из основной зоны в дополнительную зону называются передачей зоны.

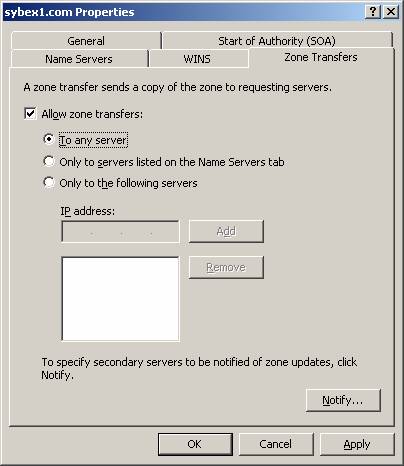

Интерфейс передачи зоны довольно ясен в отношении ваших вариантов, как вы можете видеть на рисунке 1. Вы можете либо разрешить «любому» DNS-серверу получать содержимое основной зоны, либо сузить его до нескольких выбранных DNS-серверов. Конечно, в целях безопасности вы хотите сузить круг DNS-серверов, которым будет разрешено получать IP-адрес и доменное имя всех компьютеров в вашей организации!

Рисунок 1: Интерфейс Zone Transfers для Windows DNS

Обеспечение передачи зон

Вы также можете поднять концепцию защиты передачи зоны DNS на другой уровень. Повышение безопасности DNS не является радикальной концепцией, сегодня большинство компаний выполняют дополнительные настройки для защиты передачи своих зон DNS. Существует несколько вариантов защиты DNS и переноса зон. Ключ в том, как вы настроили свою среду DNS.

Первый заключается в использовании IPSec или VPN-туннеля между DNS-серверами, чтобы обеспечить зашифрованную связь базы данных DNS во время ее отправки по сети. IPSec очень часто используется для связи между DNS-серверами, находящимися в одной сети. Если ваши DNS-серверы должны проходить через небезопасную сеть, используется VPN. Если вы используете VPN для защиты данных в незащищенной сети, обычно используется L2TP. L2TP использует более безопасный алгоритм шифрования для защиты данных при их передаче по сети.

Другой вариант защиты данных при их отправке с DNS-сервера на DNS-сервер — использовать интеграцию с Active Directory. Это требует, чтобы DNS-серверы функционировали в домене Active Directory. Также требуется, чтобы DNS работал на контроллере домена. Хотя преимущества значительны. Поскольку данные хранятся и реплицируются с помощью репликации Active Directory, данные шифруются при отправке с DNS-сервера на DNS-сервер. Еще одним преимуществом наличия функции DNS и передачи с использованием Active Directory является то, что все соединения изначально аутентифицируются. Это помогает защитить передачу зоны, заставляя DNS-сервер аутентифицироваться в базе данных Active Directory перед репликацией какой-либо информации.

Переадресация (все четыре типа)

Еще один обходной способ защитить вашу среду DNS — использовать множество вариантов переадресации. Это может помочь вам поддерживать стабильную инфраструктуру DNS, гарантируя, что компьютеры и приложения по-прежнему смогут получить доступ к нужному серверу в сети. Существует несколько вариантов переадресации в среде Microsoft DNS.

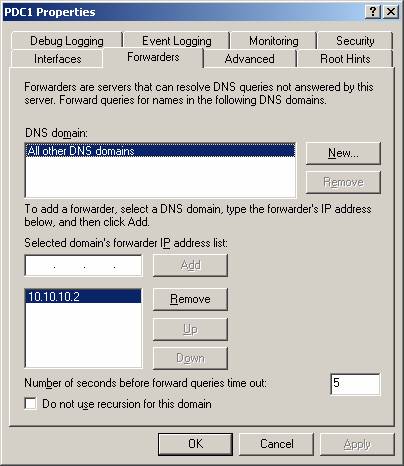

Первый — это просто стандартная переадресация, показанная на рис. 2, в которой говорится, что все запросы, не предназначенные для DNS-сервера, к которому прикасаются, будут отправлены на другие DNS-серверы… перенаправлены. Это идеально, если у вас есть внутренний DNS-сервер, который используется для всех внутренних имен, Active Directory и других имен. Этот DNS-сервер настроен на всех клиентах. Однако этот DNS-сервер не знает никаких имен в Интернете. Таким образом, когда DNS-сервер внутренне получает запрос, предназначенный для Интернета, запрос просто перенаправляется на другой DNS-сервер, который может обработать запрос. Это помогает защитить ваш внутренний DNS-сервер от компьютеров, находящихся за пределами вашей сети.

Рисунок 2: Переадресация для DNS-сервера Windows

Другой вариант — сделать пересылку более целенаправленной. Это снова может помочь гарантировать, что все запросы будут направлены на правильный DNS-сервер, что сведет к минимуму подверженность неверной информации и повреждению. Эта опция называется условной пересылкой, показанной в верхней части рисунка 2. Ее можно использовать в среде, где у вас есть несколько внутренних пространств имен DNS, и вы не хотите полагаться на Интернет или какую-либо другую сложную инфраструктуру DNS для разрешения имен.. Здесь вы просто заставляете каждый DNS-сервер перенаправлять запросы в другое пространство имен для клиентов.

Резюме

DNS может быть сложным, но если его разбить на небольшие фрагменты, это не так сложно, и его можно должным образом защитить. Здесь вы увидели, что DNS может защитить базу данных, если настроить правильные DNS-серверы, которые должны получать передачи зон. В этой ситуации ваша первичная или интегрированная с Active Directory зона будет иметь определенные вторичные DNS-серверы, с которыми они будут взаимодействовать. Без этой конфигурации мошеннические DNS-серверы могут получить ключевую информацию о вашей сети. Еще один шаг — сделать ваши DNS-передачи безопасными. Защищенные DNS-серверы могут быть реализованы с помощью интеграции с Active Directory или более сложных технологий, таких как IPSec или VPN-туннель. Наконец, контроль над переадресацией DNS может обеспечить более точное разрешение имен, а также помочь защитить ваши внутренние DNS-серверы от повреждения неверной информацией. Переадресация «перекладывает ответственность» на другой DNS-сервер, оставляя ваши внутренние DNS-серверы нетронутыми.

Безопасность DNS для Windows (часть 1)