Защита данных при передаче с помощью IPSec

Сетевая безопасность имеет много аспектов, и большое внимание уделяется (справедливо) недопущению злоумышленников и злоумышленников в сеть через брандмауэры. Однако в современной бизнес-среде также во многих случаях необходимо защитить конфиденциальные данные в локальной сети от пользователей, имеющих законный доступ к сети, но не нуждающихся в доступе к рассматриваемым данным.

В этом случае ответ — шифрование (и шифрование данных также обеспечивает дополнительный уровень безопасности от злоумышленников, которым удается проникнуть в сеть). В операционных системах Microsoft до Windows 2000 для шифрования данных требовалось стороннее программное обеспечение. Теперь возможности шифрования встроены в ОС. К ним относятся шифрованная файловая система (EFS) и безопасность интернет-протокола (IPSec).

Тип шифрования, который необходимо использовать, зависит от состояния данных. Шифрование файлов может защитить данные, находящиеся на диске, но не защищает эти данные при их передаче по сети. Если вы не верите в это, отправьте файл, зашифрованный с помощью EFS, по сети и перехватите пакеты в пути. Вы увидите, что данные доступны для чтения. IPSec нужен для шифрования, чтобы защитить данные от сетевых снифферов.

Краткая история IPSec

IPSec — это стандартный набор протоколов и служб, основанный на криптографии, который используется для шифрования данных, чтобы их нельзя было прочитать или изменить во время их перемещения по IP-сети. Существует ряд RFC, в которых содержатся спецификации для IPSec и его протоколов, определенные Инженерной группой Интернета (IETF). Хорошей отправной точкой являются RFC 1825 и 2401, в которых рассматривается архитектура безопасности для IP (http://www.ietf.org/rfc/rfc1825.txt и http://rfc.sunsite.dk/rfc/rfc2401.html).. IPSec может использоваться с текущим протоколом IPv4 и встроен в IP следующего поколения, IPv6.

Что делает IPSec

IPSec предназначен для обеспечения аутентификации (проверки личности отправителя), целостности (гарантии того, что данные не были изменены при передаче) и конфиденциальности (шифрование данных, чтобы их не мог прочитать кто-либо, у кого нет правильный ключ).

Поскольку он работает на сетевом уровне модели OSI (уровень 3), IPSec имеет преимущество перед SSL и другими методами, работающими на более высоких уровнях. Приложения должны быть написаны так, чтобы знать и использовать SSL, в то время как приложения могут использоваться с IPSec без написания, чтобы знать об этом. Таким образом, шифрование происходит прозрачно для верхних уровней.

IPSec защищает только IP-трафик; он бесполезен для других протоколов сетевого уровня, таких как IPX. Существуют также некоторые типы IP-трафика (например, Kerberos), которые по умолчанию не защищены реализацией Microsoft IPSec. Microsoft называет эти исключения.

Протоколы IPSec, режимы и ассоциации безопасности

IPSec — это не единый протокол; скорее, он состоит из двух протоколов, которые можно использовать по отдельности или вместе:

- AH (заголовок аутентификации). Как следует из названия, AH используется для аутентификации личности отправителя и обеспечения целостности данных, чтобы гарантировать, что они не были изменены. Он не шифрует данные и не обеспечивает конфиденциальности. AH подписывает весь пакет.

- ESP (инкапсуляция полезной нагрузки безопасности). ESP может обеспечить конфиденциальность путем шифрования самих данных, а также проверки подлинности и целостности. Однако ESP обычно не подписывает весь пакет, а только данные.

Чтобы защитить заголовок IP, а также сами данные, AH и ESP можно использовать вместе.

Существует два режима работы как для AH, так и для ESP:

- Туннельный режим, который используется для создания виртуальной частной сети. Туннельный режим обеспечивает защиту от шлюза к шлюзу (или от сервера к серверу).

- Транспортный режим, который используется для шифрования данных внутри туннеля, созданного L2TP (протокол туннелирования уровня 2). Транспортный режим обеспечивает сквозную безопасность на всем пути от отправляющего компьютера до конечного получателя.

Два компьютера, взаимодействующие через IPSec, устанавливают ассоциацию безопасности (SA). Это представляет собой «соглашение» между ними о том, как данные будут обмениваться и защищаться. Таким образом, оба этих компьютера должны поддерживать IPSec. Поддержка IPSec встроена в компьютеры с Windows 2000 (Server и Pro) и XP Pro и будет включена в Windows Server 2003.

Как работает IPSec в Windows

Microsoft и Cisco совместно разработали реализацию IPSec, включенную в операционные системы Windows 2000 и более поздних версий. Cisco ISAKMP/IKE используется вместе с драйвером Microsoft IPSec.

Обмен ключами в Интернете (IKE) согласовывает ассоциации безопасности на двух этапах: этап ISAKMP (этап 1) и этап IPSec (этап 2). См. RFC 2409 для получения дополнительной информации об IKE и его компонентах, ISAKMP и Oakley. Другой компонент IPSec, агент политик, распространяет политики IPSec, созданные администратором. Политики IPSec можно хранить в Active Directory или в политиках локальной конфигурации. Агент политики называется IPSec Services в Windows XP.

Чтобы использовать IPSec в Windows 2000/XP, необходимо определить политику IPSec, определяющую метод проверки подлинности и используемые IP-фильтры. На выбор предлагается три метода аутентификации: Kerberos (по умолчанию), сертификаты или предварительные ключи. Предварительно общие ключи не рекомендуются для конфиденциальных сред, поскольку ключ хранится в виде обычного текста в базе данных, где хранятся политики IPSec, и, таким образом, представляет угрозу безопасности.

Как настроить компьютер с Windows 2000 Pro для использования IPSec

Настройка компьютера с Windows 2000 для использования IPSec относительно проста. Помните, что и отправляющий, и принимающий компьютеры должны поддерживать IPSec. Кроме того, вы должны быть администратором, чтобы устанавливать политики IPSec. Следующие шаги помогут настроить вашу систему для использования преимуществ шифрования IPSec:

- Щелкните меню «Пуск», затем выберите «Настройки | Сетевые и модемные соединения.

- Щелкните правой кнопкой мыши соединение, которое вы хотите настроить для связи IPSec.

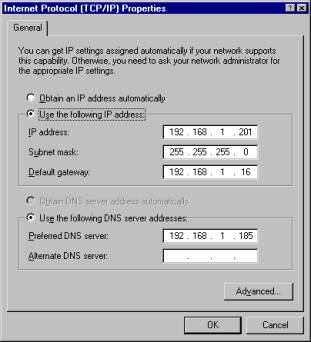

- Выберите Свойства. На вкладке «Общие» в разделе «Компоненты, используемые этим подключением » выберите «Протокол Интернета (TCP/IP)». Нажмите кнопку «Свойства» (см. рис. 1).

фигура 1

4. На листе свойств TCP/IP нажмите кнопку «Дополнительно» (см. рис. 2).

фигура 2

5. Перейдите на вкладку «Параметры» и выберите дополнительный параметр «IP-безопасность» (см. рис. 3).

Рисунок 3

6. Нажмите кнопку Свойства.

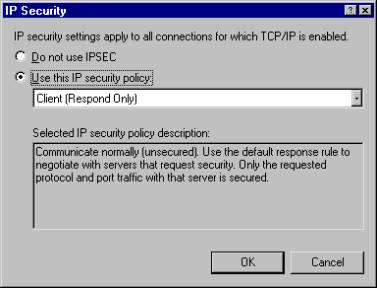

7. Установите флажок « Использовать эту политику IP-безопасности, чтобы включить связь IPSec» (см. рис. 4). ПРИМЕЧАНИЕ. Если параметры выделены серым цветом и не могут быть изменены, это обычно означает, что компьютер принадлежит к домену Active Directory и получает политики IPSec из Active Directory.

Рисунок 4

Вы можете выбрать одну из трех предопределенных политик IPSec: Клиент (только ответ), Сервер (безопасность запроса) и Безопасный сервер (требуется безопасность). Политика клиента используется, если вы не хотите, чтобы IPSec использовался, если сервер, с которым вы общаетесь, не запрашивает его. Политика сервера заставляет компьютер пытаться согласовать соединение IPSec, но если сервер на другом конце не поддерживает IPSec или не настроен для его использования, ваш компьютер продолжит и будет обмениваться данными через незащищенные соединения. Политика безопасного сервера используется, если вы хотите, чтобы компьютер отправлял и принимал только защищенные соединения IPSec. Если компьютер на другом конце не может использовать IPSec, ваш компьютер отклонит весь трафик от него. Это наиболее безопасный параметр.

Политики IPSec

Вам могут потребоваться настраиваемые политики, соответствующие потребностям вашей организации, а не использование предопределенных политик. Политики IPSec можно создавать, изменять и управлять ими с помощью MMC политики IP-безопасности. Создайте пользовательскую MMC и добавьте оснастку IPSec. Вы также можете получить доступ к локальным политикам IPSec с помощью инструмента «Локальные параметры безопасности» в меню «Администрирование».

В разделе «Параметры безопасности» на левой панели разверните узел «Политики открытого ключа» и щелкните «Политики безопасности IP». Вы увидите три предопределенных политики по умолчанию на правой панели сведений. Любые созданные вами настраиваемые политики также будут перечислены здесь (см. рис. 5).

Рисунок 5

Создание политики IPSec

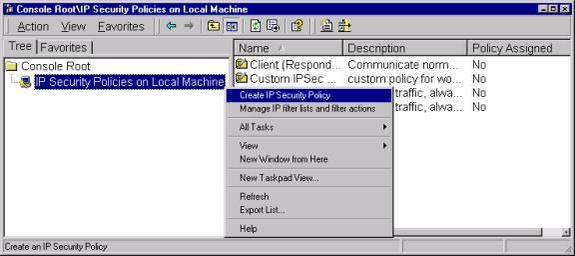

Чтобы определить новую политику, щелкните правой кнопкой мыши Политики IP-безопасности на локальном компьютере в левой панели консоли. Выберите «Создать политику IP-безопасности» (см. рис. 6).

Рисунок 6

Запустится мастер политики IP-безопасности. Мастер попросит вас указать имя и описание новой политики. Далее вам будет предложено решить, как политика должна реагировать на запросы о безопасном обмене данными. На следующей странице вам будет предложено установить первоначальный метод аутентификации. Kerberos используется по умолчанию, или вы можете выбрать сертификаты (вам нужно будет указать ЦС) или предварительный ключ (это секретная строка символов, которая должна быть общей для двух компьютеров, взаимодействующих через IPSec). На последней странице мастера нажмите Готово, чтобы создать политику. Вы можете отредактировать его свойства позже, дважды щелкнув его на правой панели консоли или щелкнув его правой кнопкой мыши и выбрав «Свойства».

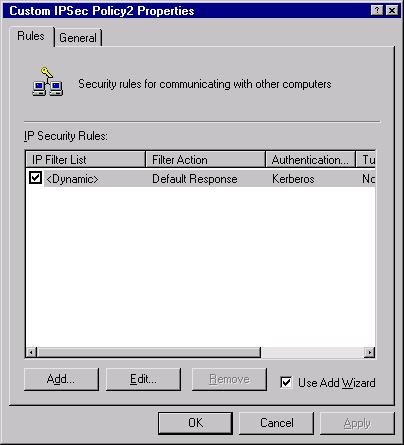

Вы можете добавлять и редактировать правила для политики, выбрав вкладку Rules (см. рис. 7).

Рисунок 7

При нажатии кнопки «Добавить» будет запущен другой мастер, Мастер правил безопасности. Шаги этого мастера включают следующее:

- Определите, приведет ли это правило к созданию туннеля IPSec. Туннелирование IPSec используется для создания канала виртуальной частной сети. Если вы укажете, что туннель будет создан, вы должны указать IP-адрес компьютера, который будет служить конечной точкой туннеля.

- Выберите тип сетевого подключения, к которому должно применяться правило. Вы можете выбрать один из следующих вариантов: все сетевые подключения, подключения к локальной сети (LAN) или подключения удаленного доступа. (Настройкой по умолчанию являются все соединения).

- Выберите первоначальный метод проверки подлинности для правила (Windows 2000 Kerberos, сертификат или общий ключ).

- Выберите тип IP-трафика, к которому будет применяться правило. Варианты по умолчанию: Весь трафик ICMP и Весь IP-трафик.

Вы можете добавить дополнительные фильтры, нажав кнопку «Добавить» на экране «Список IP-фильтров». Это вызовет мастер фильтров. Выберите действие фильтра для правила. Действия по умолчанию, которые вы можете выбрать, включают:

- Разрешить (разрешает прохождение незащищенных пакетов)

- Запросить безопасность — необязательно (согласовывает безопасность; будет принимать незащищенные соединения, но всегда отвечает с использованием IPSec; разрешает незащищенные соединения, если другой компьютер не поддерживает IPSec)

- Требовать безопасности (не разрешает незащищенную связь с компьютерами, не поддерживающими IPSec).

В большинстве случаев предопределенные действия фильтра будут работать, но вы также можете создать собственные действия фильтра. Для этой цели используется Мастер действия фильтра. Вы можете выбрать, какие протоколы IPSec будут использоваться с действием — ESP, AH или оба. Вы также можете указать, какие алгоритмы целостности и шифрования следует использовать и как часто должен генерироваться новый ключ.

Назначение политик

Ваша новая политика не может использоваться для установления соединений IPSec, пока она не будет назначена. По умолчанию политики не назначаются, но их легко назначить. Просто щелкните его правой кнопкой мыши на правой панели сведений MMC и выберите «Назначить» в контекстном меню. Если вы больше не хотите, чтобы он использовался, выполните ту же процедуру и выберите «Отменить назначение».

Резюме

IPSec — это отличный механизм безопасности, который позволяет вам обеспечивать аутентификацию и целостность передаваемых данных или даже шифровать данные для обеспечения конфиденциальности. Microsoft встроила поддержку IPSec в Windows 2000 (все версии), Windows XP Pro и Windows Server 2003. IPSec может быть важной частью общего плана безопасности вашей организации.