Защита беспроводной сети (часть 2)

В части I этой серии статей о безопасности WiFi мы рассмотрели различные переменные начальной конфигурации. Теперь мы продолжим правильную настройку вашего беспроводного маршрутизатора.

Безопасность Wi-Fi, часть 2

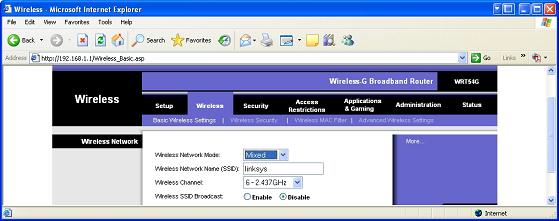

В части I этой серии статей о безопасности Wi-Fi мы рассмотрели несколько настроек, видимых через веб-интерфейс вашего беспроводного маршрутизатора. Правильная конфигурация вашего беспроводного маршрутизатора имеет решающее значение для безопасности вашей сети Wi-Fi. Абсолютно худшее, что вы можете сделать, это просто подключить его и начать серфинг в Интернете по беспроводной сети. Вы были бы широко открыты для того, чтобы ваше сетевое соединение было захвачено кем-то со злым умыслом. Вот почему так важно уделить время правильной настройке беспроводного маршрутизатора. Что ж, на этой ноте давайте продолжим с того места, на котором остановились в первой части. На скриншоте ниже видно, что мы сейчас находимся в разделе «Беспроводная сеть».

фигура 1

В части I мы выполнили часть «Настройка» конфигурации этого беспроводного маршрутизатора, а теперь переходим к части «Беспроводная сеть». Во-первых, это «Режим беспроводной сети». Теперь, если у вас нет более старой технологии 802.11b на вашем ноутбуке или настольном компьютере, вам будет лучше просто изменить этот «Смешанный» параметр по умолчанию на «Только G». После этого будет ваше «Имя беспроводной сети». По умолчанию этот называется linksys. Вы должны назвать это как-то иначе, чем заводское значение по умолчанию. Теперь у нас есть «Беспроводной канал», и это одно значение, которое вы можете оставить на заводских настройках. Далее идет «Беспроводная трансляция SSID». Это значение следует переключить на «Отключить». Это делает широковещательную передачу значения идентификатора набора услуг (SSID) (linksys, как показано на снимке экрана выше) всем, кто находится в пределах досягаемости вашей сети Wi-Fi. Плохая вещь, так как это часть информации, которая нужна злоумышленнику для подключения к вашей беспроводной сети. Вот почему вы хотите не только изменить имя SSID по сравнению с заводскими настройками, но и назвать его как-то иначе, что не будет легко ассоциироваться с вами. Думайте об этом значении SSID как о пароле. Делайте это долго и сложно. А еще лучше меняйте его на регулярной основе.

Мясо этого

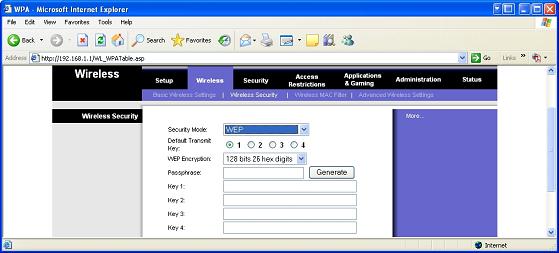

На приведенном ниже снимке экрана мы видим, что именно здесь мы контролируем шифрование, которое будет использовать беспроводной маршрутизатор. По умолчанию маршрутизатор обычно использует WEP, как показано на снимке экрана. Есть несколько других опций, которые вы увидите, если переключите это окно. Эти параметры практически одинаковы для Wi-Fi-маршрутизаторов SoHo, представленных сегодня на рынке. Тем не менее, если вы используете более старый беспроводной маршрутизатор, убедитесь, что вы обновили его до последней доступной версии прошивки! Это действительно очень важно, так как это позволит вам использовать последние достижения в области безопасности для вашего WiFi-маршрутизатора.

фигура 2

Я только что вернулся с конференции по реверс-инжинирингу, и один из докладов был о том, как сломать WEP (это старая новость), но в большей степени о том, как сломать WEP значительно быстрее. Все это было сделано с использованием FPGA. Даже с использованием этих аппаратных устройств для ускорения взлома ключа WEP требовалось некоторое время. Это не говоря уже о знаниях, необходимых для реализации такого аппаратного решения, а затем, в свою очередь, для программирования самой ПЛИС. Подводя итог, можно сказать, что, несмотря на множество заявлений о том, что WEP мертв, и что WPA также закрыт, вам действительно нужно поместить эти утверждения в контекст. Эти FPGA действительно способны взломать 128-битный WEP, а также WPA, но это, однако, требует времени и значительных усилий.

Что ж, анекдот в сторону, давайте продолжим настройку нашего беспроводного маршрутизатора. В настоящее время вы можете приобрести маршрутизаторы SoHo с включенным 256-битным WEP. Сила этого ключа в настоящее время не поддается взлому и обеспечивает действительно превосходный метод защиты. Вот почему очень важно обновить прошивку, и, если не возникнет проблем с обновлением прошивки, просто купите новый беспроводной маршрутизатор. Они действительно вполне доступны. Вернемся к скриншоту выше. Вам нужно включить самый высокий доступный вам WEP, а затем убедиться, что вы сохранили эти настройки. За этим также следует ввод фразы-пароля. Эту парольную фразу следует снова рассматривать как пароль. Другими словами, сделайте это длинным и трудным и, наконец, не то, что легко ассоциировать с вами, то есть: если вы футбольный тренер, не называйте это «soccerdad». Поэтому, как только вы выбрали самую высокую настройку WEP, оставьте «Ключ передачи по умолчанию» на заводскую настройку, введите парольную фразу и нажмите кнопку «Создать». После этого вы можете сохранить эти настройки и двигаться дальше.

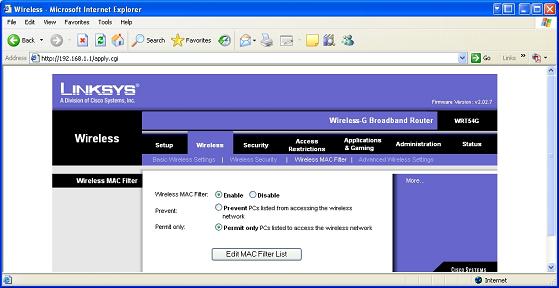

Рисунок 3

Далее, как видно на скриншоте выше, находится настройка «Беспроводной MAC-фильтр». Это то, что вы хотите включить. Это во многом похоже на отключение службы DHCP. Как системному администратору вам, возможно, придется настроить пару ноутбуков для своих коллег, которым они нужны. Просто откройте cmd.exe и введите «ipconfig / all», чтобы получить MAC-адрес рассматриваемого ноутбука. После того, как вы учли все MAC-адреса для ноутбуков, вы просто вводите их здесь в разделе «Редактировать список фильтров MAC». Это действительно довольно безболезненно. Что это делает, так это запрещает любому другому ноутбуку или настольному компьютеру доступ к вашей сети Wi-Fi. Хотя это не остановит решительного злоумышленника, это сдержит менее опытного.

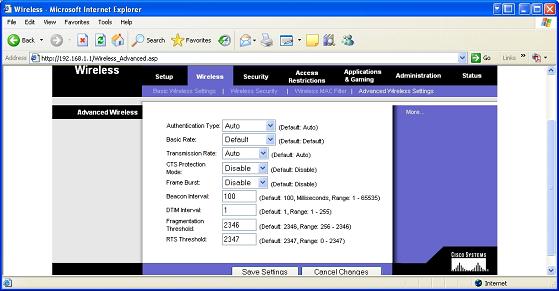

Рисунок 4

Сейчас мы находимся на заключительном этапе настройки параметров безопасности нашего беспроводного маршрутизатора. Выше приведены различные настройки, которые я бы посоветовал вам оставить по умолчанию. Если вы не хотите немного «почитать» о том, что на самом деле делают все эти переменные, вам было бы хорошо порекомендовать оставить их в покое. Ни одно из этих значений не улучшит и не сломает ваши шаги по обеспечению безопасности беспроводной сети, предпринятые до сих пор. Имея это в виду, мы закончили настройку параметров безопасности наших беспроводных маршрутизаторов. Это было не слишком сложно сейчас, не так ли? На самом деле это не так, но для тех системных администраторов, которые никогда не сталкивались с проблемами безопасности Wi-Fi и не думали о них, это может быть запутанной задачей.

Заворачивать

В этой серии статей речь шла о настройке беспроводного маршрутизатора SoHo в сети SoHo или сети среднего предприятия. Это задача, которая всегда будет возлагаться на системного администратора, поскольку он является ИТ-мозгом организации. Знание того, как правильно настроить беспроводной маршрутизатор, является ключом к успешной защите сети Wi-Fi. Вы никогда не должны спешить с такой настройкой, а если есть что-то, что вас смущает, то обратитесь за помощью. Для кого-то невежество может быть благом, однако оно также может привести к тому, что вас уволят. Плохая вещь. Что ж, на этой ноте я прерву статью на этом этапе. До следующего раза!