Захват субдомена с нуля для продвижения

Приобретение субдомена:

Захват субдомена - распространенная и самая популярная уязвимость. Если вы не знаете о таком виде уязвимости, вы можете понять, что это похоже на класс проблем безопасности, когда злоумышленник намерен взять под контроль субдомен организации через облачные сервисы.

Уязвимость захвата субдомена иногда может привести к финансовым потерям организации, компрометации доверия пользователей к организации, потому что в этой уязвимости злоумышленник может полностью заявить права на конкретный субдомен организации, в которой люди потерпели неудачу, в качестве защищенного домена. В некоторых опасных случаях злоумышленник использует уязвимость захвата субдомена и помещает формы в субдомен, который является уязвимым, и получает конфиденциальную информацию от пользователя, эта информация может содержать данные кредитной / дебетовой карты, CVV или любые другие личные и конфиденциальная информация пользователя.

Причина захвата субдомена Уязвимость:

Захват поддомена возникает, когда поддомен указывает на другой домен (CNAME), который в настоящее время не существует. Если злоумышленник регистрирует этот несуществующий домен, то поддомен указывает на регистрацию домена злоумышленником. Одним изменением в DNS сделайте злоумышленника владельцем этого конкретного субдомена, и после этого злоумышленник может управлять субдоменом по своему выбору, и в этом заключается сила «уязвимости захвата субдомена».

Влияние :

Это дает возможность злоумышленнику использовать поддомен от имени организации для любых злонамеренных целей.

Пример :

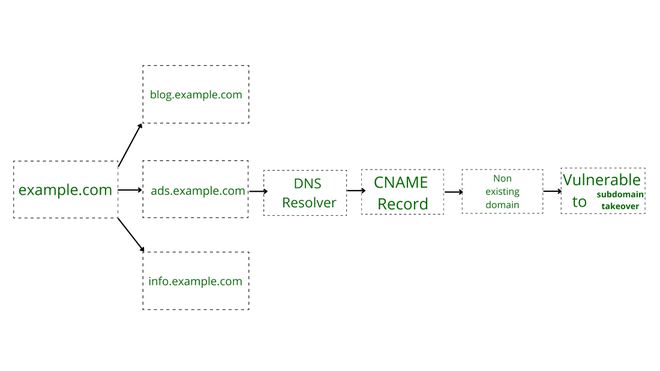

Вы можете рассмотреть пример, в котором, скажем, пример - это организация, а домен - это example.com, и, как вы можете ясно видеть на диаграмме, blog.example.com, ads.example.com и info.example.com являются дополнительными -домен. Давайте посмотрим, чтобы понять захват поддоменов.

Приобретение субдомена

Пояснение к поглощению поддомена схемы -

Если http://example.com/ является основным доменом (домен высокого уровня) организации и разработчики http://example.com/ создают поддомен http://blog.example.com/, но есть нет хоста, который предоставляет ему контент, тогда злоумышленник может предоставить хост для этого субдомена (например, http://blog.example.com/) и стать владельцем субдомена, что приводит к уязвимости захвата субдомена .

Смягчение:

- Регулярно отслеживайте свою цифровую инфраструктуру сайта.

- Удалите DNS-конфигурацию внешней службы в вашем поддомене, если она указывает на несуществующую службу или хост.

Вниманию читателя! Не прекращайте учиться сейчас. Ознакомьтесь со всеми важными концепциями теории CS для собеседований по SDE с помощью курса теории CS по доступной для студентов цене и будьте готовы к отрасли.