Windows Server 2012: новые возможности безопасности (часть 1) — улучшения DirectAccess

Введение

Официально: у следующей версии Windows Server есть имя, и это имя указывает на то, что она будет выпущена где-то до конца года. Вопрос о том, следует ли развертывать новую серверную ОС, и если да, то когда, всегда является важным решением, и большинство предприятий не будут развертывать ее немедленно. Но часть этого процесса принятия решений включает в себя оценку относительных преимуществ, а лучшая безопасность всегда занимает первое место в списке факторов, которые могут оправдать все проблемы, связанные с обновлением. Итак, в этой серии из нескольких частей мы рассмотрим, что нового (и чего нет) в области безопасности для Windows Server 2012.

Во-первых, мы рассмотрим большие улучшения, внесенные в DirectAccess. В Server 2008 R2 был включен DirectAccess, но он был не очень функциональным. DirectAccess — отличная технология, которая позволяет пользователям подключать удаленный компьютер к рабочей сети без необходимости установки и использования программного обеспечения VPN; подключение автоматическое и простое. Со стороны администратора он позволяет обновлять программное обеспечение удаленного компьютера и параметры групповой политики, даже если пользователь не вошел в систему.

DirectAccess — важная функция безопасности, поскольку она дает вам гораздо больший контроль над удаленными машинами, подключенными к вашей корпоративной сети. Он аутентифицирует удаленные компьютеры, шифрует связь через IPsec и позволяет настраивать элементы управления доступом, чтобы указать, к каким ресурсам может получить доступ каждый пользователь. Я много писал о реализации DirectAccess через Forefront UAG на сайте ISAServer.org.

Причина, по которой я сосредоточился на использовании UAG-версии DirectAccess, а не версии Server 2008 R2, заключается в том, что первая была гораздо более гибкой и многофункциональной. Server 2012 привнес функциональные возможности UAG DA в Windows Server, так что вам не нужно покупать еще один (дорогой) пакет серверного программного обеспечения. Microsoft также добавила некоторые новые возможности, которых не было в UAG.

Где это оставить UAG?

Некоторые спрашивают, что это включение всех возможностей DirectAccess в Server 2012 может предвещать для будущего UAG. Поскольку более полнофункциональный DirectAccess был одним из больших преимуществ UAG, исчезнет ли он теперь, когда вы можете получить эту возможность бесплатно в Windows Server 2012? Или он снова станет продвинутым обратным прокси-сервером и SSL VPN-шлюзом, подобным IAG?

На самом деле кажется очевидным, что Microsoft намеревается сделать Server 2012 платформой для DirectAccess в будущем. Еще в феврале на сайте TechNet они опубликовали документацию, чтобы помочь клиентам перейти с Forefront UAG SP1 на Windows 8 Beta DirectAccess.

В документации упоминаются два сценария миграции: параллельная миграция, при которой сервер UAG будет работать во время развертывания DirectAccess в Windows Server, и автономная миграция, при которой вы копируете конфигурацию DirectAccess с сервера UAG на сервер Windows. Сервер с установленной ролью удаленного доступа. Сервер удаленного доступа Windows Server 8 (2012) должен быть членом домена и может быть развернут либо на границе локальной сети, либо за пограничным устройством, таким как брандмауэр.

Рекомендации для Windows Server 2012 DirectAccess

Microsoft рекомендует использовать NAT64 в качестве технологии IPv6-IPv4, а не ISATAP. Если вы мигрируете с сервера UAG, использующего ISATAP, вам следует отключить его и включить NAT64. Конечно, собственный IPv6 даст вам наибольшую гибкость.

Включение и развертывание DirectAccess в Server 2012

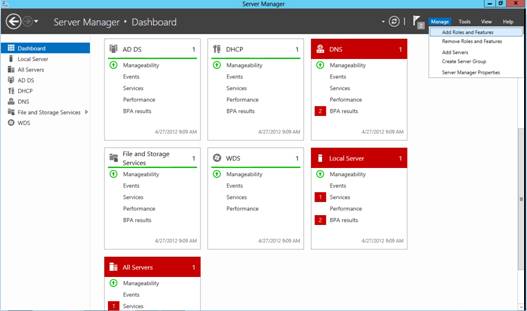

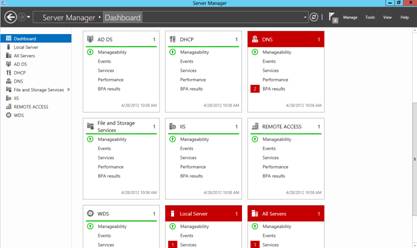

Теперь давайте подробнее рассмотрим DirectAccess в Server 2012. DirectAccess включен как роль сервера (удаленный доступ), которую вы можете добавить через панель мониторинга диспетчера серверов, как показано на рис. 1 ниже.

фигура 1

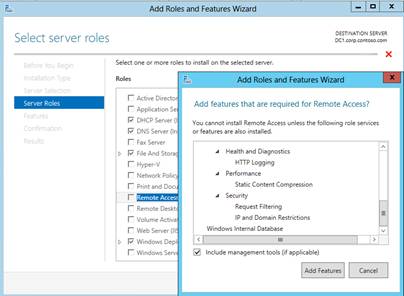

Чтобы добавить роль удаленного доступа, запустите мастер добавления ролей и компонентов, который поможет вам установить роли, службы и компоненты. После выбора типа установки (в данном случае установка на основе ролей или компонентов) и выбора сервера, на котором вы хотите установить роль, установите флажок «Удаленный доступ» на странице «Выбор ролей сервера» мастера. Появится список служб ролей и функций, которые необходимо установить, прежде чем вы сможете установить DirectAccess. Для этого нажмите «Добавить компоненты», как показано на рисунке 2.

фигура 2

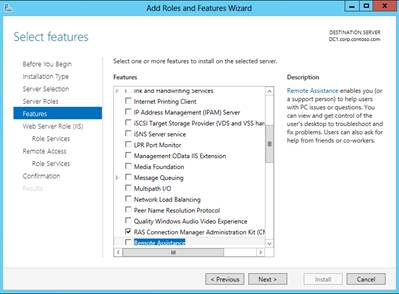

Вы можете найти DirectAcess на странице Features мастера, показанной на рис. 3, но вы не найдете его в списке. Не волнуйся; мы вернемся к этому через мгновение. Пока просто примите функции по умолчанию и нажмите «Далее».

Рисунок 3

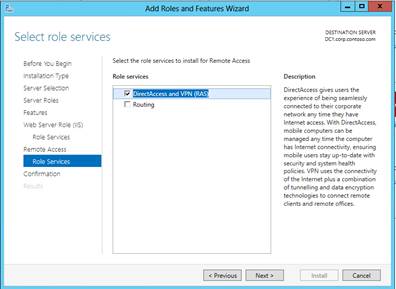

Просмотрите следующие несколько страниц, после чего вы найдете возможность выбрать службы ролей DirectAccess и VPN, когда попадете на эту страницу мастера, как показано на рис. 4. На самом деле она выбрана по умолчанию, поэтому просто нажмите Следующий.

Рисунок 4

На последней странице мастера просмотрите параметры установки и убедитесь, что в разделе «Удаленный доступ» отображается «DirectAccess и VPN (RAS)». Вам нужно будет установить флажок для автоматического перезапуска конечного сервера, если это необходимо, а затем вы можете нажать «Далее».

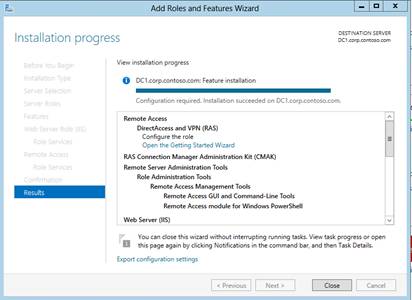

Процесс установки, показанный на рис. 5, может занять некоторое время.

Рисунок 5

После включения роли удаленного доступа пришло время настроить DirectAccess на сервере. Вы можете развернуть только DirectAccess или развернуть как DirectAccess, так и VPN, чтобы удаленные клиентские компьютеры, не поддерживающие DirectAccess (до Windows 7), могли подключаться к серверу через VPN-подключение.

Мастер настройки удаленного доступа сначала проверит, выполнены ли все необходимые условия. Затем вы выбираете сетевую топологию своего сервера (находится ли он на границе сети, за пограничным устройством с двумя сетевыми адаптерами или за пограничным устройством с одним сетевым адаптером). Вам также потребуется ввести общедоступное имя или общедоступный IPv4-адрес, который будет использоваться удаленным клиентским компьютером для подключения к сети.

Мастер сделает за вас большую часть тяжелой работы, включая настройку прокси-сервера Kerberos, чтобы вам не пришлось настраивать внутреннюю инфраструктуру открытых ключей, что сэкономит массу времени и усилий. Мастер подготавливает самозаверяющие сертификаты для IP-HTTPS и сервера сетевых расположений. Кроме того, мастер включит NAT64 и DNS64, если у вас есть среда IPv4. Обратите внимание, что вы можете использовать самозаверяющий сертификат IP-HTTPS только в конфигурации с одним сервером. Если у вас несколько серверов/многосайтовый сценарий, вам потребуется общедоступный сертификат IP-HTTPS.

Управление DirectAccess в Server 2012

Если вы использовали DirectAccess в Server 2008 R2, вы заметите, что консоль управления DirectAccess отсутствует в Server 2012. Вместо этого вы управляете DirectAccess с помощью консоли управления удаленным доступом, доступ к которой можно получить с панели управления диспетчера серверов, как показано ниже. на рисунке 6.

Рисунок 6

Сама консоль управления удаленным доступом очень похожа на консоль управления DirectAccess в Server 2008 R2, но с некоторыми дополнительными функциями, такими как возможность удаленного управления DirectAccess и VPN.

Развертывание DirectAccess на клиентских компьютерах

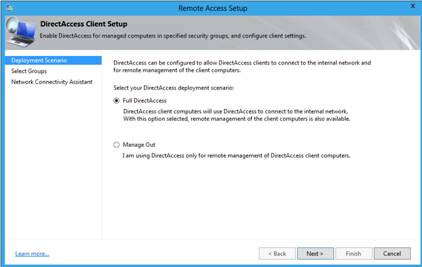

Следующим шагом, который вам необходимо сделать, чтобы настроить и запустить DirectAccess на сервере 2012, является включение DirectAccess для управляемых клиентских компьютеров. В программе установки клиента DirectAccess вы можете выбрать один из двух сценариев развертывания: вы можете выбрать полный DirectAccess (который позволяет клиентам подключаться к внутренней сети) или Manage Out (для использования DirectAccess только для удаленного управления клиентскими компьютерами). Это показано на рисунке 7.

Рисунок 7

Параметр Manage Out был недоступен в Server 2008 R2; вам нужно было иметь UAG, чтобы получить это (это называлось «Удаленное управление»). Это работает так: вместо двух туннелей IPsec, как в обычном сценарии подключения клиента, у вас есть только инфраструктурный туннель.

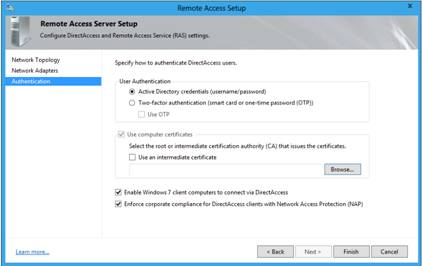

Вы выбираете одну или несколько групп безопасности клиентских компьютеров для включения DirectAccess. Вы также выберете способ аутентификации пользователей DirectAccess: с помощью учетных данных Active Directory или двухфакторной аутентификации (смарт-карты или одноразовые пароли), как показано на рис. 8.

Вы можете использовать промежуточный центр сертификации для выдачи сертификатов компьютера или найти ЦС. Вы также можете выбрать, разрешать ли клиентским компьютерам Windows 7 подключаться через DirectAcess и применять ли корпоративное соответствие для клиентов DirectAccess с защитой доступа к сети (NAP).

Рисунок 8

Вам также потребуется настроить серверы инфраструктуры, к которым будут обращаться клиенты DirectAccess, прежде чем они смогут подключаться к ресурсам во внутренней сети. Для DirectAccess требуется высокодоступный сервер сетевого расположения, и Microsoft рекомендует развертывать этот сервер с такой серверной инфраструктурой, как контроллеры домена. Вы также можете запустить сервер сетевого расположения на сервере DirectAccess (в этом случае сервер DirectAccess должен быть высокодоступным). Подключение DirectAccess может быть нарушено, если сервер сетевого расположения становится недоступным.

Дальнейшие шаги включают в себя:

- Настройка DNS (настройка списка DNS-суффиксов, которые будут использоваться клиентскими компьютерами для определения того, какие DNS-запросы следует направлять на внутренние DNS-серверы).

- Настройте использование серверов управления (HRA и SCCM).

- Настройка сервера приложений (укажите, требуется ли сквозная проверка подлинности, и если требуется, выберите группы безопасности серверов, для которых требуется проверка подлинности).

На этом этапе DirectAccess должен быть готов к работе. В последующих статьях мы рассмотрим, как настраивать различные сценарии и как устранять проблемы с DirectAccess в Windows Server 2012.

подпишитесь на нашу рассылку новостей WindowSecurity.com, посвященную обновлению статей в реальном времени