Взломанные аккаунты LinkedIn распространяют новую фишинговую кампанию

Одним из неприятных аспектов работы в области кибербезопасности является повторение хорошо известных атак. Сколько бы, казалось бы, очевидные атаки типа фишинга не доводились до общественного сознания, эти атаки все равно находят новых жертв. Фишинговые атаки остаются одним из основных инструментов хакерского арсенала, будь то отсутствие знаний у общественности или рост сложности этих атак. Последняя обнаруженная фишинговая атака связана со взломанными учетными записями LinkedIn. Как сообщает Malwarebytes Labs в своем блоге, кампания отправляет личные сообщения и электронные письма внешних учетных записей с поддельными ссылками в надежде получить конфиденциальные данные. Атака несколько новаторская в глазах исследователей, как говорится в отчете Malwarebytes:

Что делает эту кампанию интересной, так это злоупотребление давними и надежными учетными записями, которые были взломаны, включая учетные записи премиум-членства, которые имеют возможность связываться с другими пользователями LinkedIn (даже если они не являются прямым контактом) через функцию InMail.

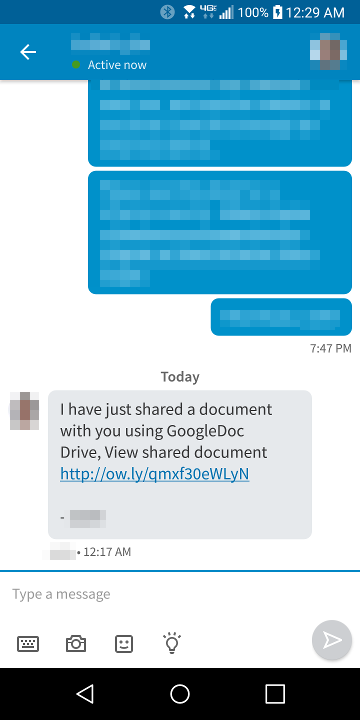

Сама атака на взломанные учетные записи LinkedIn направлена на получение данных для входа в электронную почту от пользователей, обманом заставляя их щелкнуть вредоносную ссылку в сообщении, которое выглядит следующим образом:

Ссылка ведет человека на страницу, которая запрашивает «подтверждение», предоставляя свои учетные данные для входа в электронную почту (до сих пор целевыми службами электронной почты являются Gmail, Yahoo и AOL). Затем страница запросит номер телефона или, возможно, дополнительный адрес электронной почты. Эти данные регистрируются страницей, размещенной на вредоносном веб-сайте, о чем жертва не знает. Страница выглядит примерно так, как изображения в.gif ниже, которые затем перенаправляют на поддельный финансовый документ:

Многое из того, что делает эту атаку трудной для смягчения, заключается в том, что привилегированным учетным записям под псевдонимом «Премиум» легче доверять. Эти учетные записи дороги и обычно используются только крупными игроками с большим количеством подключений, поэтому повышается вероятность того, что люди, получающие сообщения от этих взломанных учетных записей LinkedIn, откроют ссылки. Кроме того, сами ссылки являются сокращенными ссылками Owl.ly. Хотя укороченные ссылки вполне могут быть законными, как правило, я не открываю их, если не могу каким-то образом предварительно просмотреть полный URL-адрес.

Это приводит к методам предотвращения, и, честно говоря, здравый смысл может иметь большое значение. Как правило, если вы получаете ссылку, даже если она исходит от источника, которому вы доверяете, лучше всего связаться с источником (вы же знаете друг друга, верно?) и убедиться, что он отправил ее. Отправьте им сообщение и посмотрите, что они скажут. Это может показаться вам немного параноиком, но кого это волнует, когда ваша безопасность находится под угрозой? Также будьте осторожны с сокращенными ссылками, которые не отображают полный URL-адрес. Они могут быть законными, но их также можно использовать для сокрытия вредоносного контента.