Выталкивание параметров безопасности, настроенных в реестре

Введение

Если вы не жили в гробу, вы наблюдали, как ИТ-сообщество встает и обращает внимание на все проблемы безопасности, которые продолжают возникать день за днем. Одной из наиболее распространенных областей, где вы заметили постоянно растущее внимание к безопасности, является групповая политика. Групповая политика — это одна из основных операций, выполняемых Windows Active Directory. За последние два года Microsoft удвоила количество параметров групповой политики, поставляемых с операционной системой. Сейчас в стандартной групповой политике около 1700 настроек. Акцент в большинстве параметров групповой политики делается на безопасность.

Постоянно предоставляются новые приложения для защиты от программ-шпионов, вирусов, червей, вредоносных программ и другого вредоносного кода, который работает в наших сетях и Интернете. Microsoft и другие компании пытаются разрабатывать решения как можно быстрее, но основная проблема все еще не решена.

Основная проблема многих проблем безопасности на компьютере с Windows заключается в том, что базовая безопасность не настроена должным образом. Когда вы впервые устанавливаете компьютер, он далеко не так безопасен, как мог бы или должен быть. Даже если вы проверите все настройки панели управления и параметры групповой политики, вы не получите на компьютере желаемого базового уровня безопасности.

Единственный способ довести компьютер с Windows до уровня безопасности, который будет почти пуленепробиваемым, — это внести дополнительные изменения в реестр, которые не будут доступны через какой-либо интерфейс, кроме Regedt32.exe. Есть много способов внести эти изменения в реестр на каждом компьютере предприятия, но некоторые из них, безусловно, более эффективны, чем другие.

Реальность проблемы

Вы можете подумать, что не так много настроек реестра, которые могут помочь защитить ваш компьютер. Реальность общей проблемы становится очень распространенной, когда вы начинаете исследовать множество «взломов реестра», которые обсуждаются в статьях базы знаний Microsoft.

Еще одно место, где вы можете найти исправления безопасности, связанные с реестром, — это группы новостей. Например, я отслеживаю доску вопросов по групповой политике, и последний вопрос, который у меня был, касался управления USB-устройствами. Быстрый поиск в Интернете говорит о необходимости изменить значение реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUsbStor для управления USB-устройством. Если вы выполните исчерпывающий поиск с помощью любого существующего инструмента, предоставляемого Microsoft, вы не найдете способа контролировать это значение без ручного обновления реестра. Давайте сначала взглянем на обновление реестра вручную для этих параметров, связанных с безопасностью.

Ручные настройки

Большинство администраторов используют средство Regedt32.exe для изменения реестра на своих компьютерах с Windows 2000, XP и Server 2003. Есть и другие инструменты, но этот встроен в операционную систему. Большинство из вас, читающих эту статью, использовали Regedt32.exe несколько раз на этой неделе, если не только сегодня.

Сложность ручного обновления реестра не в использовании инструмента. Сложность обновления реестра вручную возникает, когда вам нужно обновить каждый компьютер в организации. Представьте, что у вас есть 10 контроллеров домена, 100 серверов и 1000 клиентов. Одно изменение реестра потребует от вас модификации 1110 компьютеров. Возможно, вы сможете сделать это с одной консоли, но для выполнения этой работы потребуется 1110 подключений к удаленному реестру. Если необходимо изменить другое значение реестра, это потребует еще 1110 удаленных изменений. Как видите, этот метод неэффективен, и его не следует использовать для глобальных изменений значений реестра.

Использование скриптов

Решением неуклюжего ручного метода изменения реестра является создание сценария значения реестра. Существует множество вариантов настройки скриптов. Вы даже можете создать файл *.REG, который может работать в пакетном файле или даже локально для обновления значений реестра.

Если вы хотите использовать более сложный подход, вы можете использовать инструменты, которые создают надежные сценарии, на которые затем можно ссылаться в сценариях входа в систему, сценариях групповой политики и многом другом. Это могут быть сценарии VB, сценарии Java или даже проприетарный язык сценариев.

Использование сценариев очень распространено и также очень эффективно. Практически нет ничего, что вы не могли бы сделать в сценарии. Недостаток развертывания чувствительных к безопасности конфигураций с помощью сценария заключается в том, что для запуска сценария необходимо выполнить какое-либо действие. Это может быть запуск компьютера, перезагрузка или вход пользователя в систему. Если компьютер уже запущен и пользователь уже вошел в систему, сценарий не будет выполняться автоматически. Это так, даже если сценарий настроен в групповой политике.

Пользовательские шаблоны ADM

Было бы здорово, если бы был какой-то способ настроить изменения реестра, чтобы механизм автоматического фонового обновления в групповой политике мог вносить эти изменения динамически. Что ж, это решение доступно. Начиная с системных политик Windows 95/NT, у Microsoft была возможность развертывать изменения реестра из центрального места.

Изменения реестра настраиваются в файлах с именем «Административные (ADM) шаблоны». Эти шаблоны используют очень простой синтаксис кодирования для установки правильного пути реестра, значения и данных значения, которые необходимо изменить. Шаблоны ADM также создают графический интерфейс, который появляется в редакторе объектов групповой политики, чтобы администратор мог легко увидеть и установить политику.

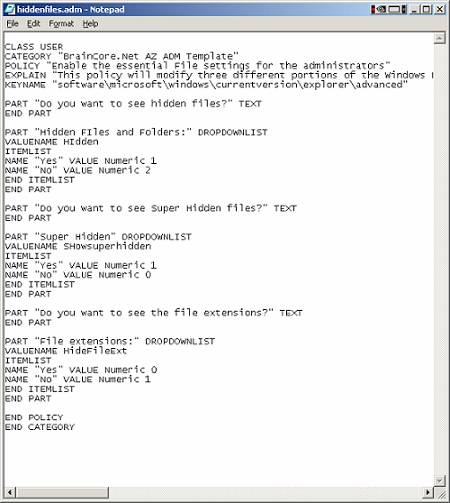

Эти шаблоны ADM не очень сложны, как вы можете видеть в образце, показанном на рисунке 1.

Рисунок 1: Образец пользовательского шаблона ADM.

Одна из основных проблем, связанных с шаблонами ADM, заключается в том, что они становятся большими. Когда они становятся большими, они могут вызвать перегрузку при репликации групповых политик, с которыми они связаны. Еще одна проблема с шаблонами ADM заключается в том, что вы должны знать синтаксис файлов. Когда файлы становятся большими, структура кода может стать немного запутанной, и ошибки могут возникать чаще. Последняя проблема с шаблонами ADM связана с тем, как интерфейс редактора объектов групповой политики взаимодействует с определенными областями реестра. Если вы создаете шаблон ADM для значения реестра, которое не попадает в область «одобрено Microsoft» реестра, вам нужно будет пройти через некоторые обручи, чтобы этот параметр отображался в интерфейсе редактора.

Расширение реестра PolicyMaker

Мы видели, что ручное редактирование реестра очень неэффективно. Использование сценариев требует знания языка сценариев, и они управляются событиями. Шаблоны ADM используют преимущества фонового обновления групповой политики, но у них есть и другие ограничивающие возможности. Одно решение, которое решает все эти проблемы, но при этом имеет все преимущества, называется расширением реестра PolicyMaker. Это бесплатный продукт, который можно загрузить и развернуть для всей организации.

Этот инструмент устраняет две самые неприятные проблемы, с которыми не справляются другие решения. Во-первых, инструмент не требует, чтобы вы что-либо кодировали! Инструмент позволяет перейти к нужному значению реестра, как показано на рисунке 2.

Рисунок 2: Расширение реестра PolicyMaker позволяет вам найти нужную запись в реестре.

Другим полезным аспектом является способность инструмента делать любые записи значений реестра, даже те, которые шаблоны Microsoft ADM считают неподдерживаемыми или неутвержденными. Сюда входят все значения реестра, не входящие в подразделы «Политики», двоичные записи реестра и многозначные записи.

Резюме

Вопрос не в том, нужно ли, а в том, когда вам потребуется развернуть настройки реестра, чтобы изменить аспекты, связанные с безопасностью, на ваших компьютерах с Windows. Базы знаний после баз знаний описывают значения реестра, которые необходимо изменить, чтобы обеспечить безопасность компьютеров. Существует много способов настройки этих значений реестра, но некоторые из них обеспечивают более эффективные и безопасные результаты. Ручное обновление значений реестра для корпоративной среды на самом деле не является приемлемым решением. Использование сценариев для развертывания параметров реестра является вариантом, но он может оставить компьютер без изменений до тех пор, пока пользователь не решит выйти из системы или компьютер не потребуется перезагрузить. Шаблоны ADM — отличное решение для обеспечения того, чтобы изменение произошло в течение короткого периода времени из-за обновления групповой политики, однако шаблоны могут стать слишком большими и вызвать другие административные проблемы. На сегодняшний день лучшим дешевым решением является использование расширения реестра PolicyMaker. Это решение решает все эти проблемы и устраняет ограничения, которые Microsoft жестко заложила в шаблоны ADM в отношении определенных типов реестра.