Выслеживайте и уничтожайте вредоносные программы с помощью инструментов Sysinternals (часть 3)

Введение

В частях 1 и 2 этой серии из трех частей мы рассмотрели, как можно использовать Process Explorer и Autoruns для выявления вредоносного программного обеспечения в системе Windows. С момента публикации первой статьи в этом месяце была выпущена новая версия Process Explorer (v15.01), поэтому обязательно скачайте последнюю версию здесь.

Новая версия использует меньше памяти, теперь она отображает использование графического процессора и дает вам возможность перезапускать службы. Графики производительности тоже выглядят лучше.

Установка и использование Process Monitor

Process Monitor заменяет старые инструменты FileMon и RegMon, а также объединяет и обновляет функциональные возможности обоих. Текущая версия Process Monitor — v2.95, ее можно загрузить с веб-сайта Microsoft TechNet.

Итак, что вы можете с этим сделать? Много. Этот инструмент используется для сбора всех видов данных в режиме реального времени о процессах на машине, включая путь к изображению, командную строку, идентификатор пользователя и сеанса, а также взаимосвязи процессов. Его фильтрация является неразрушающей, поэтому вам не нужно беспокоиться о потере информации при установке фильтров. С помощью собранной информации вы можете проанализировать найденное вредоносное ПО и определить, что оно делает и как от него избавиться.

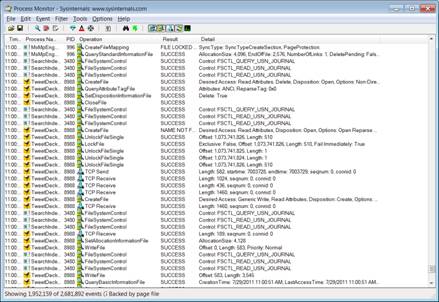

Вы можете загрузить и установить Process Monitor на свой компьютер (это 1,26 МБ загрузки) или загрузить его с сайта Live.Sysinternals.com. Process Monitor устанавливает драйвер устройства для сбора информации, а затем представляет ее в удобном графическом интерфейсе. Как видно на рис. 1, Process Monitor отображает строку информации для каждой операции, выполняемой в системе. По умолчанию отображаемые столбцы включают время, имя процесса и его PID, выполненную им операцию, путь, результат операции и сведения об операции (на рисунке я скрыл информацию о пути, поскольку она содержит идентифицирующие информацию об учетной записи пользователя, имени компьютера и имени домена).

фигура 1

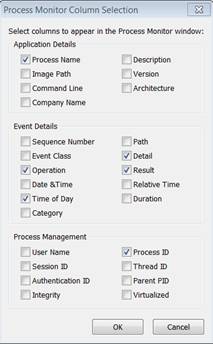

Вы можете добавить много других столбцов для дополнительной информации о приложении, событиях и управлении процессами, как показано на рисунке 2.

фигура 2

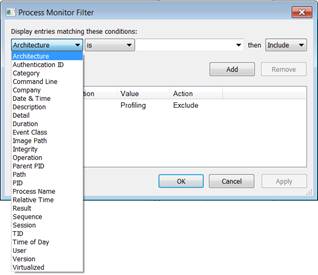

Объем информации, которую предоставляет Process Monitor, может быть ошеломляющим, поскольку в системе Windows так много процессов, которые обычно выполняются в фоновом режиме. Это означает, что фильтрация необходима, если вы хотите иметь возможность собирать информацию, имеющую отношение к вашей миссии по отслеживанию вредоносных программ. Приятно то, что фильтры Process Monitor ограничивают то, что отображается, а не то, что на самом деле захвачено. Таким образом, все данные по-прежнему фиксируются, но вы видите только то, что вам нужно видеть. Таким образом, вы можете отображать записи, соответствующие определенному имени процесса, конкретному пользователю, определенному времени суток и т. д. Вы можете увидеть варианты выбора на рисунке 3.

Рисунок 3

Вы можете создать несколько фильтров, чтобы просматривать, например, только записи, созданные определенным процессом в определенную дату и время. Вы можете выбрать, что условие является, не является, меньше или больше, начинается или заканчивается, включает или исключает определенное значение, и вы можете указать, что записи, соответствующие этим критериям, должны быть включены или исключены. Эта гибкость значительно повышает вашу способность замечать необычные события, не отвлекаясь на постороннюю информацию.

На панели инструментов есть удобные кнопки, которые можно использовать для отображения активности реестра, сетевой активности, активности файловой системы, активности процессов и потоков и/или событий профилирования. Вы можете включить ведение журнала загрузки и установить глубину истории, чтобы ограничить общее количество событий, которые будут сохраняться во время выполнения.

Когда вредоносная программа устанавливается в вашей системе, она может извлекать файлы в различные места на жестком диске, копировать файлы драйверов в системную папку Windows, добавлять ключи в реестр Windows и т. д. С помощью Process Monitor вы можете определить, что создает определенные файлы, которые «восстают из мертвых» и снова появляются после того, как вы их удалили, или что создает подозрительные записи в реестре.

Чтобы выяснить, что на самом деле делает подозрительный процесс, вы должны сначала настроить фильтры, чтобы отображались только записи для этого имени процесса. Возможно, вы сможете дополнительно отфильтровать результаты или вам может потребоваться просмотреть результаты построчно, чтобы выяснить, что делает процесс. Например, вы можете выбрать отображение только событий доступа к реестру, чтобы определить, к каким разделам реестра процесс обращается, изменяет или добавляет. Затем вы можете изучить эти значения реестра, чтобы выяснить последствия любых вносимых изменений. Вы можете изучить записи доступа к файловой системе, чтобы узнать, из каких файлов процесс извлекает информацию, или файлы, которые он может удалять или добавлять в вашу систему.

Возможно, вам будет проще просматривать информацию в другой программе, например в Excel или Office. Или вы можете сохранить копию информации в одном из этих форматов. В этом случае вы можете экспортировать данные в файл.CSV или файл.XML, используя опцию «сохранить в файл» (вы также можете сохранить файл в собственном формате Process Monitor,.PML, если вы хотите открыть его резервную копию в Process Monitor).

Process Monitor можно использовать вместе с Process Explorer и AutoRuns, чтобы предоставить вам мощный набор инструментов для ручного отслеживания вредоносных программ, чтобы вы могли удалить их из своей системы.

Что делать, если инструменты Sysinternals не запускаются?

Как мы продемонстрировали в этой статье, состоящей из трех частей, инструменты Sysinternals отлично помогают в ручном поиске и уничтожении вредоносных программ и особенно полезны при работе с разновидностью «нулевого дня», для которой еще не созданы сигнатуры. поставщиков антивирусных программ. Но иногда вы можете обнаружить, что инструменты Sysinternals не запускаются, потому что авторы вредоносных программ начали нацеливаться на эти популярные инструменты (а также на коммерческие антивирусные и антивредоносные продукты), чтобы опередить вас и помешать вам очистить систему. вредоносный код из вашей системы. Вы можете попытаться запустить Process Explorer, Process Monitor или Autoruns только для того, чтобы обнаружить, что процесс немедленно завершается.

В зависимости от того, насколько сложно вредоносное ПО, вы можете помешать его попыткам помешать вам использовать инструменты, переименовав их или запустив на альтернативном виртуальном рабочем столе с помощью утилиты Desktops. Марк описывает случай, когда пользователь Sysinternals столкнулся именно с этой проблемой в своем блоге под названием The Case of the Sysinternals-Blocking Malware.

Резюме

В этой серии из трех статей были рассмотрены основы использования таких инструментов, как Process Explorer, Autoruns и Process Monitor, для поиска и уничтожения вредоносных программ. Бесплатные инструменты Sysinternals являются неоценимой помощью для всех, кто хочет углубиться в поиск вредоносного кода и удалить его из своих систем. Вы можете загрузить их бесплатно с веб-сайта Microsoft TechNet, и если вы действительно хотите узнать, как использовать их наиболее эффективно, ознакомьтесь с книгой Марка (совместно с Аароном Маргозисом) «Справочник администратора Windows Sysinternals», опубликованной O'Reilly. и вышел в июне 2011 г.