Выслеживайте и уничтожайте вредоносные программы с помощью инструментов Sysinternals (часть 2) — Autoruns

Введение

В части 1 этой серии я подытожил некоторые из того, что узнал от Марка Руссиновича на саммите MVP этого года в отношении использования Process Explorer для поиска подозрительных процессов, которые могут указывать на вредоносное ПО, работающее в вашей системе. В этом месяце в части 2 я расскажу о том, как вы можете использовать инструмент Autoruns для поиска вредоносных программ, которые загружаются при запуске.

Обзор автозапуска

Следующим инструментом, который мы собираемся рассмотреть, является Autoruns, который показывает вам, какие программы настроены для запуска во время загрузки системы и входа в систему. Он очень настраиваемый, позволяя отображать не только программы в папке автозагрузки и разделы реестра Run и RunOnce, но также расширения оболочки Explorer, панели инструментов, вспомогательные объекты браузера, уведомления Winlogon, службы автозапуска и многое другое. И он показывает их в том порядке, в котором они обрабатываются Windows. Вы также можете отключить запускаемые программы непосредственно из Autoruns. Текущая версия 10.07. Он работает на Windows XP/Server 2003 и выше, и вы можете скачать его здесь.

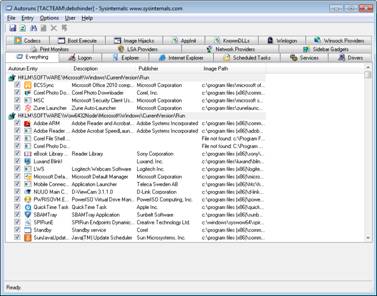

Версия для командной строки — autorunsc, которая также включена в загрузку. Оба загружаются в виде исполняемых файлов в заархивированном файле вместе с файлом справки (autoruns.chm). Как видно на рис. 1, эта программа гораздо более универсальна, чем встроенный в Windows инструмент MSConfig.

фигура 1

На первый взгляд может показаться, что интерфейс немного перегружен. Вверху есть 18 различных вкладок. Первая вкладка с соответствующим названием «Все» показывает вам все типы программ и служб, которые настроены для запуска при запуске. Вы, вероятно, будете удивлены (и немного потрясены) числом, которое вы видите здесь. В отличие от MSConfig, Autoruns не требует прав администратора.

Дополнительные вкладки позволяют просматривать информацию, отсортированную по категориям, в том числе:

- Войти

- Проводник (контекстные меню, расширения оболочки и т. д.)

- Internet Explorer (панели инструментов, вспомогательные объекты браузера)

- Запланированные задачи (процессы, которые выполняются в фоновом режиме на основе инициированных событий)

- Службы (записи Windows скрыты по умолчанию)

- Драйверы

- Мониторы печати

- Поставщики LSA

- Сетевые провайдеры

- Гаджеты боковой панели

- Кодеки

- Загрузка Выполнить

- Взлом изображений

- AppInit

- Известные библиотеки DLL

- Винлогон

- Провайдеры Winsock

Большинство из вышеперечисленного, вероятно, вам хорошо знакомы. Один из них, который вы можете не узнать сразу, — это AppInit. Значение AppInit_DLLs используется, когда в процесс загружается DDL главного оконного менеджера (User32.dll). Поскольку все графические (не командные) программы Windows загружают библиотеку DLL, указанную в этом значении, AppInit_DLL часто становятся мишенью для авторов вредоносных программ, как объясняет Марк в своем блоге The Case of the Malicious Autostart.

Еще одна вкладка, которая может потребовать некоторого объяснения, — «Перехват изображений». Это относится к использованию параметров выполнения файла изображения в реестре Windows для перенаправления загрузки процесса путем сопоставления имени исполняемого файла и, таким образом, загрузки совершенно другого процесса. Дана Эппс писал об этом еще в 2005 году в своем блоге «Использование параметров выполнения файла изображения в качестве вектора атаки на Windows».

Что вы можете сделать с Autoruns

Обратите внимание, что все записи, которые вы видите в Autoruns, не обязательно являются программами, работающими в данный момент — это программы, настроенные на автоматический запуск. Чтобы узнать, запущен ли элемент в данный момент, вы можете щелкнуть его правой кнопкой мыши и выбрать Process Explorer. Предполагая, что у вас установлен Process Explorer, он откроется, чтобы вы могли просмотреть диалоговое окно свойств процесса. Также обратите внимание, что если Process Explorer работает с правами администратора, а вы запускаете автозапуск со стандартными привилегиями пользователя, это действие завершится ошибкой, поскольку автозапуск не сможет взаимодействовать с Process Explorer.

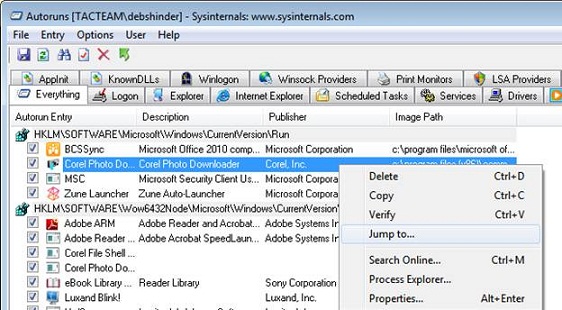

Одной из моих любимых функций Autoruns является опция «Перейти к». Если щелкнуть запись правой кнопкой мыши, можно выбрать «Перейти к», как показано на рис. 2, и редактор реестра откроет местонахождение этого элемента.

фигура 2

Вы, вероятно, столкнетесь с некоторыми записями, которые вы не сможете легко идентифицировать по имени/описанию/информации об издателе. Вы можете использовать опцию «Поиск в Интернете», чтобы автоматически открывать веб-браузер на странице вашей поисковой системы с записями для этого поискового запроса. Это один из способов определить, связан ли один из этих элементов автозагрузки с вредоносным программным обеспечением.

Еще одна чрезвычайно полезная функция находится в меню «Файл». Здесь вы увидите опцию «Сравнить…». Его эффективное использование требует некоторой предусмотрительности, потому что вам нужно использовать File | Параметр «Сохранить», чтобы сохранить файл автозапуска (расширение файла.ARN) до того, как у вас возникнут проблемы. Если вы это сделали, вы можете использовать параметр «Сравнить», чтобы выделить новые записи в списке автозапусков, чтобы помочь вам сузить круг подозреваемых вредоносных программ.

Чтобы упростить управление, вы можете выбрать Скрыть записи, которые идентифицируются как программное обеспечение Microsoft (этот выбор находится в меню «Параметры»). Однако это не обязательно хорошая идея, так как авторы вредоносных программ могут легко ошибочно пометить свой код как исходящий от Microsoft. Так что вам нужно проверить цифровую подпись, чтобы точно знать, что она действительно от Microsoft. Чтобы сделать это для конкретной записи, выберите «Подтвердить» в меню «Ввод» (или нажмите CTRL + V). В меню «Параметры» также есть возможность «Проверить подписи кода».

Еще одно преимущество Autoruns по сравнению с MSConfig заключается в том, что он покажет вам записи автозапуска для каждого пользователя. В наши дни все больше и больше вредоносных программ используют стандартные учетные записи пользователей, записывая в местоположения HKEY_CURRENT_USER. С помощью Autoruns вы можете выбрать имя пользователя учетной записи, которую хотите просмотреть, в меню «Пользователь». Это позволит вам найти вредоносное ПО, которое находится в реестре под учетной записью другого пользователя.

Autoruns может даже анализировать автономные системы, что поможет в обнаружении руткитов. Вы найдете эту опцию в меню «Файл». Вы вводите системный корневой каталог системы, находящейся в автономном режиме, а также профиль пользователя, который вы хотите изучить. Обратите внимание, что вы можете использовать Autorunsc (версия Autoruns для командной строки) вместе с другим инструментом Sysinternals, psexec, для просмотра записей автозапуска на удаленной машине.

Удаление записей автозапуска

Важно понимать варианты удаления элементов, которые вы найдете в Autoruns. У вас есть два способа сделать это в Autoruns:

- Выберите элемент в списке и нажмите кнопку «Удалить» (красный крестик) на панели инструментов или нажмите клавишу «Удалить» на клавиатуре. Это не удаляет связанные файлы и не останавливает процесс, если он запущен в данный момент. Он только изменяет значение реестра, которое указывает Windows запускать его автоматически.

- Вы также можете временно удалить элемент из автозагрузки, сняв флажок рядом с ним. Когда вы делаете это, он удаляется из раздела «Выполнить» в реестре и сохраняется в подразделе «AutorunsDisabled», чтобы вы могли снова включить его, установив флажок.

Обратите внимание, что в некоторых случаях вам может потребоваться перезапустить процесс, выйти из системы и снова войти в нее или даже перезагрузить компьютер, чтобы изменения вступили в силу.

Резюме

Бесплатные инструменты Sysinternals являются неоценимой помощью для всех, кто хочет углубиться в поиск вредоносного кода и удалить его из своих систем. Вы можете загрузить их бесплатно с веб-сайта Microsoft TechNet, и если вы действительно хотите узнать, как использовать их наиболее эффективно, ознакомьтесь с книгой Марка (совместно с Аароном Маргозисом) «Справочник администратора Windows Sysinternals», опубликованной O'Reilly. и вышел в июне 2011 г.

В этом месяце мы сосредоточились на автозапуске, который позволяет легко узнать практически все, что вы хотите знать о программах и службах, настроенных на автоматический запуск, и помогает определить, являются ли эти процессы законными или могут быть вредоносное ПО. В следующем месяце в части 3 мы рассмотрим, как использовать Process Monitor для отслеживания активности вредоносного ПО и как удалить вредоносное ПО из системы после его обнаружения, а также что делать, если инструменты Sysinternals победили. не беги.