Вы оставляете конфиденциальные данные без присмотра?

Проявив немного настойчивости и знание того, как работает Windows, вам не нужно быть экспертом в области компьютерной криминалистики, чтобы обнаружить все виды данных, в том числе конфиденциальные данные, «завалявшиеся» на типичной рабочей станции. Веб-сайты, которые вы посещали, файлы, которые вы загружали, старые документы, которые, как вы думали, вы удалили — обычно они доступны для всех, кто может получить доступ к вашей системе. А с помощью сложного программного обеспечения для восстановления данных даже данные, которые вы из кожи вон лезли, чтобы убедиться, что они исчезли, могут по-прежнему скрываться в разрозненных фрагментах, которые можно собрать обратно.

Скрытые данные и как их найти

Типичный домашний компьютер или деловая рабочая станция полны данных, о которых пользователь в блаженном неведении. Даже многие ИТ-специалисты не осознают, сколько существует виртуальных укромных уголков, где скрываются данные, которые можно восстановить. Вы можете собрать много информации о человеке, изучив «следы данных», которые он оставил в своей системе или на различных серверах, с которыми общался его компьютер. Начнем с самого очевидного:

Ранее посещенные веб-сайты

Всем известно, что вы можете обнаружить веб-сайты, которые посещал человек, проверив историю браузера и временные файлы Интернета (кэш). Если вы хотите замести свои «веб-треки», вам нужно удалить эти файлы — казалось бы, простой процесс в большинстве браузеров. Однако простого нажатия кнопки для очистки папок недостаточно, как вы увидите позже в нашем обсуждении «удаленных» файлов. Кроме того, не все файлы удаляются при очистке истории таким образом; файл index.dat может остаться.

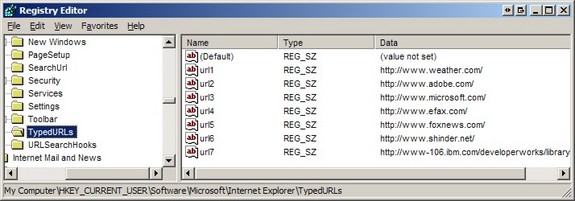

Подсказки к веб-сайтам, которые вы посещаете, также скрываются в часто упускаемых из виду местах. Ваша папка «Избранное» или «Закладки» может дать много информации о том, где вы часто бываете в Интернете. Изучение папки Cookies также может указать на посещаемые вами веб-сайты. А как насчет тех набранных адресов, которые браузер «автозаполняет» для вас? Хороший исследователь может набирать случайные буквы, чтобы увидеть, какие варианты (от адресов, которые вы ввели в адресную строку, всплывают не нажатые ссылки. Как показано на рисунке 1, они висят в следующем ключе реестра:

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerTypedURL

фигура 1

Вы можете удалить один или несколько таких URL-адресов непосредственно из реестра, чтобы удалить их из списка (щелкните правой кнопкой мыши и выберите «Удалить»).

Примечание:

При очистке истории в IE также удаляются введенные URL-адреса.

Кроме того, ваша папка «Мои загрузки» и временные каталоги могут показывать, какие файлы вы скачали.

Существуют также программы, разработанные для упрощения сбора «доказательств» в Интернете. Примером может служить Web Cache Illuminator от Northstar, который отображает заголовки веб-страниц и другую информацию, которую трудно различить в списке необработанных кэшей (http://www.nstarsolutions.com/wci/).

Также обратите внимание, что даже если вам удастся удалить все следы посещенных вами веб-сайтов с вашего компьютера, если вы находитесь за брандмауэром, во многих случаях брандмауэр (или веб-прокси-сервер) будет поддерживать список посещенных веб-сайтов. и какие пользователи или компьютеры получили к ним доступ.

Другие места, где скрывают данные

Люди часто просто не задумываются обо всей информации, которую можно получить из данных, хранящихся на их компьютерах. Например:

- Программы обработки текста и другие приложения создают временные файлы, когда вы с ними работаете. Они не всегда автоматически удаляются при закрытии программы или даже при перезагрузке компьютера. Они могут храниться в той же папке, что и исходный документ, или приложение может создать специальную временную папку в папке программных файлов приложения.

- Буфер обмена Windows и/или Office может отображать данные, которые вы недавно вырезали или скопировали из документов, даже если вы удалили сам документ. Буфер обмена Microsoft Office может содержать несколько элементов, а не только последний помещенный в него материал.

- Программы обмена мгновенными сообщениями могут быть настроены на запись текстовых разговоров в файл на жестком диске. Системы обмена мгновенными сообщениями клиент-сервер, в которых связь проходит через центральный сервер обмена мгновенными сообщениями, могут регистрировать разговоры на сервере. В вашем списке контактов или «приятелей» указаны люди, с которыми вы регулярно общаетесь.

- Список контактов вашей электронной почты или персонального планировщика покажет информацию, включая адреса электронной почты, физические адреса и номера телефонов людей, с которыми вы общаетесь. Ваш календарь и списки задач могут показать ваши прошлые действия и те, которые вы запланировали на будущее.

- В папке «Мои документы» будут показаны документы, над которыми вы недавно работали. Списки воспроизведения и история вашего медиаплеера могут отображать аудио- и видеофайлы, которые вы слушали или просматривали.

- Резервные ленты, компакт-диски, дискеты и флэш-накопители могут по-прежнему содержать копии документов и файлов, которые вы удалили с компьютера.

- Удаленная информация может оставаться в памяти до тех пор, пока вы не выключите компьютер, или в виртуальной памяти (странице или файле подкачки на жестком диске).

«Удаленные» файлы

Удаление файла не стирает его. Например, когда вы «удаляете» сообщение электронной почты, оно обычно просто попадает в другую папку (с пометкой «Удаленные»). Когда вы очищаете эту папку (вручную или автоматически при закрытии программы электронной почты), элементы по умолчанию попадают в корзину.

Даже если вы очистите корзину, это еще не все. Файлы, «удаленные» операционной системой, не стираются с диска. Все, что происходит, это то, что указатели на этот файл удаляются из таблицы файловой системы, а пространство, где он хранится на диске, помечается как повторно используемое. Единицы и нули, составляющие сами данные, все еще находятся там до тех пор, пока в это место не будут записаны новые данные. И даже если это так, из-за того, что головки дисков не всегда выстраиваются точно одинаково каждый раз, фрагменты старых данных все еще могут быть обнаружены.

Даже форматирование жесткого диска не уничтожает данные.

Как судебные эксперты собирают и сохраняют цифровые доказательства

Компьютерные криминалисты используют специальные программы для восстановления данных, чтобы «вернуть» данные, которые были «удалены», но все еще остаются на диске. Восстановление может быть длительной и утомительной задачей, а сложное коммерческое программное обеспечение для восстановления может быть очень дорогим. Однако существуют недорогие и даже бесплатные программы восстановления, которые часто могут восстановить данные, которые якобы «ушли навсегда». Потребительские версии включают:

- File Scavenger (http://www.quetek.com/prod02.htm)

- GetDataBack (http://www.runtime.org/)

- Back2Life (http://www.grandutils.com/Back2Life/)

Вы можете скачать некоторые бесплатные инструменты для восстановления данных здесь:

http://free-backup-software.net/data-recovery.htm. Большинство этих утилит предназначено для восстановления данных, которые вы «случайно» удалили, но они также могут использоваться криминалистами-любителями для восстановления удаленных «доказательств».

Эксперты, конечно же, знают обо всех местах на компьютере, где могут скрываться данные, в том числе внутри «альтернативных потоков данных» в файловой системе NTFS. Эксперты по компьютерной криминалистике также знают, что люди, пытающиеся скрыть файлы, часто хранят их в неожиданных местах в структуре каталогов, например в системных каталогах. Простой поиск конкретных целевых типов файлов (.jpg или.gif при поиске графических файлов, таких как порнография,.doc,.txt и т. д. при поиске документов) или больших размеров файлов часто приводит к обнаружению этих преднамеренно «скрытых» файлов..

Когда судебно-медицинский эксперт исследует компьютер в поисках улик по уголовному делу, важно оставить исходный жесткий диск точно таким, каким он был на момент изъятия. Любая попытка восстановить данные вносит изменения в сами данные. Чтобы решить эту дилемму, эксперты-криминалисты делают точную копию диска на уровне битов и проводят фактическую проверку на дубликат диска. Для создания копий используется программное обеспечение для создания образов дисков, разработанное для этой цели.

Если компьютер подвергся нападению заранее, следователи могут установить на него «шпионское ПО» или оборудование для еще более легкого сбора информации. Этот тип шпионского ПО гораздо более коварен, чем связанное с рекламой шпионское ПО, которое собирает статистические данные и звонит домой. Здесь мы говорим о кейлоггерах (которые поставляются как в аппаратной, так и в программной версиях), которые могут записывать каждое нажатие клавиши, экранных мониторах, делающих скриншоты всего, что вы видите на своем мониторе во время работы за компьютером, и других программах мониторинга и регистрации. которые записывают определенную информацию, например, копии ваших сообщений электронной почты, и сохраняют их в специальной папке или даже отправляют их следователю через Интернет без вашего ведома.

Примечание:

Законность сбора цифровой информации варьируется от штата к штату и от страны к стране и зависит от того, кто занимается сбором. Сотрудникам правоохранительных органов может потребоваться ордер для отслеживания ваших сообщений или проверки содержимого ваших дисков. Частные лица, такие как работодатели, владеющие компьютером, или супруги, с которыми вы совместно владеете компьютером, могут иметь законный доступ к чему угодно без вашего ведома или разрешения.

Как «защитить вашу систему от судебной экспертизы»

В уголовном расследовании существует общий принцип, согласно которому любой, кто появляется на месте преступления, неизбежно оставляет что-то от себя. Даже когда нет никакого преступления, трудно использовать компьютер, особенно в течение определенного периода времени, не оставляя после себя множество фрагментов данных, которые могут идентифицировать вас и вашу деятельность.

Если вы беспокоитесь о том, что кто-то может восстановить данные с вашего компьютера, вы можете принять определенные меры предосторожности:

- Каждый раз, когда вы входите в систему, убедитесь, что вы очистили папку удаленных элементов в своем почтовом клиенте, очистили историю браузера и кеш, а также удалили все временные файлы.

- Будьте в курсе того, что находится в вашей папке загрузок, какие приложения (такие как IM) регистрируют информацию и списки истории в различных приложениях.

- Настройте свою систему так, чтобы она не поддерживала список последних документов.

- Отключите автозаполнение в браузере и других приложениях.

- Очистите содержимое буфера обмена.

- Шифрование и/или защита паролем конфиденциальных документов.

- Установите надежные пароли для учетных записей электронной почты и других защищенных приложений.

- Выключите компьютер, чтобы очистить память.

- Удалите файл подкачки перед выключением (он будет создан заново при перезагрузке компьютера).

Если вы собираетесь отдать или продать свой компьютер и беспокоитесь о том, что конфиденциальные данные останутся на диске, просто отформатировать его недостаточно. Используйте программу перезаписи для многократной перезаписи диска. Примеры таких программ включают Cyberscrub (www.cyberscrub.com), WipeDrive (www.whitecanyon.com), DataGone (www.powerquest.com) и многие другие. В конечном счете, единственный способ полностью гарантировать уничтожение данных — физически уничтожить сам диск. Правительственные учреждения ничего не оставляют на волю случая; они измельчают, сжигают или используют кислоту для уничтожения дисков, на которых хранятся чрезвычайно важные данные.

Резюме

Данные скрыты во многих местах на вашем компьютере, и хороший исследователь может многое узнать о пользователе компьютера, изучив эти данные. Независимо от того, хотите ли вы провести судебно-медицинскую экспертизу самостоятельно или опасаетесь стать ее объектом, полезно знать наиболее распространенные способы восстановления данных. В этой статье мы обсудили некоторые (но далеко не все) места, где данные могут скрываться в вашей системе.