Вводное руководство по UEBA (аналитика поведения пользователей и организаций)

Пользователь, сервер, маршрутизатор или приложение, поведение которых отличается от нормального, могут вызывать беспокойство. Любая форма подозрительного поведения может указывать на потенциальную кибератаку. Один из способов обнаружить такое поведение — использовать User and Entity Behavior Analytics, или сокращенно UEBA.

В этой статье я объясню, что такое UEBA и чем она отличается от других решений для обеспечения безопасности, таких как UBA, SIEM и SOAR. Я также расскажу о его основных преимуществах, примерах использования и процессе внедрения. Начнем с определения.

Что такое УЭБА?

UEBA — это класс решений, обнаруживающих подозрительное поведение в действиях пользователя или объекта. «Сущность» — это широкий термин, который включает хосты, приложения, компьютерные процессы, мобильные устройства, вызовы API и т. д. Аналитика поведения пользователей и организаций анализирует и обнаруживает подозрительное поведение с помощью машинного обучения (МО) и расширенной аналитики. Вот несколько примеров, которые решение UEBA может помечать как подозрительное поведение:

- Кто-то получает доступ к файлам, которые не имеют ничего общего с их должностными обязанностями

- Компьютерные процессы, изменяющие несколько файлов за короткий промежуток времени

- Неизвестные IP-адреса, отправляющие большое количество вызовов API

Некоторые из этих действий не всегда могут представлять собой злонамеренные действия. Вот почему инструменты UEBA получают данные из различных источников и обрабатывают эти данные с помощью алгоритмов машинного обучения и расширенной аналитики. Эти процессы обеспечивают больше контекста для действий пользователя или объекта, позволяют избежать ложных срабатываний и решают сложные варианты использования.

Вы можете найти решения UEBA, поставляемые через следующие предложения:

- Облачные сервисы

- Программное обеспечение или устройства, развернутые локально

- Встроенные функции в другом инструменте безопасности, таком как SIEM или IDS/IPS.

Прежде чем продолжить, важно отметить, что некоторые другие инструменты часто сравнивают с инструментами UEBA. Давайте быстро коснемся этих других инструментов и их различий, начиная с UBA.

УЕБА против УБА

Аналитика поведения пользователей (UBA) является предшественником УЭБА. Gartner добавила букву «E» в рыночный справочник 2015 года, заявив, что это означает «сущность». Как упоминалось ранее, как пользователи, так и объекты могут проявлять подозрительное поведение. В отличие от инструмента UEBA, инструмент UBA может обнаруживать только подозрительное поведение пользователя. ИТ-среда состоит из различных «объектов», которые злоумышленники используют для совершения злоумышленных действий. Поэтому вам нужно выбрать UEBA, а не UBA, чтобы обнаруживать больше угроз. Просто имейте в виду, что инструменты UBA обычно более доступны по цене.

Еще один тип решения для обеспечения безопасности, который часто сравнивают с UEBA, — это SIEM. Давайте сравним эти два сейчас.

УЕБА против SIEM

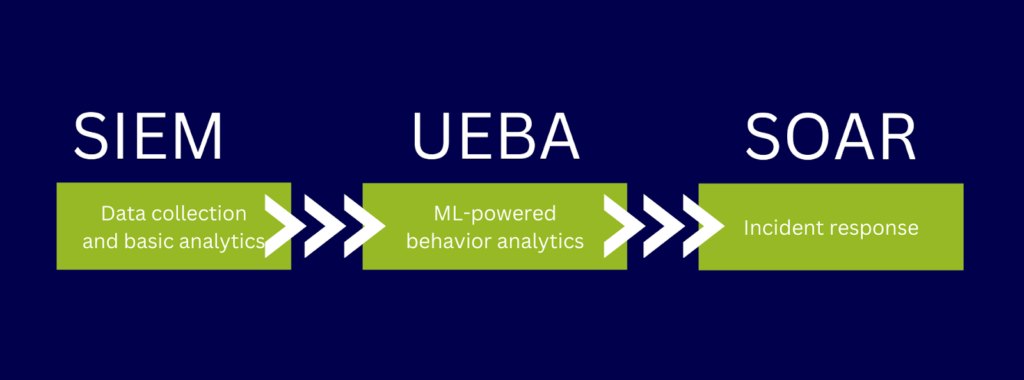

SIEM расшифровывается как Security Information and Event Management. Это решение для обеспечения безопасности, которое, как и UEBA, собирает информацию из различных источников для обнаружения потенциальных угроз. Однако, в отличие от последних, предыдущие решения SIEM не используют машинное обучение и другие методы расширенной аналитики. Однако решения SIEM намного лучше собирают и хранят данные из различных источников.

Оба имеют схожие функции и определенные сильные стороны. Это привело к тому, что многие организации объединили свои полномочия. Некоторые поставщики SIEM также начинают включать возможности UEBA в свои продукты и наоборот.

Последний инструмент, который я собираюсь сравнить с UEBA, — это SOAR. Давайте исследуем это дальше.

УЕБА против SOAR

Инструменты оркестрации безопасности, автоматизации и реагирования (SOAR) организуют и автоматизируют рабочие процессы безопасности. Как и инструмент SIEM, инструмент SOAR — это решение, которое лучше всего использовать вместе с UEBA, а не в качестве его замены. Вы можете интегрировать решение SOAR с инструментом UEBA, чтобы автоматизировать соответствующий ответ, когда последний обнаруживает подозрительное поведение.

Например, если пользователь демонстрирует подозрительное поведение, вы можете настроить SOAR для активации определенного сценария. Playbook — это последовательность процедур реагирования на инциденты. Продолжая наш пример, плейбук SOAR может автоматически генерировать заявку и аннулировать привилегии этого пользователя.

Теперь, как именно работает UEBA? Читай дальше что бы узнать!

Как работает УЭБА?

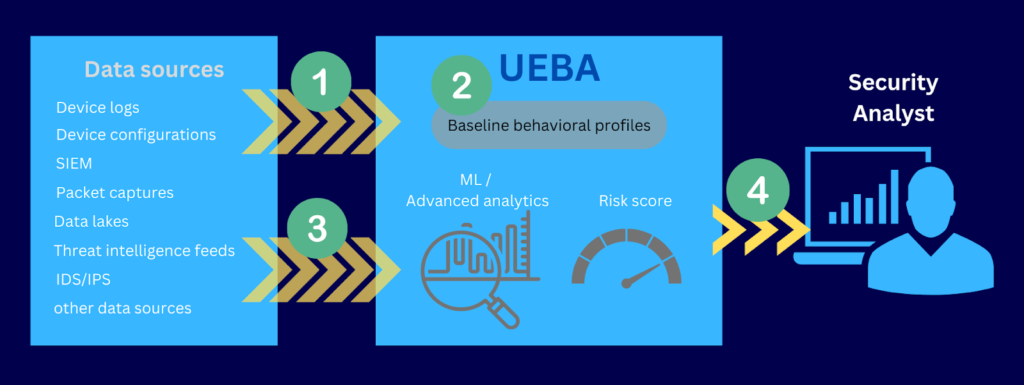

Позвольте мне теперь поделиться упрощенной иллюстрацией, показывающей, как работает решение UEBA. Пожалуйста, обратитесь к следующей диаграмме, поскольку я объясняю каждый шаг ниже.

1. Получает данные из разных источников

Как видно на иллюстрации, решение получает данные из различных источников, включая журналы устройств, SIEM и каналы аналитики угроз.

Источники данных могут различаться в зависимости от того, что поддерживает конкретное решение UEBA. Чтобы уточнить, некоторые решения поддерживают больше источников данных, чем другие.

2. Устанавливает основу нормального поведения

Как только решение соберет достаточно данных, оно установит базовый уровень нормального поведения. У каждого пользователя и объекта будет свой собственный уникальный базовый поведенческий профиль.

3. Продолжает принимать вновь сгенерированные данные и вычисляет оценки риска.

Решение продолжает принимать вновь сгенерированные данные и выявлять любое подозрительное поведение. В частности, в процессе обнаружения он использует алгоритмы машинного обучения и расширенной аналитики.

Каждый раз, когда он обнаруживает что-либо подозрительное, он вычисляет оценку риска. Эта оценка риска соответствует вероятности возникновения подозрительного события. Чем выше оценка, тем в большей степени событие отклонялось от нормального поведения.

4. Запускает оповещение, если оценка риска превышает пороговое значение

Как только оценка риска превышает определенный предел, решение выдает предупреждение. Обычно вы получаете это оповещение по электронной почте, SMS или через панель мониторинга решения. Как только ваш аналитик по безопасности получит предупреждение, он может провести дальнейшее расследование или инициировать соответствующую процедуру реагирования на инцидент.

Это простой процесс, верно? Тем не менее, давайте теперь поговорим о преимуществах User and Entity Behavior Analytics.

3 способа извлечь выгоду из UEBA для вашей организации

Вы уже знаете, что могут делать решения User and Entity Behavior Analytics и как они работают, но зачем вам покупать их для своей организации? Вот 3 основных преимущества внедрения UEBA, расположенные в произвольном порядке.

1. Позволяет обнаруживать трудно обнаруживаемые угрозы

Согласно отчету IBM и Ponemon о стоимости утечки данных за 2022 год, среднее время выявления злоумышленника-инсайдера составляет 216 дней. К тому времени, когда вы обнаружите злонамеренное действие инсайдера, например кражу коммерческой тайны или финансовых данных, будет уже слишком поздно. UEBA может помочь вам быстро выявить поведенческие аномалии в действиях инсайдера. В свою очередь, ваша служба безопасности может немедленно принять необходимые меры.

2. Оптимизирует ваши операции по обеспечению безопасности

Слишком большое количество предупреждений может вызвать путаницу и усталость от предупреждений у аналитиков безопасности. Усталость от предупреждений возникает в результате чрезмерного воздействия предупреждений, когда аналитики теряют чувствительность к будущим предупреждениям. Когда ваши аналитики начнут игнорировать оповещения, пострадает безопасность вашей организации. Возможности машинного обучения UEBA могут повысить точность обнаружения угроз. В результате ваши аналитики получают меньше ложноположительных и ложноотрицательных предупреждений. Следовательно, это снижает их восприимчивость к бдительной усталости.

3. Снижает затраты, связанные с кибербезопасностью

Затраты, связанные с утечкой данных или любым кибер-инцидентом, могут быть довольно высокими. Согласно отчету «Стоимость утечки данных», средняя сумма составляет 4,35 миллиона долларов США. Эта сумма состоит из различных действий после взлома, включая кризисное управление, уведомление о нарушении, потерю бизнеса, судебные издержки, нормативные штрафы и т. д. Поскольку UEBA значительно улучшает ваши возможности обнаружения угроз, вы можете свести к минимуму киберинциденты и затраты.

Ранее я подразумевал, что User and Entity Behavior Analytics может решать сложные задачи. Я уточню это.

Варианты использования, наиболее подходящие для UEBA

User and Entity Behavior Analytics лучше всего подходит для случаев использования, с которыми другие решения для обнаружения угроз не справляются.

Два примечательных варианта использования включают обнаружение внутренних угроз и расширенных постоянных угроз (APT). Давайте обсудим каждый из них более подробно.

Обнаружение внутренних угроз

Внутренние угрозы, также известные как вредоносные инсайдеры, представляют собой сотрудников, третьих лиц и других доверенных пользователей со злыми намерениями. По сути, эти инсайдеры обычно имеют действительные учетные записи пользователей и права доступа. Следовательно, они имеют законный и беспрепятственный доступ к вашим ИТ-активам.

Большинство решений для обеспечения безопасности не способны обнаруживать злонамеренные намерения. Таким образом, когда эти внутренние угрозы начинают совершать гнусные действия, они могут действовать, не вызывая никакого предупреждения. Однако внутренние угрозы не могут пройти через поведенческую аналитику на основе машинного обучения. Поскольку инсайдерские угрозы демонстрируют незаметное, но странное поведение, они по-прежнему могут срабатывать с помощью инструментов User and Entity Behavior Analytics.

Обнаружение APT

APT — это очень сложные кибератаки, которые часто финансируются государствами. Эти атаки обычно осуществляются в несколько этапов и в течение длительного времени. Во многих случаях злоумышленники APT захватывают законные учетные записи, а затем используют эти учетные записи для горизонтального перемещения по организации.

Поскольку эти учетные записи являются законными, они не вызывают никаких предупреждений. В результате большинство решений для обеспечения безопасности не могут их обнаружить. Однако эти учетные записи ведут себя незаметно, но подозрительно. В свою очередь, они также могут сбивать инструменты UEBA, как и внутренние угрозы.

Теперь, когда вы знакомы с основными вариантами использования User and Entity Behavior Analytics, вот несколько советов, которые могут помочь вам в реализации.

Как внедрить UEBA в вашей организации

Ваша способность получить хорошую рентабельность инвестиций в UEBA во многом зависит от вашей реализации. Вот 3 важных совета для обеспечения успешного внедрения.

1. Убедитесь, что существующие решения не могут справиться с вариантом использования, который вы хотите решить

Возможности UEBA и других инструментов безопасности, таких как SIEM, иногда могут пересекаться. Таким образом, если у вас уже есть SIEM, убедитесь, что этот инструмент действительно не способен решить вариант использования, который вы хотите решить. В противном случае вы будете тратить ценные ресурсы напрасно.

2. Дайте вашему решению UEBA достаточно времени, чтобы установить базовый уровень

Поскольку обнаружение аномалий UEBA всегда основывается на базовых профилях поведения, важна надежность этих профилей. Однако обычному механизму машинного обучения может потребоваться больше месяца, чтобы собрать достаточно данных и установить надежный базовый уровень. Для большей точности дайте вашему решению достаточно времени, чтобы пройти «процесс обучения».

3. Интегрируйте UEBA с другими инструментами безопасности для максимальной эффективности

Как и многие другие инструменты безопасности, вы не должны позволять UEBA работать в вакууме. Лучше всего он работает при интеграции с другими решениями безопасности. Например, вы можете интегрировать все три, если у вас уже есть решение SIEM и SOAR. SIEM может взять на себя сбор данных и выполнение базовой аналитики. UEBA может принимать данные, собранные SIEM, и выполнять аналитику на основе машинного обучения. Наконец, SOAR может автоматизировать реакцию вашей команды по обеспечению безопасности.

И это все для вводного руководства! Давайте теперь закругляться, хорошо?

Заключительные слова

Из этой статьи вы узнали, что UEBA — это решение для обеспечения безопасности, которое получает данные из различных источников и обнаруживает подозрительное поведение пользователей и объектов с помощью машинного обучения и расширенной аналитики. Вы также узнали, что его можно использовать для обнаружения труднообнаруживаемых угроз, оптимизации операций по обеспечению безопасности и сокращения расходов, связанных с кибербезопасностью.

Я также поделился с вами некоторыми советами по реализации User and Entity Behavior Analytics. Например, вы должны убедиться, что существующие решения не могут справиться с вариантом использования, который вы хотите рассмотреть. Вы также должны дать своему решению UEBA достаточно времени, чтобы установить базовый уровень. Наконец, вам следует рассмотреть возможность интеграции UEBA с другими инструментами безопасности для максимальной эффективности.

У вас есть дополнительные вопросы о User and Entity Behavior Analytics? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже!

Часто задаваемые вопросы

В чем основное отличие SIEM от SOAR?

Обычно вы используете SIEM для обнаружения и анализа угроз. С другой стороны, вы бы использовали SOAR для реагирования на инциденты. Вы можете прекрасно дополнить их в Центре управления безопасностью (SOC).

Как я могу проверить эффективность моего решения UEBA, если у меня нет собственного эксперта?

Вы можете нанять поставщика услуг «Тестирование как услуга» (TaaS), специализирующегося на решениях для обеспечения безопасности, желательно с опытом работы в UEBA. Этот провайдер может запускать тесты, отражающие то, что делают настоящие злоумышленники. В свою очередь, вы можете определить, соответствует ли ваше решение поставленной задаче.

Где вы обычно размещаете SOAR?

Обычно вы развертываете их в центрах управления безопасностью (SOC). Аналитики безопасности SOC используют их для организации и автоматизации задач. Инструменты SOAR объединяют все задачи безопасности в единое окно. Это означает, что вам больше не нужно переключаться между разными инструментами или копировать и вставлять данные между этими инструментами для выполнения задач.

Может ли UEBA также отслеживать устройства IoT?

Да, некоторые решения UEBA могут отслеживать устройства Интернета вещей (IoT). Эта возможность важна, поскольку отсутствие безопасности в устройствах IoT может поставить под угрозу ваш бизнес, если они есть в вашей сети.

В чем основное преимущество UEBA перед решениями IDS/IPS?

Хотя некоторые решения IDS/IPS теперь могут обнаруживать подозрительное поведение, большинство из них только отслеживают сетевой трафик и активность хоста. Когда я говорю хосты, я имею в виду серверы и устройства конечных пользователей. Маршрутизаторы, устройства IoT и другие сетевые устройства не включены. Если вы хотите отслеживать подозрительное поведение на этих устройствах, вам понадобится UEBA.