Вводное руководство по системам обнаружения вторжений

Вы хотите иметь полный контроль над своей кибербезопасностью, но вам может быть сложно провести расследование и принять правильные меры. Одна из причин заключается в том, что вы можете не знать, когда происходит вторжение. К счастью, вы не одиноки, и у вас есть системы, которые помогут. Многие компании используют в этом случае систему обнаружения вторжений (IDS). Если вы не знаете, что такое IDS, или понятия не имеете, как это работает, не ищите дальше.

В этой статье я объясню, что такое IDS, что она делает, как работает, как обнаруживает вторжения и какие преимущества дает. Вы получите всю информацию, необходимую для принятия обоснованного решения об использовании IDS в вашем бизнесе.

Давайте приступим к делу, сначала определив, что такое вторжение.

Что такое вторжение?

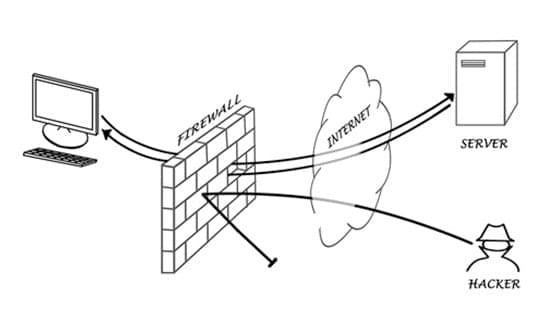

В области кибербезопасности Вторжение происходит, когда неавторизованному лицу удается проникнуть в вашу сеть или хост. Этот объект может быть злоумышленником, преднамеренно проникающим в систему с вредоносными намерениями. Например, это может быть хакер-злоумышленник, занимающийся разведкой сети, или DDoS-атака. Это также может быть не злонамеренный, но неавторизованный объект, который непреднамеренно проник в систему.

IDS помогает предотвратить оба нежелательных случая. Система оповещает сотрудников службы безопасности, которые, в свою очередь, могут принять превентивные меры. Тем не менее, прежде чем можно будет предпринять какое-либо предотвращение, IDS должна быть в состоянии обнаружить вторжение.

Решения IDS обнаруживают вторжения с помощью одного или нескольких методов обнаружения, которые мы вскоре рассмотрим. Во-первых, давайте узнаем, что такое IDS.

Что такое ИДС?

Система обнаружения вторжений представляет собой ориентированное на безопасность устройство или программное приложение. Его основная цель — обнаруживать вторжения, регистрировать данные о событиях и отправлять оповещения. Вы можете настроить IDS для локального хранения данных, отправки их на сервер регистрации или перенаправления в aSIEM.

Получив предупреждения, ваш ИТ-администратор или сотрудники службы безопасности могут проанализировать данные и сопоставить события, чтобы определить, существует ли угроза.

Приобретая решение IDS, вы обнаружите, что оно состоит из нескольких компонентов. Давайте рассмотрим их один за другим.

4 типичных компонента IDS

Как правило, решения IDS поставляются с одним или несколькими датчиками или агентами, серверами управления, серверами баз данных и консолью.

1. Датчик IDS или агент

Датчик или агент IDS — это часть вашей IDS, которую вы развертываете в сети или на хосте для мониторинга их активности. Датчики контролируют проводные или беспроводные сети. Агенты, с другой стороны, контролируют конечные точки или хосты. В зависимости от количества хостов или частей вашей сети, которые вы хотите отслеживать, вам может потребоваться развернуть один или несколько датчиков или агентов.

2. Сервер управления

Сервер управления IDS отвечает за сбор данных с датчиков и агентов. Сервер управления также может сопоставлять и анализировать эти данные. Вы обнаружите, что некоторые решения IDS имеют один или несколько серверов управления, а другие вообще не имеют их. Крупные развертывания, например, в крупных корпоративных сетях, обычно имеют несколько серверов управления. Небольшие развертывания, например в небольших компаниях, обычно не имеют серверов управления.

3. Сервер базы данных

Сервер базы данных IDS — это место, где вы будете хранить данные о событиях, записанные датчиками и агентами IDS. Некоторые инструменты IDS хранят данные во встроенной базе данных, в то время как другие используют внешнюю базу данных, такую как MySQL, Oracle или MS SQL.

4. Консоль IDS

В консоли IDS вы будете выполнять задачи администрирования или управления. То, как вы используете консоль IDS, зависит от дизайна поставщика. Вы можете использовать его для настройки датчиков/агентов и/или проведения мониторинга и анализа. По сути, некоторые консоли IDS могут настраивать датчики/агенты и проводить мониторинг и анализ, в то время как другие только с возможностью настройки датчиков/агентов.

Теперь, когда вы знаете компоненты IDS, давайте узнаем, как IDS обнаруживает вторжения.

Как IDS обнаруживает вторжения?

В старых решениях IDS обычно использовался единственный метод обнаружения вторжений — обнаружение на основе шаблонов. Сегодня решения IDS сочетают в себе несколько методов, чтобы увеличить шансы обнаружения угроз и уменьшить количество ложных срабатываний.

Что такое обнаружение на основе шаблонов и каковы другие распространенные методы обнаружения? Давайте рассмотрим их один за другим.

Обнаружение вторжений на основе шаблонов или сигнатур

Обнаружение вторжений на основе шаблонов или сигнатур ищет шаблоны сетевого трафика или файлов и сравнивает их с аналогичными шаблонами, связанными с угрозами, в своей базе данных. Например, IDS такого типа могут помечать имя пользователя «root» при попытке подключения через telnet или тему «бесплатные игры» в электронном письме. Этот метод аналогичен обнаружению вредоносного ПО в традиционном антивирусном программном обеспечении: IDS генерирует предупреждение, как только находит совпадение (потенциальную угрозу).

Обнаружение вторжений на основе аномалий

Обнаружение вторжений на основе аномалий обычно использует технологию машинного обучения (ML) для создания базовой линии, обозначающей безопасный или нормальный сетевой трафик или файлы. Базовое поведение различных элементов, таких как пользователи, хосты, сети и т. д., изначально собирается за определенный период времени. По истечении этого периода IDS обнаруживает отклонение от нормального поведения и интерпретирует аномалию как потенциальную угрозу. В этом случае IDS отправляет предупреждение.

Обнаружение на основе политик

При обнаружении на основе политик IDS сравнивает трафик или файлы с предварительно настроенными политиками безопасности, подобно брандмауэру. Например, у вас может быть политика, ограничивающая незашифрованные протоколы, такие как FTP и HTTP. Кто-то из вашей группы ИТ/безопасности может составить эти политики. Вы также можете обнаружить, что ваш поставщик IDS встроил их в систему при ее покупке. Как только IDS обнаружит, что определенный трафик нарушает политику, она генерирует предупреждение.

IDS должна зафиксировать активность сети или хоста, прежде чем она сможет применить описанные выше методы обнаружения вторжений. Позвольте мне объяснить, как IDS делает это.

Как работает IDS?

IDS отслеживает входящий и/или исходящий трафик и обнаруживает вторжения с помощью любого из трех методов обнаружения, упомянутых ранее. Обнаружив вторжение, IDS отправляет соответствующее предупреждение вашему ИТ-администратору или персоналу службы безопасности.

Помните, что все, что делает IDS, — это обнаруживает вторжение, регистрирует событие и отправляет соответствующее предупреждение. Он не действует на угрозу, даже если обнаруживает ее. Ваш ИТ-администратор или сотрудники службы безопасности должны подтвердить наличие угрозы и принять соответствующие меры.

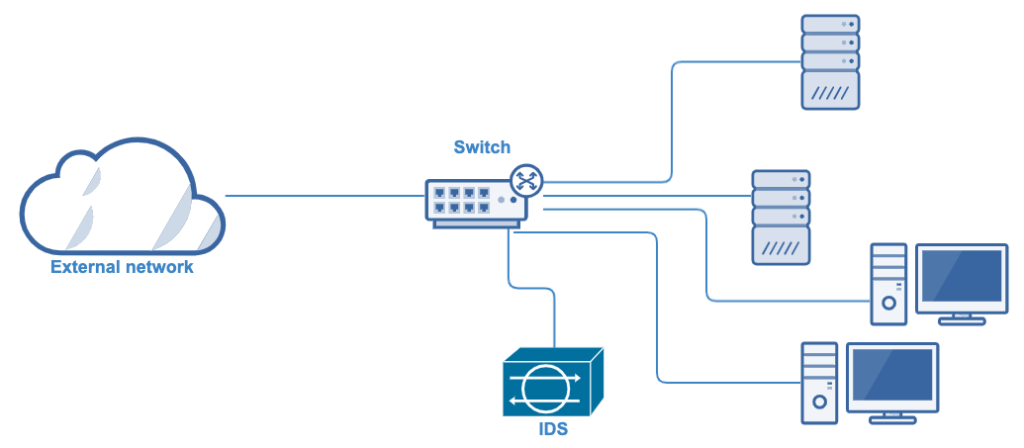

Если я покажу вам, где она отслеживает трафик, вам будет проще представить себе, как работает IDS. Обычно IDS, или, точнее, датчик IDS, развертывается следующим образом:

Развертывание, которое вы видите выше, — это внеполосное развертывание или развертывание в пассивном режиме. Вы можете реализовать это развертывание, подключив IDS к связующему порту коммутатора. Связующий порт — это функция некоторых коммутаторов, которая копирует пакеты и направляет их на целевой интерфейс. Вот обзор задействованных процессов.

- Пакеты из внешней сети поступают на коммутатор.

- Связующий порт коммутатора копирует пакеты и затем направляет дубликаты пакетов в IDS. Остальные пакеты перемещаются к своим адресатам.

- Как только IDS получает дубликаты пакетов, она применяет к ним свои методы обнаружения вторжений.

Приведенная выше диаграмма применима только к сетевой системе обнаружения вторжений (NIDS), возможно, наиболее распространенному типу IDS. Я расскажу больше о NIDS и других типах IDS позже. А пока давайте обсудим преимущества использования IDS.

3 преимущества IDS

Вы можете использовать IDS для обнаружения нескольких угроз и оповещения сотрудников службы безопасности, которые могут принять соответствующие меры. Вы также можете получить ряд других преимуществ. Вот 3 из них.

1. Обнаруживает DDoS-атаки

Атаки распределенного отказа в обслуживании (DDoS) могут вывести из строя вашу сеть или привести к сбою серверов. Эта атака может привести к значительному простою и лишить пользователей доступа к вашим службам. IDS может определить DDoS-атаку, проведя анализ поведения сети и уведомив сотрудников службы безопасности. После этого сотрудники службы безопасности могут перенастроить ваш брандмауэр и заблокировать пакеты, участвующие в атаке.

2. Помогает соответствовать нормативным требованиям

Некоторые законы и положения о конфиденциальности/защите данных прямо или косвенно рекомендуют использовать IDS/IPS. PCI DSS, например, требует использования методов обнаружения вторжений для обнаружения сетевых вторжений. Если вы внедрите систему обнаружения вторжений, вы будете соответствовать этим требованиям.

3. Обнаруживает сетевую разведку

Сетевая разведка — это запуск тестов в сети для обнаружения потенциальных уязвимостей. Обычно он предшествует большинству попыток взлома, так как позволяет киберпреступнику понять «картину земли». Вы можете использовать IDS как часть многоуровневая защита для выявления потенциальных действий сетевой разведки. Вы также можете попросить аналитика угроз изучить данные журнала IDS, указывающие на такие действия. Таким образом, вы сможете поймать попытку взлома до того, как она распространится.

Имея в виду эти преимущества, давайте кратко поговорим о типах IDS, которые вы можете использовать для получения этих преимуществ.

4 основных типа систем обнаружения вторжений

Вы можете использовать 4 основных типа IDS. Для каждого типа IDS потребуется немного различное развертывание и проверка разных данных. Важно отличать одно от другого, чтобы знать, что лучше всего подходит для вашего бизнеса.

1. Сетевая система обнаружения вторжений (NIDS)

Вы бы развернули датчики NIDS вне диапазона (пассивный режим). Они проверяют трафик проводной сети и отмечают подозрительную активность. Поскольку большинство фирм используют проводные сети, это, скорее всего, тип IDS, который вам понадобится, прежде чем искать другие варианты.

2 . Беспроводная система обнаружения вторжений (WIDS)

Датчики WIDS могут быть развернуты в различных вариантах в зависимости от их конструкции. Датчики WIDS можно закрепить в удобном месте на вашем объекте или установить на мобильные устройства (ноутбуки, телефоны или другие специализированные мобильные устройства). Вы также можете встроить их в беспроводную точку доступа (AP) или беспроводной коммутатор. WIDS проверяет подозрительную активность беспроводной сети. Это идеально подходит для сред «принеси свое собственное устройство» (BYOD), которые включают несколько мобильных устройств, не управляемых ИТ, или для любой беспроводной сети.

3. Хост-система обнаружения вторжений (HIDS)

Агенты HIDS устанавливаются на конечных устройствах или хостах, таких как ПК или серверы. Они проверяют файлы журналов, созданные приложениями, изменения в реестре и системные процессы. Используйте этот тип IDS для обнаружения подозрительной активности на конечных устройствах. Я рекомендую вам использовать его после того, как вы развернули NIDS, но по-прежнему требуете мониторинга на конечных точках. Вы также можете использовать HIDS, если вам нужна дополнительная защита для важных для бизнеса хостов.

4. Анализ сетевого поведения (NBA) IDS

Датчики NBA IDS имеют встроенное развертывание. Они проверяют сетевые пакеты и потоки информации, которые генерируют маршрутизаторы и другие сетевые устройства. Большинство решений NIDS подвержены атакам с большими объемами трафика, таким как DDoS-атака. Решения NBA IDS больше подходят для предотвращения атак такого типа.

| Тип ИДС | Развертывание | Что он проверяет | Вариант использования |

| NIDS | Внеполосный (пассивный режим) | Проводной сетевой трафик | Обнаружение подозрительной активности в вашей проводной сети |

| ВИДС | Зависит от дизайна: Исправлено в стратегически важных местах на вашем объекте Устанавливается на мобильные устройства Встроен в беспроводную точку доступа (AP) Встроенный в беспроводной коммутатор | Беспроводной сетевой трафик | Обнаружение подозрительной активности в вашей беспроводной сети (идеально подходит для сред BYOD) |

| СКРЫТ | Устанавливается на конечные устройства или хосты, такие как ПК или серверы. | Файлы журналов, созданные приложением Изменения в реестре Системные процессы | Обнаружение подозрительной активности на конечных устройствах |

| Идентификаторы НБА | Развернутый встроенный | Сетевые пакеты Информация о сетевых потоках, создаваемая маршрутизаторами и другими сетевыми устройствами. | Противодействие атакам с большими объемами трафика, например DDoS. |

Последние мысли

Система обнаружения вторжений — это инструмент, который обнаруживает вторжения, регистрирует данные о событиях и отправляет предупреждения ИТ-специалистам и сотрудникам службы безопасности. В системе используется несколько методов, в том числе обнаружение на основе шаблонов или сигнатур, аномалий и политик.

IDS приносит пользу вашему бизнесу, обнаруживая DDoS-атаки и сетевую рекогносцировку, а также помогает вам соответствовать нормативным и нормативным требованиям. NIDS, WIDS, HIDS и NBA IDS — это 4 основных типа систем обнаружения вторжений, которые имеют конкретные варианты использования и методы обнаружения вторжений.

Есть еще вопросы по IDS? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже.

Часто задаваемые вопросы

В чем разница между IDS и IPS?

Система обнаружения вторжений (IDS) только обнаруживает вторжения, а затем отправляет предупреждения. С другой стороны, система предотвращения вторжений (IPS) обнаруживает вторжения и автоматически реагирует на них. Для более подробного обсуждения ознакомьтесь с этой статьей IDS vs IPS.

Что такое DDoS-атака?

Атака распределенного отказа в обслуживании (DDoS) направлена на вывод из строя сети цели. Атака перегружает ресурсы сети, замедляя или даже отключая сеть. Когда это произойдет, вы не сможете получить доступ к сетевым службам. Многие системы обнаружения вторжений могут идентифицировать DDoS-атаку и предупредить сотрудников службы безопасности, которые, в свою очередь, могут принять меры по устранению проблемы.

Есть ли другой способ внеполосного развертывания датчика IDS?

Да. Другой вариант внеполосного (так называемого пассивного развертывания) — использование сетевого крана. Сетевой ответвитель — это прямое соединение между IDS и физической сетью, например оптоволоконным кабелем. Как и в случае с перехватываемыми портами, перехват сети позволит вам просмотреть копию сетевого трафика, передаваемого через перехватываемый носитель.

Можно ли развернуть IDS в режиме реального времени?

Встроенный — это вариант развертывания, при котором вы размещаете рассматриваемое сетевое устройство вдоль линии трафика. Обычно вы используете эту опцию, если вам нужно, чтобы устройство что-то делало с трафиком. Например, встроенный брандмауэр, потому что он должен блокировать нежелательный трафик. Усовершенствованные решения IDS с возможностями IPS могут быть встроены в систему, поскольку они блокируют пакеты при обнаружении вторжения.

Что такое машинное обучение?

Машинное обучение (ML) — это отрасль компьютерных наук, которая использует данные и алгоритмы для имитации того, как люди учатся. Усовершенствованные системы обнаружения и предотвращения вторжений также используют методы на основе машинного обучения. Методы обнаруживают вторжения, находя аномалии в сетевом трафике или действиях на хосте.