Введение в безопасность с помощью Cisco ACI

Эта статья ни в коем случае не будет полным обзором безопасности решения Cisco Application Centric Infrastructure. В этом блоге я сосредоточусь на встроенной безопасности, которую вы получаете с помощью ACI, а также на безопасности, которую вы получаете в своей виртуальной среде, когда используете ACI вместе с Application Virtual Switch или AVS. AVS — это продукт Cisco, который выглядит и работает как распределенный виртуальный коммутатор в вашей виртуальной среде, например, в vSphere vCenter. Кроме того, я пишу это перед большим запуском, 3 декабря 2015 года. Таким образом, хотя информация в этой статье будет по-прежнему правдивой и актуальной, в ACI будет много улучшений и изменений безопасности.

Итак, начнем с идеи микросегментации. Микросегментация — это модное слово, которое было брошено повсюду, но у него есть некоторые достоинства. По сути, в течение последних нескольких лет мы защищали сеть по периметру в основном потому, что наш трафик был в основном трафиком север/юг (приход извне, вниз на сервер и обратно). Однако наш восточный/западный трафик значительно увеличился (трафик между серверами) из-за внедрения виртуальных машин. Охрана периметра по-прежнему абсолютно необходима, но нам также нужна внутренняя безопасность. Например, если виртуальная машина или сервер подвергается атаке или находится во владении, мы должны убедиться, что он не сможет атаковать другие серверы или виртуальные машины в нашей среде, особенно в нашей доверенной, внутренней или какой-либо другой зоне в вашей сети.

По сути, микросегментация означает, что мы хотим создать в наших сетях меньшие зоны безопасности (группы серверов, одну виртуальную машину или даже контейнер), и, конечно, мы хотим сделать это легко. Как мы все знаем, добавление большей безопасности часто может означать снижение гибкости, но с отличным продуктом, в который встроена безопасность, нам не нужно жертвовать функциональностью. В ACI у нас есть концепция групп конечных точек или EPG. Поскольку ACI является моделью белого списка, по умолчанию между всеми EPG установлен межсетевой экран без сохранения состояния. Таким образом, вы должны фактически создать политику или контракт, чтобы разрешить определенные виды трафика между ними. Вы также можете размещать в EPG такие вещи, как виртуальные порты, чтобы ваше управление, IP-хранилище, отказоустойчивость и другие группы портов также были защищены.

EPG можно создать с помощью следующего:

- VLAN

- Идентификаторы VXLAN

- Группы виртуальных портов

- Физические порты

- IP-адреса

- DNS-имена

- *Атрибуты ВМ

Тем не менее, EPG не обязательно дает нам изолированные виртуальные машины, если только мы не помещаем каждую виртуальную машину в отдельный EPG. Итак, чтобы предложить этот уровень микросегментации, теперь мы можем использовать атрибуты *VM для создания EPG и даже создавать их динамически.

Атрибуты ВМ, используемые для создания EPG:

- Порты и протоколы уровня 4

- Гостевая ОС

- Имя ВМ

- ВМ (идентификатор)

- ВНИК (ИД)

- Гипервизор

- Группа портов АВС

- АВС

- Дата центр

- Наборы MAC-адресов

- IP-наборы

Как это работает?

Возьмем пример VMware vSphere. ACI использует открытые API в vSphere, чтобы найти указанный атрибут, а затем поместить виртуальную машину с этим атрибутом (например, именем виртуальной машины) в определенный EPG. В настоящее время это можно сделать только с помощью Cisco AVS. Таким образом, администратор ACI будет делать это на контроллере инфраструктуры политик приложений или APIC, как и для любого другого EPG.

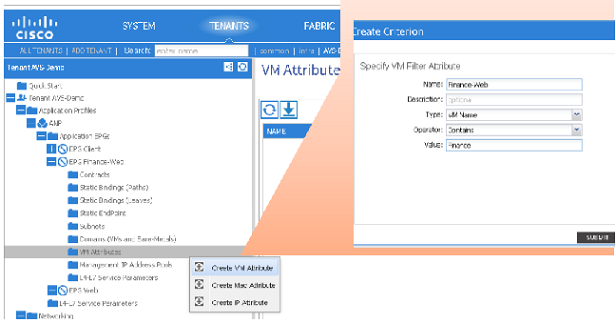

фигура 1

На рисунке выше я показываю EPG, созданный с использованием атрибутов виртуальной машины. Я вызываю EPG Finance-Web, указываю, что атрибутом виртуальной машины, который мы будем использовать, является имя виртуальной машины, и указываю, что любое имя виртуальной машины, содержащее слово Finance, будет автоматически помещено в EPG Finance-Web. Теперь мы можем применять политики к этому EPG, как и к любому другому EPG.

Администратор ACI теперь будет контролировать политику для виртуальных машин, но это не нарушит настройку администратора vSphere, поскольку виртуальная машина фактически останется в своей исходной группе портов. Возможно, вы бы не хотели, чтобы он находился в исходной группе портов, потому что группы портов могут стать громоздкими в обслуживании. Вы должны отслеживать VLAN и другие протоколы инкапсуляции. Используя EPG атрибутов VM, вы могли бы фактически иметь одну базовую группу портов (или, возможно, несколько базовых групп портов, если хотите). Поскольку ACI отделяет идентификацию от местоположения, не имеет значения, где находятся эти виртуальные машины. Политика будет прикреплена к ним в соответствии с EPG, в котором они назначены.

Без гражданства против с сохранением состояния

Выше я упомянул, что ACI — это модель белого списка, использующая межсетевой экран без сохранения состояния, встроенный между всеми EPG. В основном это означает, что трафик блокируется автоматически, но нет глубокой проверки пакетов в трафике между конечными точками в разных EPG. Однако, если мы используем AVS, теперь мы можем включить межсетевой экран с отслеживанием состояния.

Как это работает?

Мы используем контракты в ACI для обеспечения политики. Если мы хотим разрешить (помните, что обычно мы разрешаем трафик, потому что это модель белого списка) https между двумя EPG, мы создаем контракт и назначаем его тем EPG, где это необходимо. В этом случае, когда мы используем AVS, мы можем просто нажать кнопку, чтобы включить брандмауэр с отслеживанием состояния. Эта функция называется распределенным брандмауэром в ACI.

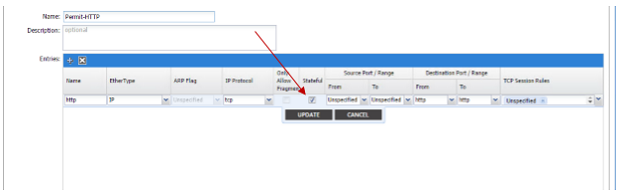

фигура 2

На картинке выше я показываю, как создать фильтр внутри контракта. Фильтр разрешит HTTP-трафик между любыми двумя EPG, которым я его назначу. Я включил кнопку Stateful, чтобы также была проверка пакетов с отслеживанием состояния. Более того, я могу скопировать этот контракт и поместить его между двумя другими EPG за считанные секунды без человеческой ошибки.

Могу ли я использовать обычные брандмауэры?

Я всегда получаю вопрос: могут ли люди использовать наши контракты только для защиты своих данных? Нет, это именно то, что встроено в ACI, чтобы сделать его невероятно безопасным. Вы можете и, вероятно, будете также включать брандмауэры (виртуальные или физические, от нескольких поставщиков) для защиты ваших данных в некоторых случаях. Как я упоминал ранее, нам по-прежнему нужна защита периметра, и у вас, вероятно, будет физический брандмауэр, которым можно управлять через APIC в вашей сети. Вы также можете поместить их между вашими внутренними EPG вместе с другими сервисами уровней 4-7. В ACI мы называем этот сервис графическим. Например, если вам нужен брандмауэр и балансировщик нагрузки между серверами приложений и баз данных, вы можете сделать это с помощью ACI. Как я упоминал выше в отношении контрактов, также довольно просто скопировать эти графы услуг и автоматически поместить их между двумя другими электронными программами… опять же за несколько минут без человеческой ошибки!

Отказ от ответственности: Лорен Малхойт работает в Cisco, особенно в ACI.

Обновление: Вот некоторые из объявлений, сделанных в отношении ACI 3 декабря 2015 года.

Если у вас есть какие-либо вопросы или комментарии, не стесняйтесь оставлять их ниже или обращаться ко мне в Твиттере @Malhoit.