Встроенные группы против делегирования

Введение

Во многих средах администратор сети или домена будет использовать встроенные группы по умолчанию, чтобы обеспечить возможность выполнения этих задач. Эти встроенные группы включают такие группы, как операторы резервного копирования, операторы сервера и владельцы создателей групповой политики. Хотя эти группы предоставляют привилегии для выполнения задач, они могут предоставлять слишком большой доступ. В качестве альтернативы использованию этих групп существует новый способ предоставления привилегий, необходимых для выполнения этих задач. В этом методе используется функция Active Directory, позволяющая избежать использования встроенных групп. Метод называется Delegation of Administration или просто Delegation. В этой статье мы сравним и противопоставим эти два метода. Существуют явные преимущества использования одного метода над другим, в зависимости от желаемого результата.

Встроенные группы

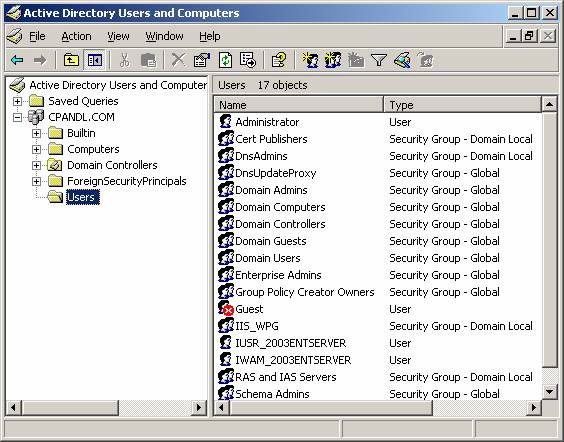

Существует множество встроенных групп на выбор, поэтому я хочу убедиться, что я классифицирую группы, чтобы увидеть, находимся ли мы на одной странице. Есть несколько групп, которые используются для администрирования Active Directory, служб и других важных функций службы каталогов. Эти группы расположены в контейнере «Пользователи», как показано на рис. 1. Эти группы включают:

- Издатели сертификатов

- DNS-администраторы

- Администраторы домена

- Администраторы DHCP

- Администраторы предприятия

- Владельцы создателей групповой политики

- Администраторы схемы

Эти группы необходимы для Active Directory, и их следует использовать для обеспечения административного контроля над этими областями. На самом деле невозможно использовать делегирование для замены функций, предоставляемых этими группами. Поэтому в данной статье мы не будем останавливаться на этих группах.

Рисунок 1: Контейнер пользователей в Active Directory

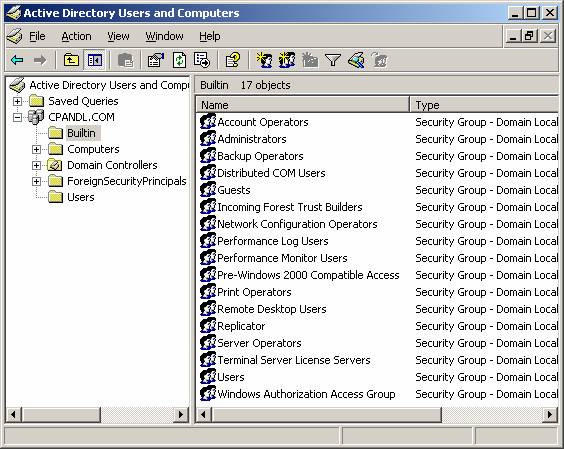

Другая категория встроенных групп находится в другом месте в Active Directory. Они расположены в контейнере Builtin, как показано на рисунке 2.

Рисунок 2: Встроенный контейнер в Active Directory

К этим группам относятся:

- Администраторы

- Операторы счетов

- Операторы резервного копирования

- Операторы сервера

- Операторы печати

В этой статье мы сосредоточимся на этих встроенных группах. Это группы, которые унаследованы от доменов Windows NT и все еще могут использоваться для предоставления привилегий администраторам.

Область применения и обычное использование встроенных групп

Встроенные группы имеют очень четкую область применения. Они предназначены для использования на контроллерах домена и только на контроллерах домена. Мы знаем это, потому что все эти группы являются локальными в домене (локальными в Windows NT). Это означает, что они должны использоваться для предоставления привилегий администраторам, которым необходимо выполнять задачи на контроллерах домена.

Еще один способ подтвердить это — у каждого локального диспетчера учетных записей безопасности (SAM) на клиентах и серверах есть свои собственные локальные встроенные группы для выполнения этих обязанностей. Группы администраторов и операторов резервного копирования есть в каждом SAM. Другие группы не нужны на локальном SAM, поскольку группа «Администраторы» или группа «Опытные пользователи» предоставляют право выполнять связанные задачи на клиенте или сервере.

Важно не только знать объем этих встроенных групп, но и возможности этих групп. В таблице 1 указано, что может делать каждая группа.

Администраторы | Операторы счетов | Операторы резервного копирования | Операторы печати | Операторы сервера | |

Создание, удаление и управление учетными записями пользователей и групп | Икс | Икс | |||

Читать всю информацию о пользователе | Икс | Икс | Икс | ||

Сбросить пароль для учетных записей пользователей | Икс | Икс | |||

Поделиться каталогами | Икс | Икс | |||

Создание, удаление и управление принтерами | Икс | Икс | Икс | ||

Резервное копирование файлов и каталогов | Икс | Икс | Икс | ||

Восстановить файлы и каталоги | Икс | Икс | Икс | ||

Войти локально | Икс | Икс | Икс | Икс | Икс |

Выключить систему | Икс | Икс | Икс | Икс | Икс |

При просмотре возможностей, которыми обладают члены встроенных групп, помните, что эти возможности распространяются на все контроллеры домена в домене, а также на все объекты в домене. Поэтому, если вы добавите пользователя в одну из этих групп, вы не сможете уменьшить масштаб его влияния.

Например, часто требуется, чтобы младший администратор или сотрудники службы поддержки сбрасывали пароли для пользователей в домене. Со встроенными группами вы просто добавили бы их в группу «Операторы учетных записей», чтобы выполнить это. Однако взгляните на другие привилегии, которые дает им это членство. Они также могут выполнять все следующие задачи:

- Создание, удаление и управление учетными записями пользователей

- Создание, удаление и управление групповыми учетными записями

- Войти локально

- Выключить систему

Как видите, эти дополнительные привилегии значительно расширяют сферу влияния по сравнению с первоначальным желанием администраторов просто сбросить пароли.

Еще один ключевой момент в нашем примере — рассмотреть, для каких учетных записей пользователей они смогут сбросить пароль. Если вы предоставите пользователю членство в группе «Операторы учетных записей», он сможет сбросить пароль для следующих пользователей:

- Учетная запись администратора

- Весь ИТ-персонал

- Руководители

- кадровый персонал

Рекомендуется использовать эти группы ограниченным образом в пределах домена Active Directory. В доменах Windows NT у вас не было большого выбора между этими группами, поскольку не было способа уменьшить привилегии пользователей путем создания дополнительных групп внутри домена. Эти группы следует использовать только тогда, когда администратор должен иметь доступ ко всем контроллерам домена или ко всем объектам в Active Directory. В этих случаях использование этих групп легко и эффективно.

Делегация администрации

Делегирование — одна из основных причин, по которой компании и администраторы хотят перейти на Active Directory. Старые методы предоставления привилегий администраторам слишком неуклюжи и предоставляют слишком большую сферу влияния. Делегирование решает все эти проблемы, позволяя детально назначать привилегии в Active Directory. На самом деле есть две разные концепции, связанные с «детальностью», которую обеспечивает делегирование.

- Делегирование дает возможность сузить привилегию до конкретных задач и обязанностей. Если привилегия связана с объектом или учетной записью, степень детализации может быть снижена до уровня свойств объекта или учетной записи.

- Делегирование позволяет определять область привилегии в Active Directory. Это означает, что администратор может получить контроль над некоторыми объектами и учетными записями в Active Directory, но не над всеми.

Когда мы снимаем прикрытие делегирования в Active Directory, мы видим, что это не так уж сложно. Делегирование осуществляется путем назначения разрешений в списке управления доступом (ACL) объектов и учетных записей в Active Directory. У каждого объекта и учетной записи есть ACL, поэтому эту задачу относительно легко выполнить.

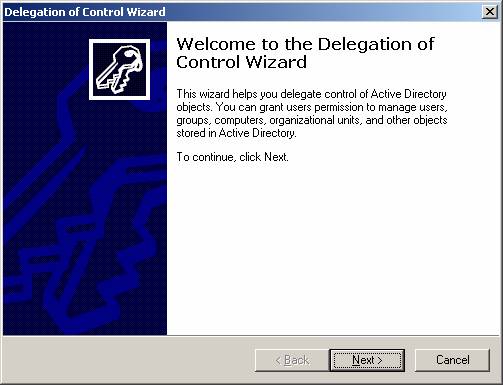

Microsoft поможет вам выполнить делегирование, предоставив мастер делегирования управления, как показано на рис. 3.

Рисунок 3: Мастер делегирования управления в Active Directory

Этот мастер проведет вас через следующие шаги, позволяя вам легко установить привилегии и контроль, которые вы хотите для администраторов над объектами и учетными записями в Active Directory.

- Вы выбираете место в Active Directory, которому хотите делегировать привилегии (обычно это делается на уровне организационного подразделения (OU)).

- Вы выбираете, каким группам вы хотите предоставить делегированные привилегии.

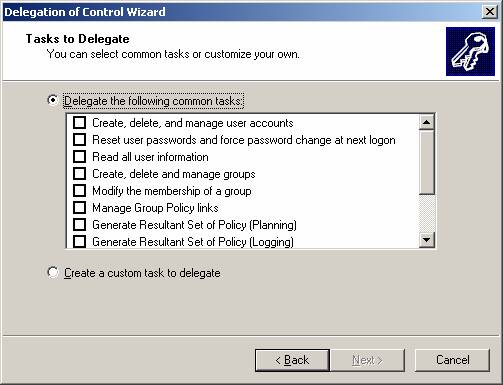

- Вы выбираете из списка «Общие задачи» (показан на рис. 4) или из списка «Пользовательские задачи». Пользовательские задачи — это не что иное, как длинный список всех разрешений, которые могут быть назначены различным объектам в Active Directory.

Рисунок 4. Мастер делегирования предоставляет список общих задач, которые вы можете быстро назначить

Общие способы делегирования администрирования

Делегирование используется во всей Active Directory и является очень мощным и эффективным способом предоставления целевых привилегий. Помните, делегирование нацелено не только на конкретную задачу, но и на определенный набор объектов или учетных записей в Active Directory.

Чаще всего делегирование используется для администрирования учетных записей пользователей и групп в Active Directory. Делегирование лучше всего использовать, когда при проектировании Active Directory (особенно при проектировании и организации подразделений) учитывается, где будет настраиваться делегирование. Вот некоторые общие задачи, которые делегируются:

- Сброс паролей для определенного набора учетных записей пользователей

- Создание учетных записей пользователей в пределах определенной OU

- Право на чтение информации о пользователе для набора учетных записей пользователей

- Создание групповых учетных записей внутри определенного OU

- Управление членством в группе для определенного набора групповых учетных записей

Помимо обычного управления пользователями и группами, вы также обнаружите, что можно делегировать следующие задачи:

- Добавление рабочей станции в определенную OU

- Связывание объектов групповой политики с определенными OU

- Управление принтерами в пределах определенной OU

- Управление общими папками внутри определенной OU

Резюме

Встроенные группы, существующие в Active Directory, просты в использовании и управлении. Однако эти группы предоставляют привилегии и возможности, выходящие за рамки того, что требуется большинству администраторов для выполнения своих рабочих задач. Альтернативой использованию этих групп является использование делегирования администрирования, которое позволяет очень детализировать привилегии и область действия. Такая степень детализации делает решение Delegation безопасным и эффективным. В большинстве случаев вы захотите использовать делегирование вместо встроенных групп.