Внедрение делегирования администрирования Active Directory

К настоящему времени все используют Windows Active Directory или рассматривают возможность перехода на нее в тот или иной момент. Поскольку Windows NT больше не поддерживается, важно понять причины перехода на Active Directory, чтобы можно было рассмотреть дизайн и поддержку. На сегодняшний день одной из наиболее важных причин для перехода на Active Directory является включение делегирования администрирования для службы каталогов. Делегирование администрирования дает возможность большему количеству пользователей и администраторов иметь право голоса в администрировании Active Directory, не давая им слишком много полномочий. Это обеспечивает более высокую отдачу от инвестиций в Active Directory, а также обеспечивает более гибкий механизм управления корпоративными объектами и учетными записями. Если вы не знаете, что такое делегирование администрирования, или еще не реализовали его, я расскажу о деталях, которые вам необходимо знать для его реализации, а также о некоторых дизайнерских идеях, которые помогут вам начать работу.

Что такое делегирование администрации?

Делегирование администрирования — это действительно причудливый способ обозначения создания списков контроля доступа для организационных подразделений и учетных записей в Active Directory. Если бы мы сравнили делегирование администрирования со стандартной структурой файлов и папок, вы бы увидели, как работает эта концепция.

Предположим, что у вас есть структура папок, в которой есть папка верхнего уровня с двумя уровнями папок под ней. Верхний уровень называется «Данные», а два уровня в папке «Данные» включают «Отделы» и «HRData». В папке «Отделы» также есть другие подпапки, включая «Продажи», «Инжиниринг», «Финансы» и «Руководители». Если вы хотите, чтобы кто-то из ИТ-отдела контролировал все файлы для всех отделов, вы должны настроить разрешения на уровне отделов. Однако, если вы хотите, чтобы пользователь из отдела кадров управлял файлами только в папке HRData, вы должны настроить разрешения для папки HRData, тем самым предоставив им доступ ко всем файлам, хранящимся в ней.

Делегирование Администрации аналогично. Предположим, что у вас есть структура организационной единицы (OU), в которой OU верхнего уровня называется «Сотрудники», а дочерние OU — «Отделы» и «HRUsers». Отделы также включают дочерние OU, такие как SalesUsers, EngineeringUsers, FinanceUsers и ExecutiveUsers. Если вы хотите, чтобы кто-то из ИТ-отдела имел возможность сбросить пароль для всех сотрудников во всех отделах, вы должны установить это делегирование администрирования на уровне подразделения «Отделы». Однако, если вы хотите, чтобы менеджер из отдела кадров мог сбрасывать пароли только для пользователей отдела кадров, вы должны настроить делегирование администрирования в подразделении HRUsers, таким образом предоставив им возможность просто сбрасывать пароли для этих пользователей.

Как видите, делегирование администрирования предназначено для того, чтобы дать администраторам домена возможность перекладывать определенные задачи на конкретных пользователей/администраторов на определенные объекты в структуре Active Directory.

Внедрение делегирования администрации

Когда вы садитесь за делегирование администрирования, вам сначала нужно решить, какие действия вы хотите делегировать. Microsoft продолжает добавлять определенные задачи, которые можно легко настроить. Эти задачи являются общими задачами, которые большинству компаний необходимо делегировать, независимо от размера организации. Преимущество наличия этого предварительно созданного списка задач заключается в том, что вы можете скрыть фактические разрешения, которые необходимо установить для подразделений.

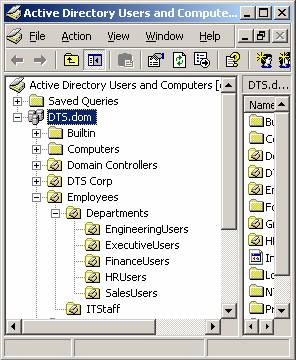

Чтобы понять, как можно установить делегирование администрирования, давайте пошагово рассмотрим, как установить делегирование администрирования, которое мы только что рассмотрели для сброса паролей. Структура OU показана на рисунке 1.

Рисунок 1: Структура организационных единиц Active Directory

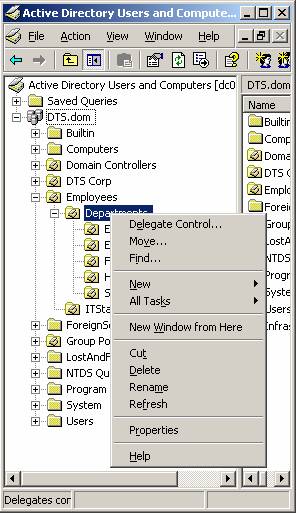

Чтобы делегировать администрирование ИТ-пользователям для сброса паролей для всех сотрудников во всех отделах, рекомендуется создать для этого группу. Я создал группу с именем ITResetPasswords и поместил в нее всех ИТ-пользователей, которым нужна эта возможность. Отсюда вам нужно щелкнуть правой кнопкой мыши подразделение Departments и выбрать пункт меню Delegate Control, как показано на рисунке 2.

Рисунок 2: Параметр меню «Делегировать управление» устанавливает делегирование администрирования для этого подразделения.

Мастер делегирования задаст вам следующие вопросы:

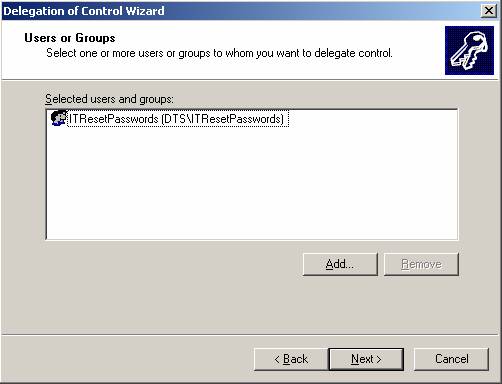

- Группа, которой вы хотите дать способности (см. рисунок 3)

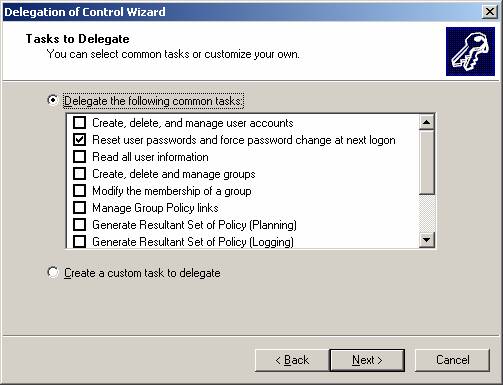

- Задача, которую вы хотите делегировать (см. рис. 4)

Рисунок 3: Вам нужно выбрать, какие группы будут иметь возможность выполнять задачу

Рисунок 4: Вам нужно выбрать, какие задачи смогут выполнять группы

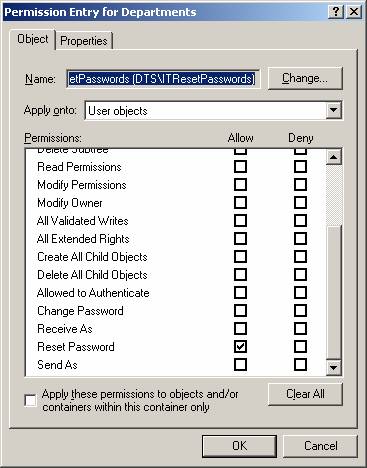

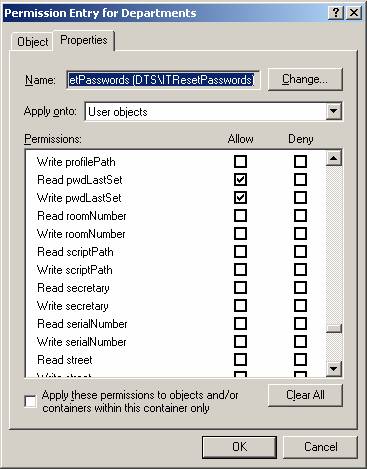

После того, как вы выберете эти две опции и завершите работу мастера, кажется, что на самом деле ничего не происходит. Однако то, что произошло, действительно весьма важно, учитывая обилие разрешений, существующих для одной OU. Для одного подразделения можно установить более 10 000 отдельных разрешений. Это делегирование устанавливает только 3 отдельных разрешения, как показано на рисунках 5 и 6.

Рисунок 5: Разрешения установлены для сброса пароля для учетных записей пользователей в подразделении

Рисунок 6: Разрешения, позволяющие пользователю заставить пользователей сменить пароль при следующем использовании пароля

По размеру полос прокрутки на обоих рисунках выше видно, что существует множество разрешений на выбор. Мастер маскирует эту сложность, устанавливая для вас правильные разрешения.

Чтобы настроить разрешение для группы HRResetPasswords, предназначенной только для учетных записей пользователей в подразделении HRUsers, необходимо выполнить те же действия. Сначала добавьте соответствующих пользователей в группу HRResetPasswords. Во-вторых, используйте параметр меню Delegate Control в подразделении HRUsers, настроив группу и задачу, которые делегируют сброс паролей. Наконец, сообщите пользователям в группе, что теперь они могут сбросить пароли для всех пользователей в этой OU.

Проектирование для делегирования администрации

Из приведенного выше примера видно, что делегирование администрирования не так уж сложно реализовать. Я также надеюсь, что вы понимаете, что структура вашей Active Directory, особенно учитывая структуру OU, является ключевым моментом. Когда вы рассматриваете свой проект Active Directory и OU, вам действительно нужно учитывать только две основные цели проекта:

- Делегация администрации

- Развертывание групповой политики

Помимо этих двух критериев дизайна, он обычно попадает в политическую сферу. Когда вы решаете, как вы хотите спроектировать свои OU для делегирования администрирования, вам сначала нужно сделать шаг назад и оценить, как вы «хотели бы» администрировать объекты в Active Directory. Вот несколько вопросов, которые необходимо задать администраторам и службе поддержки:

- Пользователи сосредоточены в одном месте или распределены по разным офисам?

- Есть ли администраторы/сотрудники службы поддержки только в штаб-квартире корпорации или в каждом офисе?

- Есть ли администраторы/сотрудники службы поддержки, которые контролируют только один или два отдела, или все администраторы контролируют все отделы?

- Одни администраторы/сотрудники службы поддержки управляют учетными записями пользователей, а другие – учетными записями компьютеров?

- Вы хотите, чтобы менеджеры отделов контролировали членство в своих группах вместо того, чтобы призывать вас управлять этими участниками группы?

- Вы хотите, чтобы менеджеры отделов контролировали сброс паролей для пользователей в своем отделе, вместо того, чтобы эти пользователи звонили вашим сотрудникам?

Основываясь на ответах на эти вопросы, вы можете приступить к разработке дизайна OU для делегирования администрирования. Между тем, вам также необходимо будет подумать о том, как будет развернута групповая политика. Могут быть некоторые области, в которых у вас может возникнуть конфликт между тем, как OU должны искать делегирование администрирования по сравнению с развертыванием групповой политики. В этих случаях вы должны склонить дизайн OU к делегированию администрирования, так как это не очень гибко. Групповая политика изначально является несколько гибкой с фильтрацией политик, но использование такого инструмента, как PolicyMaker, может даже сделать ваше развертывание групповой политики более гибким.

Резюме

Когда вы смотрите на то, как вы хотите администрировать объекты в вашей структуре Active Directory, вы захотите взглянуть на делегирование администрирования. Эта мощная функция позволяет разгрузить администрирование общих задач, которые должны выполняться владельцами контента, таких как сброс паролей и изменение членства в группах. Используя мастер управления делегированием, вы можете воспользоваться некоторыми из наиболее распространенных задач, предоставляемых вам корпорацией Майкрософт. Если вы хотите настроить свой список делегирования администрирования, вам нужно будет использовать параметр настройки, показанный на рис. 4. Независимо от выбранных вами параметров, вам нужно использовать делегирование администрирования в Active Directory, чтобы получить максимальную отдачу от затраченных средств. ваши инвестиции в Active Directory.