Внедрение безопасного удаленного доступа с помощью PPTP и Forefront Threat Management Gateway (TMG) 2010 (часть 2)

Введение

В прошлом месяце, в первой части этой серии, посвященной внедрению безопасного удаленного доступа с помощью PPTP и Forefront Threat Management Gateway (TMG) 2010, я подробно объяснил, как вы все еще можете использовать PPTP для удаленного доступа к VPN, но сделать это намного безопаснее, чем по умолчанию. конфигурация позволяет использовать протокол расширенной аутентификации (EAP) и сертификаты. Здесь, во второй части, я собираюсь продемонстрировать еще один способ обеспечить дополнительный уровень защиты для PPTP, настроив защищенный расширяемый протокол аутентификации (PEAP) с аутентификацией клиентского сертификата, а также интегрировав и применяя защиту доступа к сети (NAP) с карантином VPN-клиента.

Требования и предположения

Детали конфигурации, изложенные в этой статье, предполагают, что вы настроили брандмауэр TMG и клиент Windows 7, как показано в моей предыдущей статье. Кроме того, для реализации карантина NAP для клиентов, не прошедших проверку работоспособности, требуется сервер с установленной ролью Network Policy Server (NPS). Если у вас есть один брандмауэр TMG, можно использовать существующий NPS, установленный на сервере TMG. Однако, если у вас есть массив серверов TMG или вы хотите использовать NPS для других точек принудительного применения (DHCP, 802.1x и т. д.), рекомендуется настроить отдельный выделенный сервер, на котором работает NPS. Кроме того, конфигурация NAP, описанная в этой статье, относится только к этому сценарию развертывания, то есть к VPN удаленного доступа PPTP с использованием PEAP. Если вы хотите настроить NAP для базовых сценариев VPN, дополнительные сведения см. в этой статье. Наконец, подробное объяснение того, как настроить сервер NPS, выходит за рамки этой статьи. Более подробную информацию об этом можно найти здесь.

Конфигурация TMG

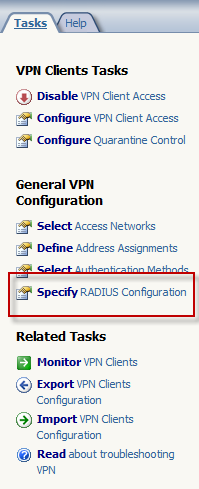

В консоли управления TMG выделите узел «Политика удаленного доступа (VPN)» в дереве навигации, затем нажмите «Указать конфигурацию RADIUS» на панели «Задачи».

фигура 1

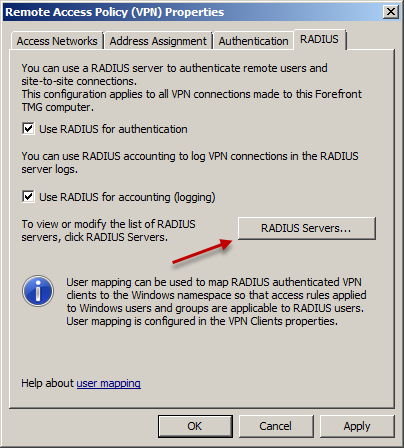

Выберите параметры «Использовать RADIUS для проверки подлинности» и «Использовать RADIUS для учета (ведения журнала)», а затем нажмите «Серверы RADIUS».

фигура 2

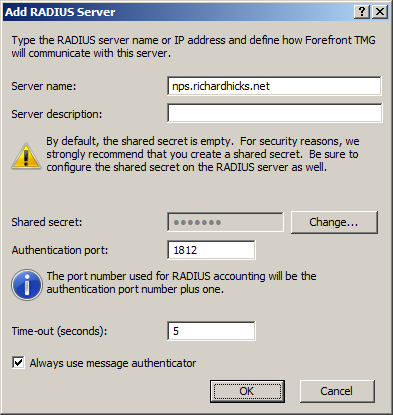

Нажмите «Добавить», затем введите имя хоста или IP-адрес сервера политики сети и, при необходимости, укажите описание. Нажмите кнопку «Изменить» и введите общий секрет, который будет использоваться с сервером NPS. Обязательно используйте длинный и сложный пароль для оптимальной безопасности. Оставьте параметры порта аутентификации и времени ожидания (в секундах) по умолчанию и выберите параметр Всегда использовать аутентификатор сообщений.

Рисунок 3

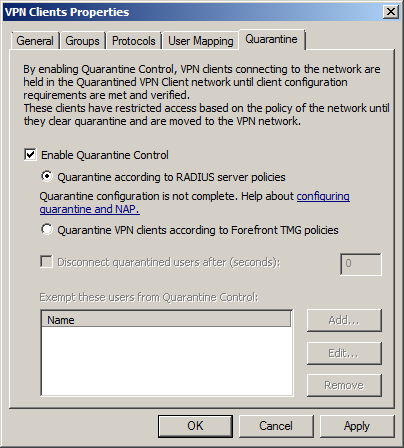

Затем на панели «Задачи» нажмите «Настроить доступ к VPN-клиенту» и выберите вкладку «Карантин». Выберите «Включить контроль карантина» и выберите вариант «Поместить в карантин» в соответствии с политиками сервера RADIUS. После завершения сохраните и примените конфигурацию.

Рисунок 4

Конфигурация NPS

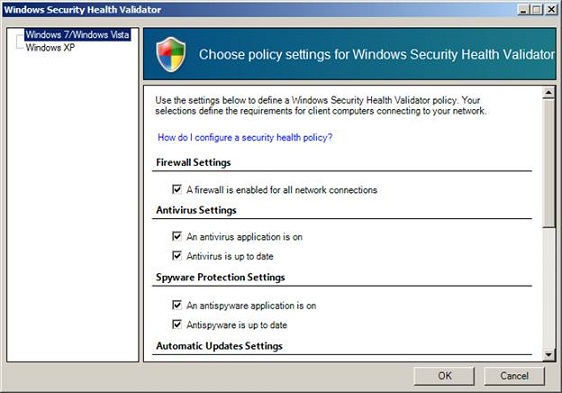

На сервере NPS откройте консоль управления Network Policy Server, выбрав Пуск | Административные инструменты | Сервер сетевой политики. В дереве навигации разверните узел Защита доступа к сети, затем Средства проверки работоспособности системы и Средство проверки работоспособности безопасности Windows. Выделите «Настройки», затем щелкните правой кнопкой мыши «Конфигурация по умолчанию» в центральном окне и выберите «Свойства». Выберите проверки работоспособности безопасности, которые вы хотите применить, и нажмите «ОК».

Рисунок 5

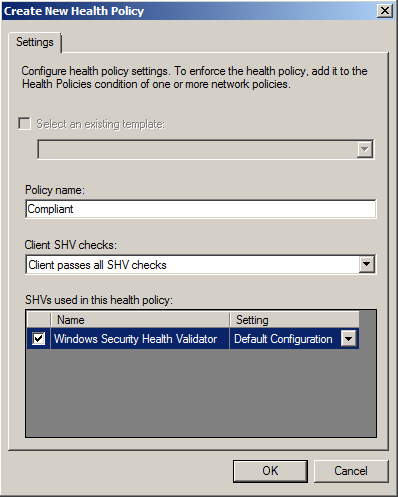

Затем разверните узел Политики в дереве навигации. Щелкните правой кнопкой мыши «Политики работоспособности» и выберите «Создать». Назовите первую новую политику здоровья Compliant. Укажите, что клиент прошел все проверки SHV, выберите средство проверки работоспособности Windows Security Health Validator и нажмите кнопку «ОК».

Рисунок 6

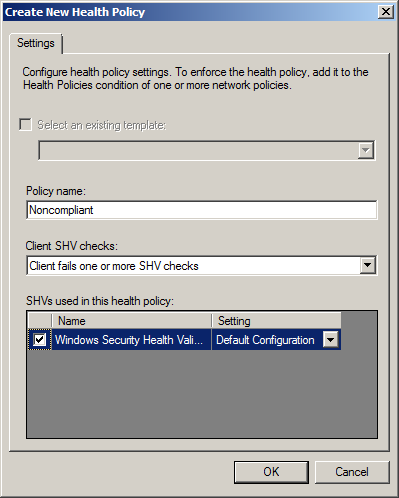

Повторите эти шаги и создайте новую политику работоспособности с именем Несоответствующая. Укажите, что клиент не прошел одну или несколько проверок SHV, выберите средство проверки работоспособности безопасности Windows и нажмите кнопку «ОК».

Рисунок 7

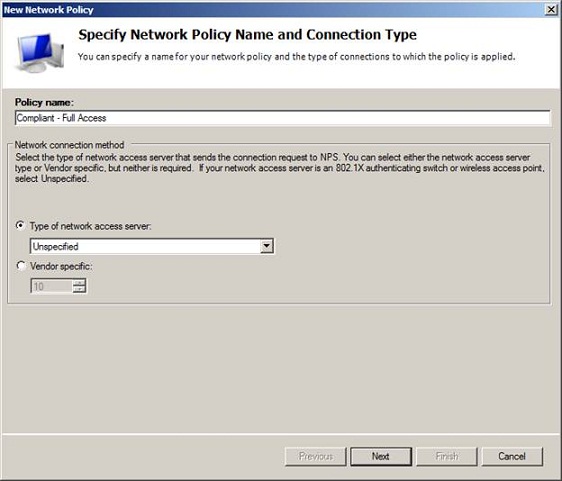

Щелкните правой кнопкой мыши узел «Сетевые политики» и выберите «Создать». Назовите политику Compliant — Full Access и нажмите Next.

Рисунок 8

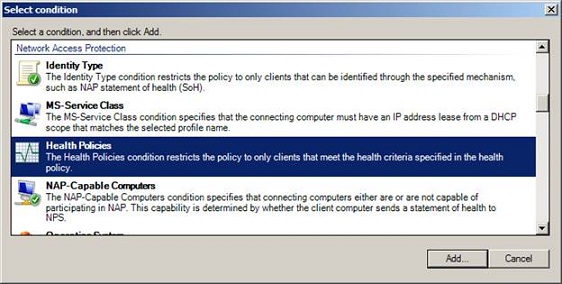

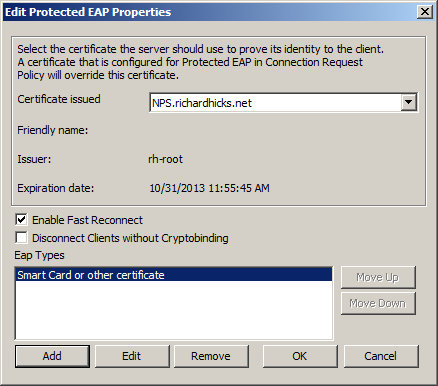

Нажмите «Добавить», затем выберите «Политики работоспособности» и нажмите «Добавить».

Рисунок 9

Выберите «Соответствует» и нажмите «ОК» и «Далее».

Рисунок 10

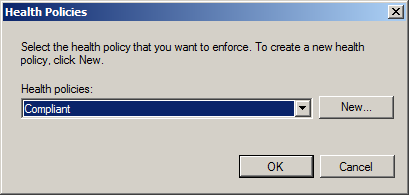

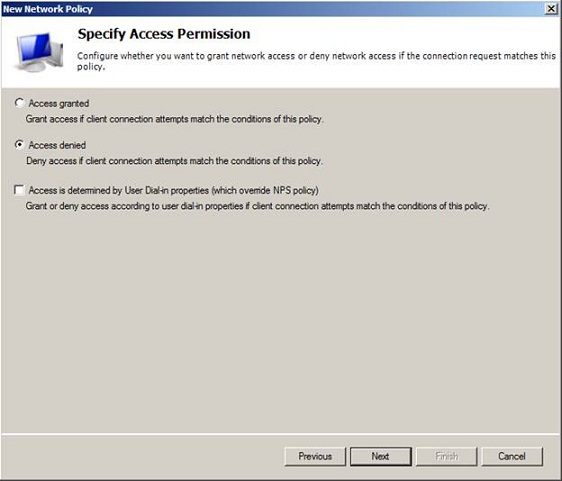

Выберите «Доступ предоставлен» и нажмите «Далее».

Рисунок 11

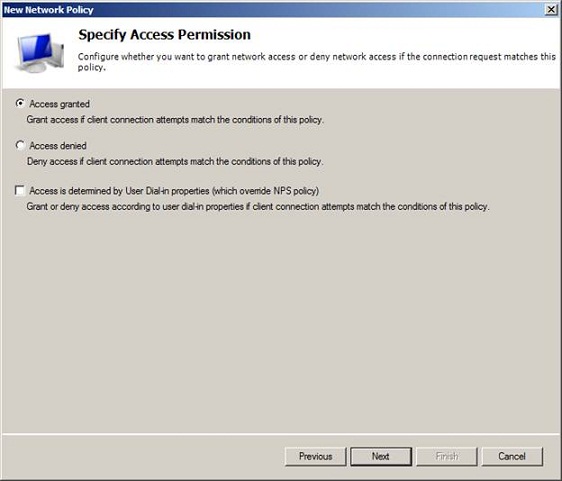

Нажмите «Добавить» и выберите «Microsoft: Protected EAP (PEAP)», затем нажмите «Изменить». В разделе «Типы EAP» удалите «Защищенный пароль» (EAP-MSCHAPv2), затем нажмите «Добавить» и выберите «Смарт-карта» или другой сертификат.

Рисунок 12

Нажмите «Далее» три раза, а затем нажмите «Готово». Повторите этот процесс, на этот раз назвав политику Noncompliant — No Access. Выберите «Несовместимо» для политики работоспособности и выберите «Отказано в доступе».

Рисунок 13

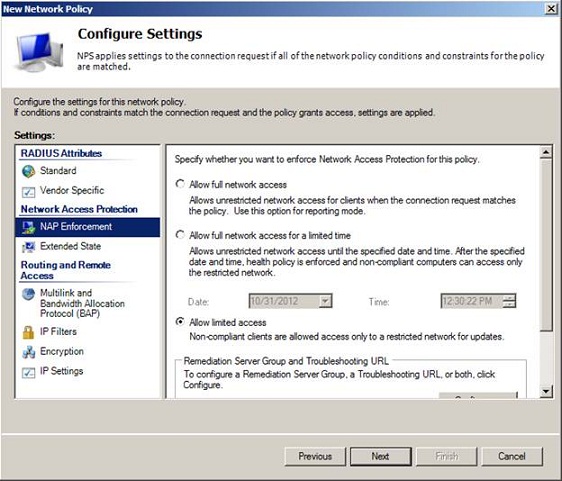

Снова нажмите «Добавить» и выберите «Microsoft: Protected EAP (PEAP)», затем нажмите «Изменить». В разделе «Типы EAP» удалите «Защищенный пароль» (EAP-MSCHAPv2), затем нажмите «Добавить» и выберите «Смарт-карта» или другой сертификат. Дважды нажмите «Далее», затем выделите «Применение NAP» и выберите «Разрешить ограниченный доступ».

Рисунок 14

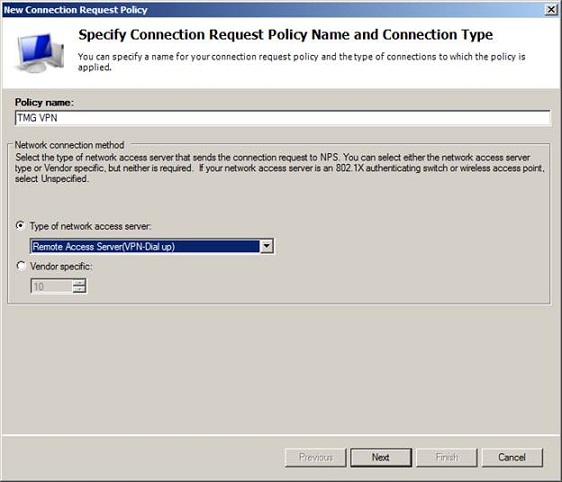

Нажмите «Далее», а затем «Готово». Затем щелкните правой кнопкой мыши «Политики запросов на подключение» и выберите «Создать». Назовите политику TMG VPN и выберите Сервер удаленного доступа (VPN-Dial-up) в качестве Типа сервера доступа к сети.

Рисунок 15

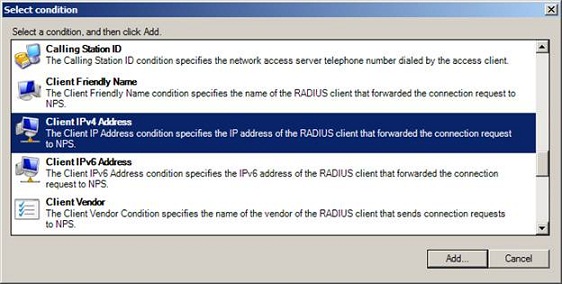

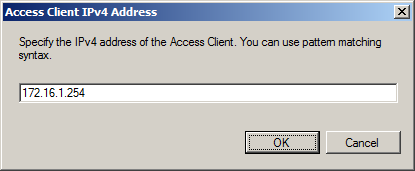

Нажмите «Добавить», затем выделите «IPv4-адрес клиента» и нажмите «Добавить».

Рисунок 16

Введите IP-адрес вашего сервера TMG и нажмите «ОК».

Рисунок 17

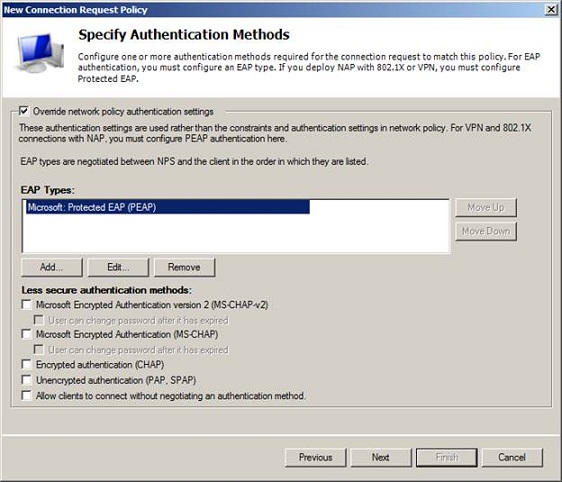

Дважды нажмите «Далее», а затем выберите параметр «Переопределить параметры проверки подлинности сетевой политики ». Нажмите «Добавить» и выберите «Microsoft: Protected EAP (PEAP)», затем нажмите «Изменить». В разделе «Типы EAP» удалите «Защищенный пароль» (EAP-MSCHAPv2), затем нажмите «Добавить» и выберите «Смарт-карта» или другой сертификат. Нажмите «Далее» и «Готово».

Рисунок 18

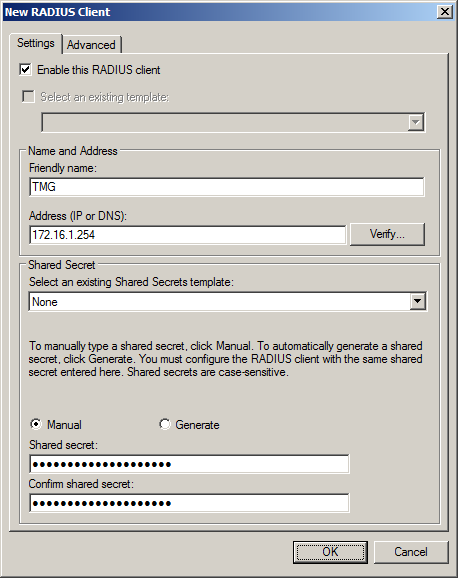

Наконец, разверните Клиенты и серверы RADIUS в дереве навигации, затем щелкните правой кнопкой мыши Клиенты RADIUS и выберите Создать. Дайте клиенту имя и укажите имя хоста или IP-адрес сервера TMG и введите тот же общий секрет в конфигурации для сервера RADIUS в консоли управления TMG.

Рисунок 19

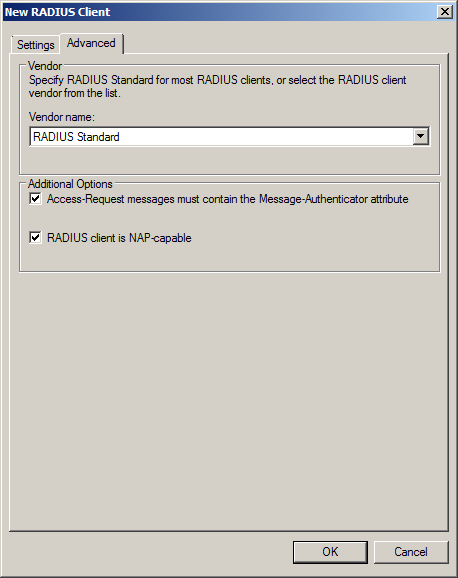

Перейдите на вкладку «Дополнительно» и выберите параметры. Сообщения Access-Request должны содержать атрибут Message-Authenticator, а клиент RADIUS должен поддерживать NAP.

Рисунок 20

Конфигурация клиента

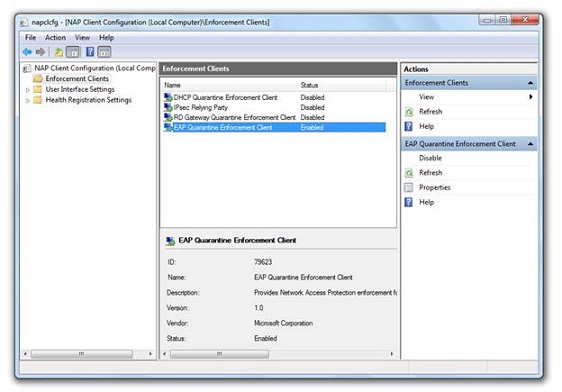

В клиенте Windows 7 перейдите в меню Пуск | Запустите (или Winkey + R) и введите napclcfg.msc и нажмите Enter. Выделите узел Enforcement Clients в дереве навигации, затем щелкните правой кнопкой мыши EAP Quarantine Enforcmenet Client в центральном окне и выберите Enable.

Рисунок 21

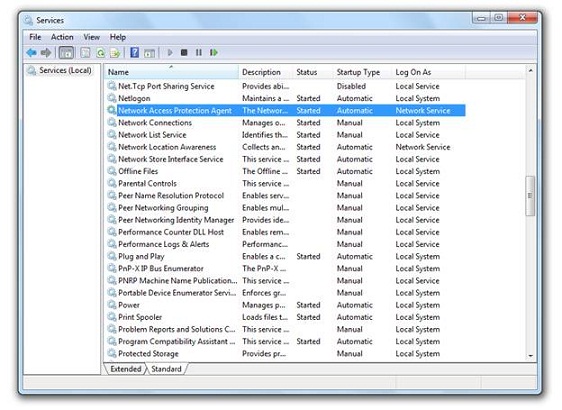

Затем откройте консоль «Службы» и измените тип запуска для агента защиты доступа к сети на «Автоматически», а затем запустите службу.

Рисунок 22

Это также можно настроить в командной строке с повышенными привилегиями, введя следующую команду:

sc config napagent start= auto && sc start napagent

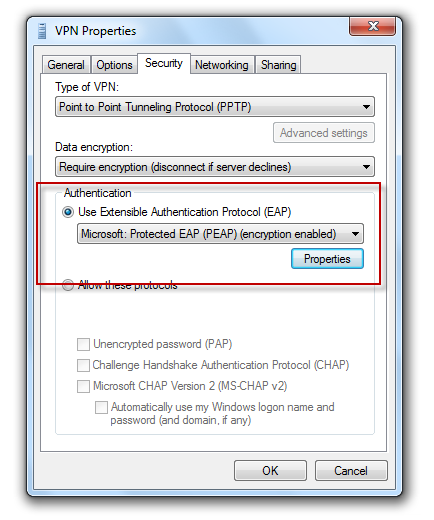

Щелкните правой кнопкой мыши VPN-подключение и выберите «Свойства». Выберите вкладку «Безопасность» и измените параметр «Использовать расширяемый протокол аутентификации (EAP)» на «Microsoft: защищенный EAP (PEAP) (шифрование включено)», а затем нажмите «Свойства».

Рисунок 23

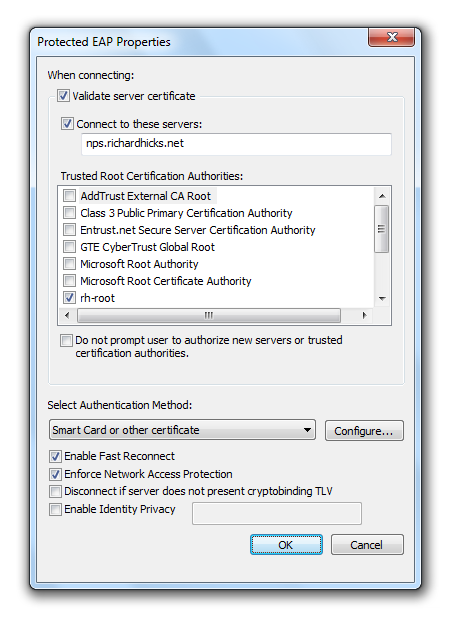

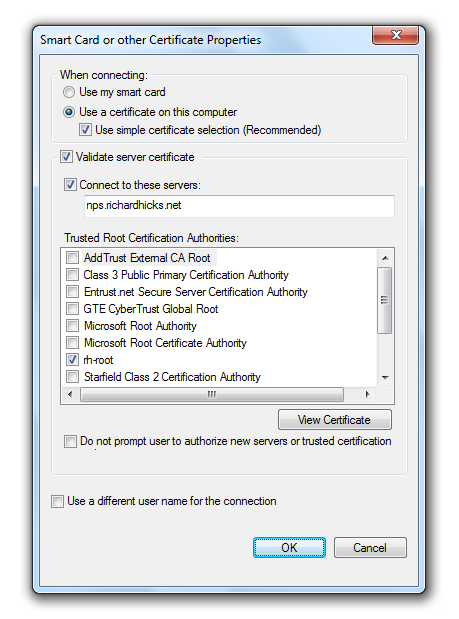

Выберите параметры Проверить сертификат сервера и Подключиться к этим серверам:. Здесь введите имя сервера NPS, на использование которого настроен TMG, и выберите соответствующие доверенные корневые центры сертификации для вашей организации. Выберите параметр Принудительно применять защиту доступа к сети, а в качестве метода аутентификации выберите Смарт-карту или другой сертификат из раскрывающегося списка и выберите Настроить.

Рисунок 24

Выберите вариант Использовать сертификат на этом компьютере и Использовать простой выбор сертификата (рекомендуется). Также выберите Проверить сертификат сервера. Введите имя хоста NPS-сервера, на использование которого настроен TMG, и выберите соответствующие доверенные корневые центры сертификации для вашей организации.

Рисунок 25

Тестирование

При тестировании этого VPN-подключения вас не должны запрашивать учетные данные, поскольку мы настроили аутентификацию PEAP для использования сертификата, выданного пользователю. Пока все требования безопасности соблюдены, мы сможем успешно установить VPN-подключение. Чтобы убедиться в этом, временно отключите брандмауэр Windows и попытайтесь установить VPN-подключение. Если NAP настроен правильно и работает правильно, нам должно быть отказано в доступе и представлено сообщение о том, что наше соединение было предотвращено из-за политики, настроенной на сервере RAS/VPN.

Резюме

Хотя протокол PPTP имеет свои проблемы и ограничения с точки зрения безопасности, его широкое распространение означает, что администраторам брандмауэра Forefront TMG может потребоваться его поддержка для удаленного доступа к VPN-подключению в течение достаточно долгого времени. Ключом к безопасной поддержке PPTP является защита обмена учетными данными в процессе аутентификации. В первой части этой серии я продемонстрировал, как это сделать с помощью расширяемого протокола аутентификации (EAP) с сертификатами. В этой последующей статье я описал, как использовать защищенный расширяемый протокол аутентификации (PEAP) с сертификатами и защиту доступа к сети (NAP) с карантином клиента в Forefront TMG для дальнейшего повышения общей безопасности решения. Интеграция NAP предоставляет администратору безопасности мощный инструмент, который можно использовать для обеспечения соблюдения корпоративной политики безопасности удаленного доступа путем ограничения или отказа в доступе для пользователей VPN на основе их текущей конфигурации безопасности. Если вы вынуждены обеспечивать постоянную поддержку пользователей удаленного доступа PPTP VPN, рассмотрите возможность использования EAP или PEAP с сертификатами, чтобы обеспечить максимально возможный уровень защиты для ваших пользователей удаленного доступа.

разделу Реализация безопасного удаленного доступа с помощью PPTP и Forefront Threat Management Gateway (TMG) 2010 (часть 1)