Включить единый вход (SSO) для служб терминалов Windows Server 2008

Введение

Для повышения безопасности в среде служб терминалов следует рассмотреть возможность использования технологии единого входа (SSO). Из-за сложности ИТ-систем и сетевых сред многие компании страдают от поддержки нескольких методов аутентификации в нескольких (а иногда и несовместимых) системах. Распределенные среды создают множество проблем. Поскольку распределенные среды подразумевают независимые домены безопасности, важно рассматривать SSO как способ создания единого домена безопасности (с добавлением всех дополнительных доменов) для простоты доступа и управляемости. Цель состоит в том, чтобы создать видимость централизованной системы, если вы не можете создать отдельный экземпляр. Многим пользователям обычно приходится входить в несколько систем, тогда как им нужно было бы войти только один раз с одним набором учетных данных с использованием единого входа. SSO помогает решить эти проблемы.

Что такое ССО? SSO определяется как процесс или решение, которое создаст единую «аутентификацию» пользователя, действительную для всех других участвующих систем. SSO позволит пользователю пройти аутентификацию и авторизоваться, чтобы разрешить или получить доступ ко всем компьютерам и / или системам, к которым у него есть разрешение на доступ, без необходимости вводить несколько паролей. Единственным основным недостатком этой схемы является то, что при использовании технологии SSO, хотя вы создаете архитектуру, которая является «удобной для пользователя», проблема, с которой вы можете столкнуться, заключается в том, что все пользователи, хосты и приложения должны «доверять» одному и тому же механизму аутентификации. Если этот механизм аутентификации безопасен и вы правильно его тестируете, то у вас не должно возникнуть никаких проблем с использованием технологии SSO.

При работе со службами терминалов SSO может быть очень желательным, чтобы помочь пользователям, пытающимся подключиться к системе и входить в систему каждый раз, когда они пытаются подключиться к системе, требующей проверки подлинности. В Windows Server 2008 SSO можно очень легко реализовать с ролью служб терминалов.

Использование SSO со службами терминалов

Единый вход (SSO) — это метод проверки подлинности, который позволяет пользователям с учетной записью домена войти в систему один раз. Они делают это, используя предварительно установленные учетные данные (пароль или смарт-карту) для доступа к системам без многократного запроса учетных данных. Чтобы реализовать функцию единого входа в службы терминалов, убедитесь, что вы соответствуете (а для производственных систем — превышаете) минимальным требованиям. Основные требования, необходимые для реализации SSO:

- Вы можете использовать единый вход только для удаленных подключений с компьютера под управлением Windows Vista или Windows Server 2008 к терминальному серверу Windows Server 2008.

- Необходимо убедиться, что учетные записи пользователей, используемые для входа на сервер терминалов, имеют соответствующие права для входа как на сервер терминалов, так и на клиентский компьютер с Windows Vista/2008.

- Ваш клиентский компьютер и сервер терминалов должны быть присоединены к домену. В этом примере в этой статье мы используем домен TESTDOM.

Понимание того, каковы основные требования, более конкретные требования для настройки единого входа, выглядит следующим образом:

Серверы:

- Сервер терминалов Windows Server 2008 с включенной ролью сервера служб терминалов и ролью сервера лицензирования служб терминалов

- Контроллер домена Windows Server 2008 (Active Directory)

- Правильные требования к оборудованию

Примечание:

Хотя вы можете сделать контроллер домена сервером терминалов, рекомендуется разделить роли и использовать отдельные серверы в зависимости от ожидаемой нагрузки. Очевидно, что всякий раз, внедряя производственную систему, вы захотите убедиться, что знаете, каково ваше приложение/потоки трафика и какую нагрузку ваши пользователи и приложение оказывают на вашу сеть, а также на отдельные серверы, подключенные к ней.

Клиенты:

- Windows Vista (или Windows Server 2008, используемая в качестве клиентской системы)

- Клиент удаленного рабочего стола (RDC) с поддержкой проверки подлинности на уровне сети (NLA). Поддержка NLA доступна только в RDC 6.0 и в Vista или 2008.

- Надлежащие требования к оборудованию (превышение по мере необходимости)

Схема испытательной лаборатории, используемой для имитации этого упражнения, показана на рисунке 1.

Рисунок 1: Лаборатория тестирования сервера терминалов

Чтобы настроить рекомендуемые параметры для вашего терминального сервера, выполните следующие действия:

- Настройте аутентификацию на сервере терминалов, это можно сделать с помощью AD или локально на сервере, к которому вы хотите получить доступ.

- Настройте компьютер под управлением Windows Vista, чтобы разрешить использование учетных данных по умолчанию для входа на указанные серверы терминалов в вашей сети.

- Вам нужны административные привилегии на сервере терминалов, который вы настраиваете.

Теперь, когда вы знаете, что вам нужно, давайте начнем настройку единого входа с помощью служб терминалов Windows Server 2008.

Настройка аутентификации на сервере терминалов

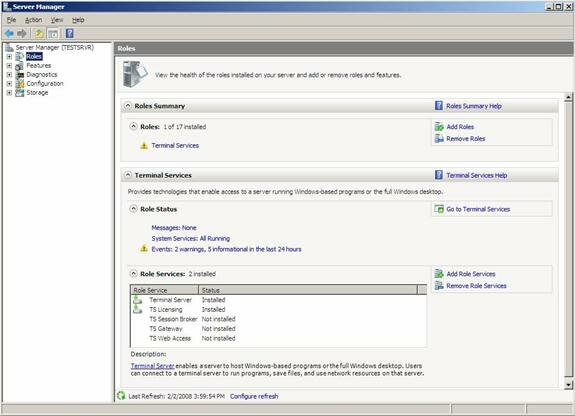

Во-первых, убедитесь, что у вас есть работающий сервер терминалов. Проверьте Диспетчер серверов, как показано на рис. 2, чтобы убедиться, что у вас установлены и работают правильные роли служб терминалов. Помните, что вам потребуется (как минимум) установить роль служб терминалов и роль сервера лицензирования и подготовить их к настройке единого входа.

Рисунок 2: Просмотр диспетчера серверов

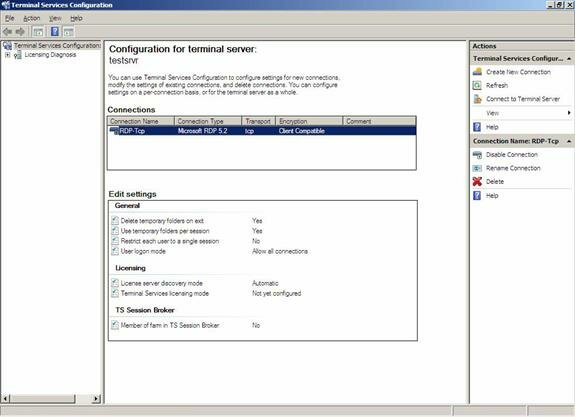

Далее мы настроим единый вход (SSO) на сервере терминалов, открыв «Конфигурация служб терминалов». Перейдите в «Пуск» => «Администрирование» => «Службы терминалов», а затем нажмите «Конфигурация служб терминалов ».

Открыв консоль настройки служб терминалов, найдите панель «Подключения». Как минимум, у вас должно быть установлено соединение по умолчанию, которое должно быть RDP-Tcp. Чтобы настроить это (или любое другое подключение), щелкните правой кнопкой мыши соответствующее подключение и выберите пункт «Свойства», как показано на рис. 3.

Рисунок 3: Просмотр подключения

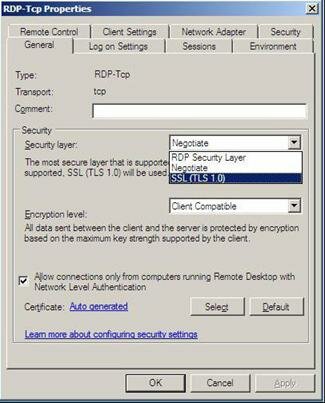

Открыв диалоговое окно «Свойства» на вкладке «Общие», как показано на рис. 4, вы можете убедиться, что для параметра «Уровень безопасности» установлено значение «Переговоры» или «SSL» (TLS 1.0). Согласование позволит системе «договариваться» с клиентом о том, какой тип уровня безопасности необходим.

Рисунок 4: Настройка уровня безопасности

На рис. 5 показано, как настроить различные уровни безопасности, включая RDP, SSL или Negotiate.

Рисунок 5: Настройка уровня безопасности для RDP, SSL или Negotiate

Закончив выбор уровня безопасности, щелкните вкладку «Параметры входа», как показано на рисунке 6.

Рисунок 6: Настройка параметров входа в систему

На вкладке «Настройки входа» убедитесь, что флажок «Всегда запрашивать пароль» не установлен или не установлен, а затем нажмите «ОК», чтобы закрыть диалоговое окно «Свойства RDP-Tcp».

Теперь вы настроили аутентификацию, теперь мы настроим использование учетных данных по умолчанию для использования с SSO.

Разрешить использование учетных данных по умолчанию для единого входа (SSO)

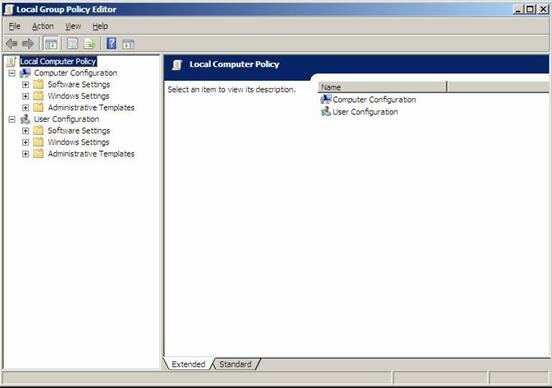

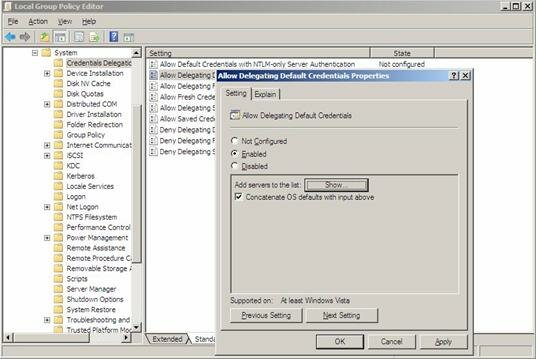

Теперь, когда мы настроили аутентификацию, нам нужно завершить процесс. Для этого нужно зайти в клиентскую систему (Vista или 2008) и настроить Редактор локальной групповой политики. На клиентском компьютере откройте редактор локальной групповой политики. Чтобы открыть редактор локальной групповой политики, перейдите в меню «Пуск» и в поле «Начать поиск» введите gpedit.msc и нажмите клавишу ВВОД. Это запустит редактор локальной групповой политики в консоли управления Microsoft (MMC), как показано на рисунке 7.

Рисунок 7: Настройка редактора локальной групповой политики (gpedit.msc)

В редакторе посмотрите на левую панель и разверните «Конфигурация компьютера» => «Административные шаблоны» => «Система» => и нажмите «Делегирование учетных данных». Дважды щелкните параметр «Делегирование учетных данных по умолчанию», чтобы открыть его, как показано на рисунке 8.

Рисунок 8: Настройка параметров учетных данных по умолчанию

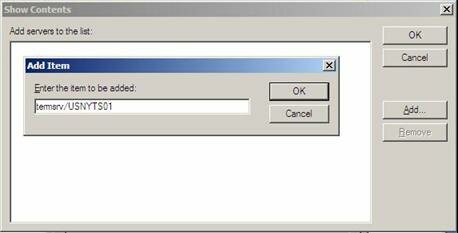

Затем в диалоговом окне «Свойства» на вкладке «Настройка» выберите «Включено», а затем выберите «Показать». В диалоговом окне «Показать содержимое» нажмите «Добавить», чтобы добавить серверы в список, как показано на рис. 9. В диалоговом окне «Добавить элемент» введите префикс termsrv/, за которым следует имя терминального сервера, к которому вы также будете подключаться. В этом примере мы бы указали это как:

условияrv/USNYTS01

Рисунок 9: Добавление сервера в список

Добавив имя сервера, нажмите OK, чтобы закрыть диалоговое окно Добавить элемент. Нажмите OK несколько раз, пока не вернетесь в редактор локальной групповой политики и не закроете MMC.

Теперь вы должны быть полностью готовы к использованию SSO со службами терминалов Windows Server 2008 и 2008.

Резюме

В этой статье мы рассмотрели основные концепции технологии единого входа (SSO), способы ее использования со службами терминалов Windows Server 2008 и способы настройки клиентов на базе Vista или 2008.

Ссылки

- Общие сведения о системе единого входа (MS MSDN)

- Получить (скачать) RDC

- Как использовать РДЦ

- Службы терминалов Технического центра Windows Server 2008

- Учетные записи и членство в группах