Виртуализация Cisco ESA для повышения производительности и снижения затрат на поддержку

Защита критически важных для бизнеса служб, таких как электронная почта, необходима на «диком-диком западе» современной глобальной онлайн-среды. Каждый день корпорации и их клиенты обмениваются более чем 100 миллиардами сообщений электронной почты, поэтому инвестиции в безопасность электронной почты являются обязательными, если вы хотите, чтобы ваш бизнес выжил.

Cisco является одним из популярных поставщиков решений в этой области со своими устройствами безопасности электронной почты (ESA) Cisco C-Series, и у вас есть возможность запускать их как физические или виртуальные устройства в зависимости от инфраструктуры и потребностей вашей организации. Одним из системных администраторов, выбравших виртуальный путь, является Эндрю Перчалук, старший системный администратор Университета Манитобы в Виннипеге, Канада, который перевел физические устройства своей организации на виртуальные.

Я попросил Эндрю рассказать ему о причинах этого и о том, как он выполнил миграцию, чтобы наши читатели TechGenix, столкнувшиеся с аналогичными проблемами, могли извлечь уроки из его опыта и идей. Если вы хотите связаться с Эндрю или узнать о нем больше, вы можете посмотреть его профиль в LinkedIn или подписаться на него в Twitter.

Оценка преимуществ миграции

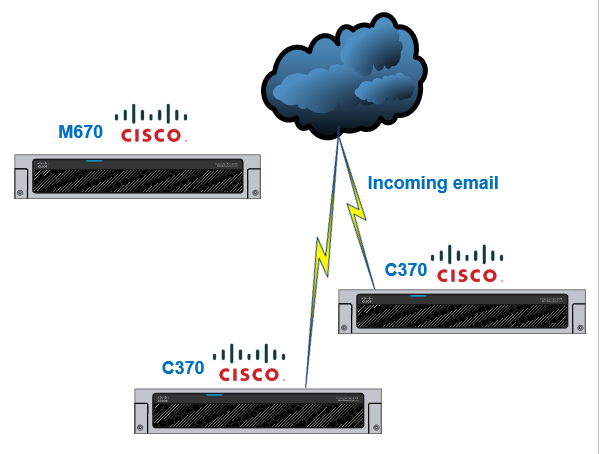

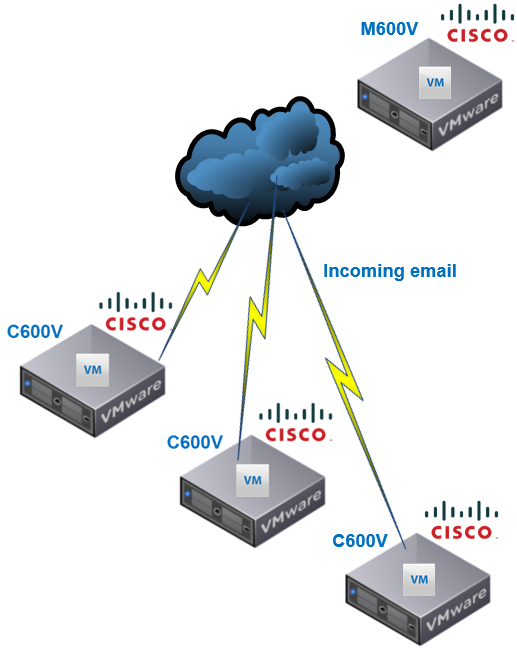

Недавно я завершил миграцию наших устройств Cisco Email Security с физических серверов на виртуальные устройства (работающие на VMWare). В нашей среде мы перешли от 2 C370 (ESA) плюс 1 M670 (управление) к 3 C600V (ESA) и 1 M600V (управление). Я решил пойти по виртуальному маршруту по ряду причин:

- Более высокая производительность. Физические устройства C370 (8 ядер ЦП, 8 ГБ памяти) могли обрабатывать 3–5 входящих сообщений в секунду, а виртуальные устройства C600V (8 ядер ЦП, 8 ГБ памяти) могли обрабатывать 12–15 входящих сообщений в секунду.

- Жизнеспособность обновления: аппаратное ограничение не позволяло мне выполнить обновление до более новой версии ОС Cisco Async, которая будет предлагать лучший набор функций и более эффективную обработку входящего спама и вредоносной электронной почты.

- Более низкие расходы на поддержку: Cisco взимает с вас ежегодную плату за поддержку физического оборудования, но с виртуальными устройствами вам нужно оплачивать только расходы на лицензирование (которое вы также должны были платить за оборудование), и дополнительная плата за запуск виртуальных устройств не взимается..

- Аппаратное обеспечение с истекшим сроком службы. У устройств C370, которые мы использовали, закончился срок службы, и после следующего года покупка поддержки для них будет невозможна. С виртуальными устройствами больше не существует зависимости, потому что вы абстрагируете аппаратный уровень.

На первой диаграмме показана конфигурация до миграции:

На второй диаграмме показана конфигурация после миграции:

Соображения перед миграцией

Ознакомьтесь с вариантами виртуальных устройств Cisco и выберите подходящий для вашего почтового потока. Устройства требуют, чтобы вы зарезервировали ЦП и память, назначенные им:

Если в вашей среде их несколько, я настоятельно рекомендую настроить кластеризацию. Это не так сложно сделать, и это сэкономит вам немало времени в будущем. При включенной кластеризации Cisco вам нужно только внести изменения (например, фильтры контента, почтовые политики и т. д.) в одно устройство, и они реплицируются на все устройства в кластере. Дополнительные сведения о кластеризации см. в этой статье. Вам также потребуется обратиться в службу поддержки Cisco, чтобы перевыпустить ваши лицензии ESA и Management, чтобы вы могли лицензировать настроенные вами виртуальные ESA. Вы можете получить доступ к порталу лицензий Cisco отсюда.

Я также рекомендую повторно использовать существующие IP-адреса и FQDN (полное доменное имя) из ваших физических систем ESA и Management. Если вы сделаете это, вы сэкономите много времени с помощью:

- Правила брандмауэра, которые не нужно будет настраивать

- Записи MX и SPF, которые не нужно обновлять

- SSL-сертификаты, которые не нужно обновлять

- URL-адреса веб-сайтов администрирования и управления, которые не нужно изменять или сообщать

- Никаких изменений в SMTP не потребуется

- Никаких изменений в смарт-хостах Exchange не требуется.

Примечание. Будьте осторожны при использовании Chrome для администрирования графического интерфейса пользователя ESA, так как могут возникнуть проблемы.

Подготовка к миграции

Первое, что вам нужно сделать, это загрузить виртуальное программное обеспечение ESA, которое вы будете использовать, с веб-сайта Cisco, а затем создать виртуальную машину, импортировав ее в среду VMWare или Hyper-V. Убедитесь, что сетевые интерфейсы виртуальной машины размещены в правильных виртуальных сетях, соответствующих физическим интерфейсам ESA:

Я рекомендую повторно использовать IP-адрес и полное доменное имя вашего физического ESA, однако убедитесь, что у вас есть временный IP-адрес, который можно использовать для установки (повторное использование IP-адреса и полного доменного имени не произойдет до момента переключения).

Включите виртуальный ESA, а затем перейдите в консоль и войдите в систему по умолчанию: user=admin, password=ironman. Вы начнете с добавления и настройки сети управления. Обратите внимание, что имена сетей, которые вы настраиваете, должны совпадать с теми, которые они имеют на физическом ESA, через который вы будете работать. Действуйте следующим образом:

- В консоли (используйте Putty или предпочтительное приложение для подключения) введите

[code gutter="0"]интерфейсная конфигурация[/code]

- Следуйте инструкциям по настройке интерфейса управления.

- Здесь вы введете свой временный IP-адрес.

- После завершения настройки управления выполните команду

[код желоба = ”0″]setgateway[/код]

и настройте шлюз по умолчанию.

- После завершения введите

[code gutter="0″]зафиксировать[/code]

чтобы активировать изменения.

Добавьте лицензию в виртуальный ESA, выполнив следующие действия:

- Перед этим выделите все в новом XML-файле лицензии, который вы получили от Cisco, и выберите «Копировать».

- В консоли (используйте Putty или предпочтительное приложение для подключения) введите

[code gutter="0"]loadlicense[/code]

- Вы получите предупреждение. Введите «да».

- Выберите № 1.

- Щелкните правой кнопкой мыши в Putty, чтобы вставить скопированную лицензию.

- Нажмите Enter, чтобы перейти на новую строку в конце файла.

- Нажмите CTRL-D.

Я заметил, что виртуальные устройства после начальной настройки не могут загружать обновления. Убедитесь, что ваши устройства получают обновления. Если нет, выполните следующие шаги, чтобы обновить URL-адрес динамического хоста:

- Из CLI типа Virtual ESA

[код желоба = ”0″]updateconfig[/код]

затем подкоманда

[код желоба = ”0″]динамический хост[/код]

- Введите новое имя хоста манифеста: порт и измените его на

[code gutter=”0″]update-manifests.sco.cisco.com:443[/code]

- Зафиксируйте свои изменения.

Выполните те же действия для устройства виртуального управления, чтобы подготовить его.

Миграция ESA

Теперь вы готовы перенести свои физические ESA на виртуальные. Если применимо, удалите физический ESA из кластера. Тип CLI

[код желоба = ”0″]clusterconfig[/code]

тогда

[code gutter="0"]removemachine[/code]

В графическом интерфейсе физического ESA перейдите в «Администрирование системы» -> «Файл конфигурации», сохраните файл конфигурации на локальном рабочем столе и снимите флажок «Маска пароля». Просмотрите и при необходимости отредактируйте файл конфигурации, чтобы убедиться, что интерфейсы совпадают. Используйте Notepad++ и сравните конфигурацию физического ESA с конфигурацией виртуального ESA. Как правило, вам может потребоваться удалить любые дополнительные сетевые интерфейсы из файла конфигурации физического ESA, поскольку они могут иметь больше сетевых карт, чем виртуальный ESA.

В этот момент выключите физический ESA. Загрузите конфигурацию из физического ESA в виртуальную систему администрирования ESA –> Файл конфигурации –> Загрузить файл конфигурации с локального компьютера, зафиксируйте изменения и просмотрите. Если вы используете кластеризацию, подключитесь к виртуальному ESA по SSH и введите

[код желоба = ”0″]clusterconfig[/code]

–> присоединиться к существующему кластеру –> ввести IP-адрес существующего члена –> следовать инструкциям. Просмотрите конфигурацию виртуального ESA и убедитесь, что она получает обновления. Протестируйте поток почты и убедитесь, что система управления (если вы используете устройство управления) получает журналы почты.

Повторите все вышеперечисленные шаги с любыми дополнительными переносимыми физическими ESA.

Миграция SMA

Теперь можно перенести SMA устройства управления. Начните с того, что убедитесь, что M600V (или выбранная вами модель) находится в сети с другим IP-адресом, чем физический M670. Убедитесь, что M600V имеет ту же версию, что и физический M670.

Следующий шаг необязателен, но я рекомендую его: запустите

[code gutter="0"]backupconfig[/code]

на физическом M670. Это скопирует все с M670 на M600V, включая данные отслеживания, отчетов и карантина. Это может занять несколько часов в зависимости от объема данных.

Теперь из графического интерфейса физического SMA перейдите в «Администрирование системы» -> «Файл конфигурации», сохраните файл конфигурации на локальном рабочем столе и снимите флажок «Маска пароля». Просмотрите и при необходимости отредактируйте файл конфигурации, чтобы убедиться, что интерфейсы совпадают. Используйте NotePad++ и сравните конфигурацию физического ESA с конфигурацией виртуального ESA. Как правило, вам может потребоваться удалить любые дополнительные сетевые интерфейсы из файла конфигурации физического ESA, поскольку они могут иметь больше сетевых адаптеров, чем виртуальный ESA.

В этот момент выключите физический SMA. Загрузите конфигурацию с физического SMA в виртуальную SMA System Administration -> Configuration File -> Load Configuration File с локального компьютера. Обратите внимание, что если у вас возникнут какие-либо проблемы, вам, возможно, придется связаться с Cisco, чтобы помочь с импортом, поскольку перед импортом могут потребоваться некоторые изменения в файле конфигурации.

Теперь зафиксируйте изменения и проверьте, что ваш виртуальный SMA теперь имеет все данные из физического SMA. На этом этапе дважды проверьте, правильно ли устройства ESA передают отчеты вашему виртуальному SMA. Если нет, зайдите и перенастройте их:

Дополнительная информация

Ниже приведены некоторые документы службы поддержки Cisco, которые могут оказаться полезными для справочных целей.

- http://www.cisco.com/c/dam/en/us/td/docs/security/content_security/virtual_appliances/Cisco_Content_Security_Virtual_Appliance_Install_Guide.pdf

- http://www.cisco.com/c/en/us/support/docs/security/email-security-appliance/118065-maintainandoperate-esa-00.html

- http://www.cisco.com/c/en/us/support/docs/security/content-security-management-appliance/118459-technote-sma-oo.html

- http://www.cisco.com/c/en/us/support/docs/security/content-security-management-appliance/118441-technote-sma-00.html

Bing Images. Лицензия = все Creative Commons