Управление привилегиями учетных записей администраторов

Сегодня в вашей сети существуют сотни и, возможно, тысячи учетных записей администраторов. Есть ли у вас контроль над этими учетными записями и что они могут делать и получать доступ?

Зачем контролировать учетные записи администратора?

Если вы похожи на большинство администраторов сетей Windows, ваше основное внимание направлено на предприятие Active Directory. Со всеми проблемами безопасности, связанными с контроллерами домена, серверами, службами, приложениями и подключением к Интернету, у вас остается мало времени, чтобы убедиться, что учетные записи администратора на вашем предприятии правильно контролируются.

Причина, по которой эти учетные записи должны контролироваться, многогранна. Во-первых, в средней и крупной сети потенциально могут быть тысячи таких учетных записей, поэтому у этих учетных записей есть множество возможностей выйти из-под контроля. Во-вторых, большинство компаний разрешают «обычным пользователям» доступ к локальной учетной записи администратора, что является прямым путем к катастрофе. В-третьих, исходную учетную запись администратора следует использовать с осторожностью, поэтому ограничение привилегий является отличной мерой.

Сколько у вас учетных записей администраторов?

Чтобы определить ответ на этот вопрос, вам нужно сделать некоторое шифрование (как сказал бы Джетро Бодин). Поскольку каждый настольный компьютер с Windows имеет локальную учетную запись администратора, мы можем начать здесь. Эти компьютеры включают Windows NT, 2000, XP и Vista. Обязательно включите все клиентские компьютеры, которые используются «администраторами», разработчиками, руководителями и даже в серверной комнате в качестве служебных или прикладных устройств. Если у вас есть киоски, лабораторные компьютеры, централизованные рабочие станции и т. д., их также необходимо включить. Не учитывайте здесь учетные записи пользователей, так как количество устройств может не совпадать с числом пользователей.

Теперь вам нужно рассмотреть количество серверов, которые у вас есть. Здесь пока не включайте контроллеры домена. Что касается ваших серверов, вам необходимо рассмотреть серверы, выполняющие следующие задачи: хранение данных, печать, приложения, хостинг услуг, бэк-офис, почта, факс и т. д. Каждое из этих устройств имеет локальный SAM и, следовательно, будет иметь локальную учетную запись администратора.. Эта учетная запись может использоваться не очень часто, но это может быть еще большей причиной для контроля привилегий.

Наконец, вам нужно рассмотреть ваши контроллеры домена. Здесь у вас будет одна важная учетная запись администратора, которая управляет Active Directory. Эта учетная запись администратора не только управляет Active Directory, но и является корневым доменом, а также администратором предприятия. Если у вас более одного домена, у вас будет одна из этих ключевых учетных записей администратора для каждого домена. Последующие учетные записи администратора контролируют только власть над доменом, в котором они расположены, но по-прежнему являются очень мощными учетными записями.

Ограничение прав входа в систему

Вы мало что можете сделать, чтобы физически ограничить привилегии входа в систему для этих учетных записей администратора. Однако эти учетные записи не следует использовать на регулярной, ежедневной основе. Поэтому необходимо принять некоторые меры для ограничения использования. Очевидным выбором является ограничение того, какие пользователи знают пароли для этих учетных записей. Для учетных записей администратора, связанных с Active Directory, рекомендуется иметь процесс применения пароля, при котором ни один пользователь не знает всего пароля. Это легко сделать, если два разных администратора введут часть пароля, а затем задокументируют эту часть. Если учетная запись когда-либо понадобится, можно получить обе задокументированные части пароля. Другой вариант — использовать программу автоматической генерации паролей, которая может создать сложный пароль.

Ограничение доступа локального администратора

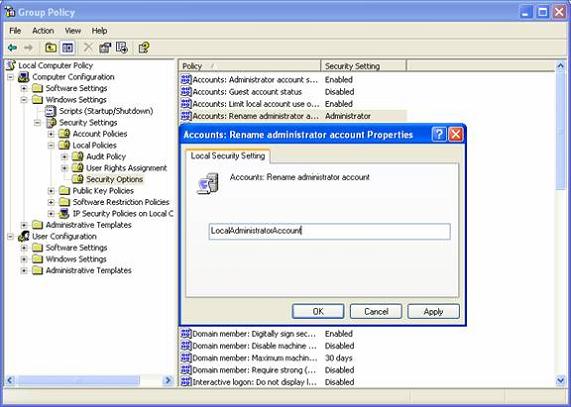

Независимо от того, разрешаете ли вы обычным пользователям иметь административный доступ к своему рабочему столу или нет, вам необходимо ограничить их доступ к локальной учетной записи администратора. Два простых способа сделать это включают изменение имени учетной записи локального администратора и частый сброс пароля для этой учетной записи. Для каждого из этих параметров существует объект групповой политики (GPO). Первый находится в разделе Конфигурация компьютера|Параметры Windows|Параметры безопасности|Локальные политики|Параметры безопасности, как показано на рис. 1. Политика, которую необходимо настроить, называется «Учетные записи: переименовать учетную запись администратора».

Рисунок 1: Политика переименования учетной записи локального администратора

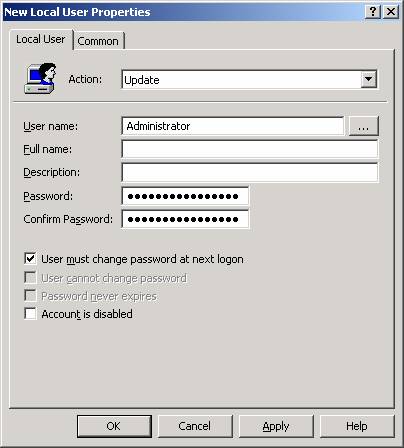

Вторая политика, которую вам нужно настроить, является частью нового набора параметров политики, который выйдет в конце 2007 г. (http://www.microsoft.com/windowsserver2003/technologies/management/grouppolicy/default.mspx). Эта политика является частью пакета PolicyMaker и находится в разделе Конфигурация компьютера|Параметры Windows|Панель управления|Локальные пользователи и группы, как показано на рисунке 2.

Рисунок 2: Политика сброса пароля учетной записи локального администратора

Примечание:

Это не запретит обычному пользователю периодически управлять этой учетной записью, поскольку единственный способ сделать это — лишить обычного пользователя права администратора на свой рабочий стол.

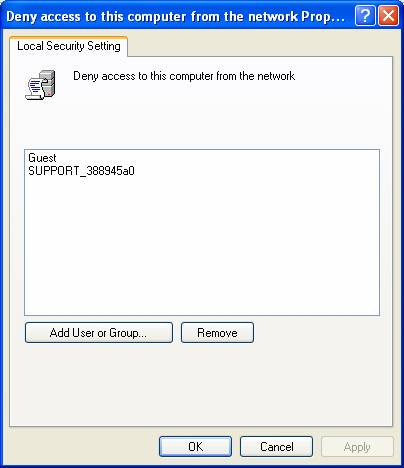

Уменьшение доступа к сети

Как все знают (но мало кто уважает), учетную запись администратора не следует использовать ежедневно. При этом нет причин настраивать сеть для разрешения доступа по сети с этой учетной записью. Отличный способ ограничить привилегии для этой учетной записи — запретить учетной записи администратора доступ к серверам и контроллерам домена из сети. Это можно легко решить с помощью настройки GPO. Этот параметр объекта групповой политики находится в разделе «Конфигурация компьютера | Параметры Windows | Параметры безопасности | Локальные политики | Назначение прав пользователя», как показано на рис. 3. Политика, которую вы хотите настроить, называется «Запретить доступ к этому компьютеру из сети».

Рисунок 3: Политика запрета администратору доступа к компьютеру из сети

Другие конфигурации

Вы также можете очень подробно ограничить доступ учетной записи администратора по всему предприятию. Другие примеры того, где вы можете ограничить доступ, включают:

- Не использовать учетную запись администратора в качестве учетной записи службы

- Отказ в доступе к службам терминалов на серверах и контроллерах домена

- Запретить администратору вход в качестве службы на серверах и контроллерах домена

- Запретить учетной записи администратора вход в систему в качестве пакетного задания

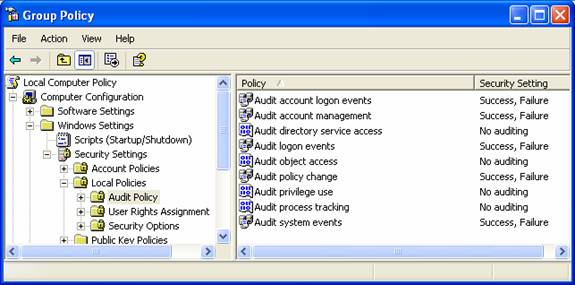

Эти настройки просто ограничат сферу влияния учетной записи администратора на любой компьютер или сеть. Эти параметры не запрещают пользователю с правами администратора настраивать этот доступ. В этом случае необходимо установить аудит как конфигурации учетной записи Администратора, так и использования этой учетной записи для входа в систему и использования прав пользователя. Опять же, эти конфигурации выполняются с использованием объектов групповой политики. Эти параметры можно найти в разделе «Конфигурация компьютера|Параметры Windows|Параметры безопасности|Локальные политики|Политика аудита», как показано на рисунке 4.

Рисунок 4: Политика по установлению аудита использования и управления учетной записью

Резюме

Учетная запись администратора — самая мощная учетная запись, доступная в мире операционной системы Windows. Эта учетная запись настолько мощная, что ее не следует использовать, если нет особой необходимости, такой как аварийное восстановление или первоначальная конфигурация. Чтобы ограничить сферу влияния этих учетных записей, можно выполнить дополнительные настройки для защиты того, где может использоваться учетная запись администратора и к чему она может получить доступ. Групповая политика — это механизм, который используется для распространения этих параметров ограниченных прав на все компьютеры, где администратор должен быть ограничен. Как только эти настройки будут установлены, учетная запись администратора теперь будет контролироваться не только по функциям, но и для отслеживания в случае, если злоумышленник попытается атаковать вашу сеть с помощью этой учетной записи.