Управление обновлением параметров безопасности групповой политики и приложением

Нет никаких сомнений в том, что групповая политика внутри Active Directory является наиболее эффективным и логичным способом настройки и поддержания безопасности для всех ваших контроллеров домена, серверов и рабочих столов. Возникает вопрос, как поддерживать и контролировать применение параметров безопасности, а также обновление параметров, которые вы делаете в объекте групповой политики (GPO)? Существует много способов контролировать, как обновляются и контролируются параметры безопасности, некоторые из которых уже используются в вашей сети и могут быть изменены, если вы хотите пойти по этому пути. В этой статье будут рассмотрены различные методы управления обновлением и применением параметров безопасности из групповой политики.

Какие настройки являются настройками безопасности?

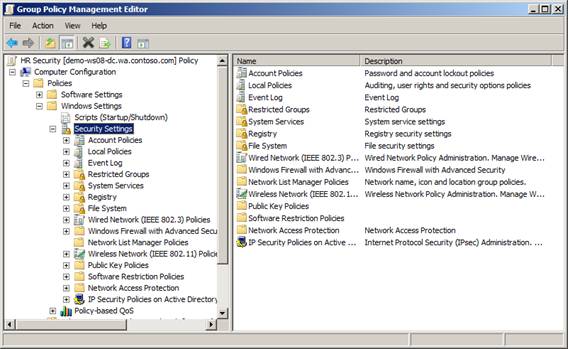

Чтобы убедиться, что мы все на одной странице, я хотел убедиться, что все точно знают, что подпадает под «параметры безопасности» в объекте групповой политики. Если вы откроете стандартный объект групповой политики на компьютере с Windows Server 2008, вам потребуется развернуть узел чтобы увидеть все параметры, связанные с безопасностью, на которые я ссылаюсь в этой статье (есть несколько параметров, которые попадают в , но они не используются часто, но также попадают в эту категорию), как показано на рисунке 1.

Рисунок 1: Параметры безопасности в стандартном объекте групповой политики

Причина, по которой все эти параметры попадают в эту категорию, заключается в том, что все они контролируются клиентским расширением безопасности (CSE). Мы увидим, что безопасностью CSE можно управлять отдельно от других CSE, и она также ведет себя немного иначе, чем остальные.

Обновление вручную

Групповая политика имеет автоматическое фоновое обновление, но в некоторых случаях интервал недостаточно быстр для параметров, которые вы хотите развернуть. В этом случае обновление групповой политики можно запустить с помощью простой команды, что очень полезно, когда вы тестируете или хотите немедленно получить параметр на компьютере. Чтобы обновить групповую политику (которая будет включать в себя параметры безопасности), вы запустите GPUPDATE из командной строки. Для компьютеров, присоединенных к домену, будут применены все новые параметры из локальных объектов групповой политики и объектов групповой политики на основе Active Directory.

Если вы НЕ вносили никаких изменений в объект групповой политики, содержащий параметры безопасности, но хотите, чтобы параметры применялись вручную, вы можете использовать переключатель /force с командой GPUPDATE. Этот переключатель принудительно применит все параметры объекта групповой политики без учета номера версии или обновлений объекта групповой политики. Он просто повторно применит все настройки, содержащиеся во всех объектах групповой политики.

Примечание. Если вы хотите использовать ручное обновление для развертывания параметров безопасности (или любых других параметров в этом отношении) из центрального расположения, загляните в GPUPDATE от Special Operations Software (www.specopssoft.com). О, кстати… это бесплатно!

Автоматическое обновление фона

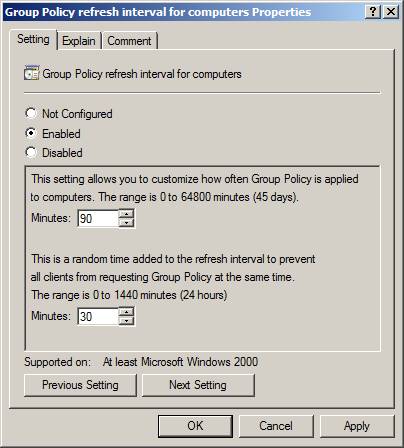

Групповая политика имеет замечательную функцию, которая постоянно применяется в фоновом режиме, без необходимости выхода пользователя и повторного входа или перезагрузки компьютера. По умолчанию фоновые обновления происходят примерно каждые 90 минут. Это 90-минутное базовое время обновления с 30-минутным смещением. Это автоматическое фоновое обновление управляется параметром GPO в узле . Параметр, который вы должны настроить для изменения параметров фонового обновления по умолчанию, — это интервал обновления групповой политики для компьютеров, как показано на рис. 2.

Рисунок 2. Обновление групповой политики можно изменить с помощью этого параметра политики.

Я хочу показать вам эту настройку не в том, что вы должны изменить ее здесь. Есть несколько веских причин не делать этого. Во-первых, каждые 90 минут достаточно для обновления GPO. Во-вторых, если вы измените интервал фонового обновления, это повлияет на все CSE, а не только на параметры безопасности. Это может привести к серьезным проблемам с производительностью на всех компьютерах в сети, что, конечно же, нежелательно!

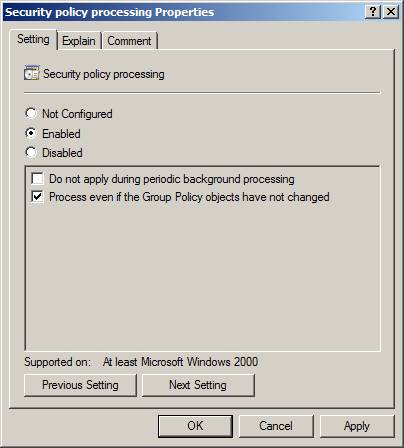

Что вы можете сделать в отношении параметров безопасности во время фонового обновления, так это убедиться, что они применяются каждый раз. В этом нет необходимости из-за того, как параметры безопасности ведут себя на другом интервале (см. следующий раздел), однако, если у вас есть ситуация, когда пользователи настроены как администраторы на своем рабочем столе, не будет ужасной идеей рассмотреть принудительное изменение всех параметров безопасности. применяется каждый раз, когда групповая политика обновляется в фоновом режиме. Чтобы сделать этот параметр для параметров безопасности в объекте групповой политики, перейдите в . Там вы найдете политику с именем Обработка политики безопасности, которая показана на рисунке 3.

Рисунок 3. Параметры безопасности можно принудительно применять каждый раз, когда применяется объект групповой политики.

Проверяя процесс, даже если объекты групповой политики не изменились, вы будете инициировать только применение параметров безопасности каждый раз, а не для каждой CSE.

Настройки безопасности «Уникальное» фоновое обновление

Имея более 30 CSE, объект групповой политики постоянно выполняет работу в вашей сети. Однако единственным уникальным CSE является параметр безопасности CSE. Этот CSE ведет себя так же, как и другие CSE, за исключением того факта, что каждые 16 часов CSE параметров безопасности применяет все параметры во всех объектах групповой политики независимо от изменений, происходящих в объекте групповой политики. Это отличается от других CSE тем, что если в объекте групповой политики не изменяются никакие параметры, параметры объекта групповой политики не применяются повторно.

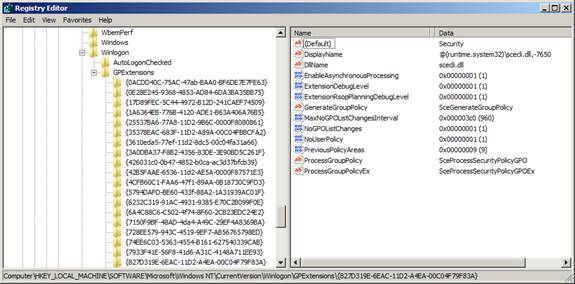

Это отличная функция, которую можно изменить. В отличие от других параметров, которые я показал вам в этой статье, этот параметр НЕ является параметром GPO. Скорее, это параметр реестра. Если вы хотите настроить этот параметр самостоятельно, вы можете сделать это, изменив , который находится в реестре:

HKLM Программное обеспечение | Майкрософт | Windows NT | Текущая версия | WinlogonGPExtensions | {827D319E-6AC-11D2-A4EA-00C04F79F83A}

( Примечание. Эта длинная строка символов является идентификатором GUID для CSE безопасности.) Этот путь и параметр ключевого интервала можно увидеть на рис. 4.

Рисунок 4: Параметры реестра Security CSE, включая значение MaxNoGPOListChangesInterval

Примечание:

Значение реестра вводится как значение типа DWORD и выражается в минутах. Если вы хотите 16 часов, это 960 минут в реестре.

Резюме

Если безопасность важна для вашей организации и вы используете групповую политику для обеспечения безопасности, вы можете получить больший контроль над тем, как групповая политика предоставляет параметры безопасности. У вас есть много вариантов принудительного обновления и управления им, а также обеспечения согласованности параметров безопасности с групповой политикой во времени. Существуют ручные методы, которыми можно управлять на целевом компьютере, а также решения, которые подключаются непосредственно к инструменту «Пользователи и компьютеры Active Directory» для централизованного управления обновлениями групповой политики, например решения Specops. Если вы хотите, чтобы ваши настройки безопасности обновлялись при каждом фоновом обновлении, вы можете настроить параметр CSE, чтобы это происходило. Наконец, вы можете изменить периодическое специальное фоновое обновление безопасности, которое обычно происходит каждые 16 часов. Со всем этим контролем ваша безопасность на серверах и настольных компьютерах должна быть неизменной и именно такой, какой вы хотите, чтобы она была всегда.