Управление наследованием блоков (GPO) через делегирование

Если вы похожи на большинство компаний, вы перешли со своих старых доменов Windows NT на Active Directory. При переходе вы сделали большую часть доменов Windows NT организационными единицами Active Directory (OU). Оттуда администраторам домена NT был делегирован полный контроль над их соответствующей новой организационной единицей. Знаете ли вы, что, возможно, вы отдаете слишком много контроля этим администраторам?

Создание базовой делегации

При переходе с доменов Windows NT на подразделения Active Directory имеет смысл разрешить бывшим администраторам домена NT управлять своими собственными подразделениями. Этого легко добиться, создав в Active Directory подразделения, соответствующие старой инфраструктуре домена NT. Это может означать, что у вас есть OU, названные в честь физических городов или местоположений, отделов или какой-либо другой формы логического разграничения.

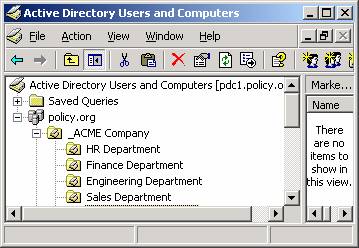

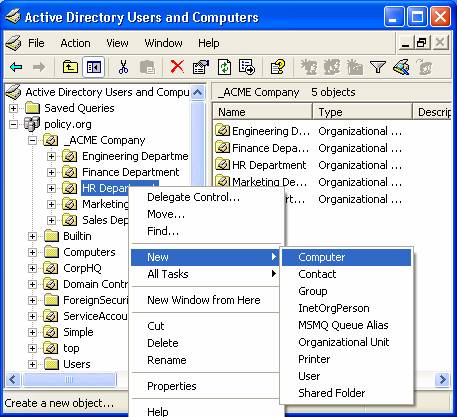

Чтобы установить это делегирование, позволяющее администраторам домена NT управлять своей новой OU, нужно использовать делегирование администрирования. Это делегирование администрирования устанавливается с помощью мастера делегирования. Например, предположим, что у вас есть следующая структура AD, показанная на рисунке 1.

Рисунок 1: Пример структуры подразделения Active Directory

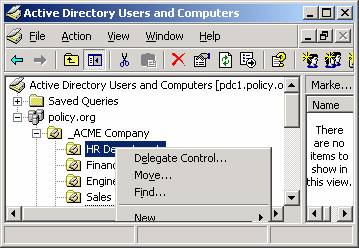

У вас есть группа для каждого из этих отделов. Итак, у вас есть группа сотрудников HRIT, которая отвечает за подразделение отдела кадров. Для делегирования в группу HRIT вы будете использовать мастер делегирования управления. Щелкните правой кнопкой мыши подразделение отдела кадров и выберите пункт меню «Делегировать управление», как показано на рисунке 2.

Рис. 2. Параметр меню «Делегировать управление» позволяет настроить делегирование администрирования.

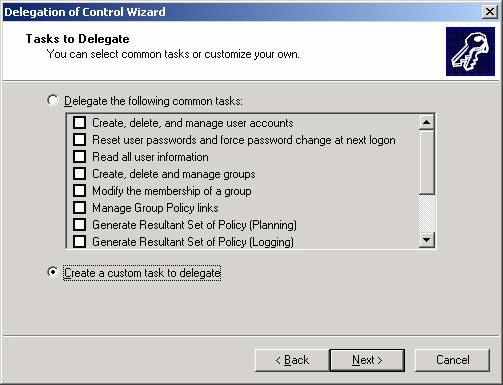

Откроется мастер делегирования управления, который позволит вам настроить полный доступ для группы HRIT. Это немного сложно, так как у вас нет полного доступа в качестве опции, когда вы приходите к первоначальному списку делегирования. Вам потребуется настроить пользовательскую задачу делегирования, как показано на рисунке 3.

Рис. 3. Полный доступ к организационной единице требует настраиваемых параметров делегирования

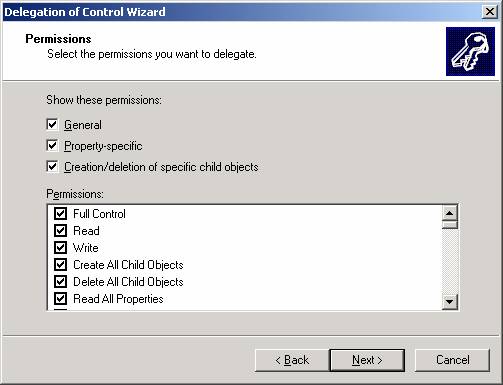

Поскольку вы хотите, чтобы делегирование распространялось на все объекты в OU, вы затем выберете опцию для всех файлов, папок и т. д. в OU. На следующем экране вас спросят, какой уровень делегирования. Вам, конечно же, нужен полный доступ, как показано на рисунке 4.

Рисунок 4. Делегирование полного доступа предоставит пользователю полный доступ ко всем объектам в подразделении.

С точки зрения пользователя из группы HRIT, он увидит следующие параметры, щелкнув правой кнопкой мыши подразделение отдела кадров, как показано на рисунке 5.

Рисунок 5: Делегирование через OU предоставляет все функции объектам в OU

Что еще дает делегирование полного контроля

После того, как делегирование установлено для OU и, следовательно, содержимого этого OU, администратору OU требуется только доступ к оснастке Active Directory Users and Computers для выполнения администрирования включенных объектов. На рис. 5 показано, как это будет выглядеть.

Проблема в том, что администратор имеет контроль не только над объектами в OU, но и над второстепенными объектами и функциями, связанными с OU. Эти дополнительные элементы управления включают элементы, связанные с групповой политикой. Это будет включать следующее:

- Привязка GPO к OU

- Установка наследования блоков в OU

Первая из них, привязка объекта групповой политики к OU, обычно является желаемой задачей администратора OU. Это означало бы, что администратор может указать, какие объекты групповой политики будут влиять на учетные записи пользователей и компьютеров в их OU. Это может включать средства безопасности, управления рабочим столом, развертывания программного обеспечения и т. д.

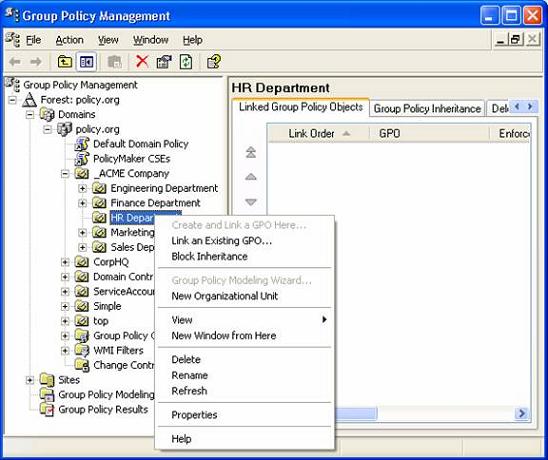

Вторая задача обычно нежелательна для администратора подразделения. Блокировка наследования, как показано на рис. 6, блокирует применение GPO более высокого уровня к объектам в OU.

Рисунок 6: Блокировка наследования установлена на узлах Active Directory

Обладая слишком большими делегированными полномочиями, администратор может заблокировать все объекты групповой политики, настроенные на сайте, в домене и во всех подразделениях более высокого уровня. Это может оставить пользователя или компьютер в OU с ослабленной безопасностью, слишком большим контролем над своим рабочим столом и/или отсутствующими установками программного обеспечения. Без механизма для администратора выше в структуре Active Directory, чтобы знать, что это блочное наследование было установлено.

Удаление делегированной привилегии наследования блоков

Как только полный доступ предоставлен организационной единице, не так-то просто «удалить» определенные возможности. Причина этого в том, что существует более 1000, возможно, 1500 индивидуальных разрешений, которые можно установить для OU. Для вас найти волшебный набор разрешений, который удалит конкретную задачу, непросто. Мастер делегирования управления недостаточно надежен, чтобы включить все задачи, поэтому некоторые задачи необходимо настроить.

В случае задачи «Блокировка наследования» сложный набор разрешений необходимо удалить вручную, чтобы администратор подразделения мог выполнять все необходимые задачи внутри подразделения, за исключением «Блокировать наследование» для подразделения. Чтобы успешно запретить возможность блочного наследования, вы должны настроить следующие детализированные разрешения для пользователя/группы в OU.

На организационной единице «HR» щелкните правой кнопкой мыши и выберите пункт меню «Свойства». Затем выберите вкладку «Безопасность», затем кнопку «Дополнительно» на этой вкладке. Оттуда вам нужно будет отредактировать безопасность, чтобы убедиться, что разрешения установлены, как показано в таблице 1.

Вкладка «Безопасность» | Применить к: | Разрешить/запретить | Специальное разрешение |

Характеристики | Объекты организационной единицы | Отрицать | Написать gPLink |

Характеристики | Объекты организационной единицы | Отрицать | Написать gPOOptions |

Характеристики | Только этот объект | Отрицать | Написать gPLink |

Характеристики | Только этот объект | Отрицать | Написать gPOOptions |

Объекты | Объекты организационной единицы | Отрицать | Изменить разрешения |

Объекты | Объекты организационной единицы | Отрицать | Изменить владельца |

Объекты | Только этот объект | Отрицать | Изменить разрешения |

Объекты | Только этот объект | Отрицать | Изменить владельца |

Объекты | Этот объект и все дочерние объекты | Разрешать | Полный контроль |

Резюме

Делегирование администрирования — очень важный аспект Active Directory. Это отличный способ сузить круг задач, которые администраторы могут выполнять в структуре Active Directory. Однако, если предоставлено слишком много полномочий, может быть выполнено слишком много задач. В некоторых случаях эти задачи находятся за пределами интерфейса Active Directory, например, с блочным наследованием. При должной осмотрительности делегирование можно сузить, но потребуется определенная работа, чтобы определить, какие разрешения необходимо ограничить. Здесь вы можете запретить наследование блоков, сохраняя при этом другие задачи Active Directory для администраторов OU.