Управление доступом в Интернет: краткий обзор правил доступа TMG (часть 2)

- Управление доступом в Интернет: краткий обзор правил доступа TMG (часть 1)

- Управление доступом в Интернет: краткое введение в правила доступа TMG — Часть 3: Основы правил веб-публикации брандмауэра TMG

Введение

В первой части этой серии из двух частей о правилах доступа мы рассмотрели цели и процессы создания правила доступа, а также способы использования мастера правил доступа для создания правила. В этой, второй части серии, мы подробно рассмотрим правила доступа после их создания мастером. Мы хотим сделать это, потому что есть ряд параметров, которые не отображаются в мастере правил доступа.

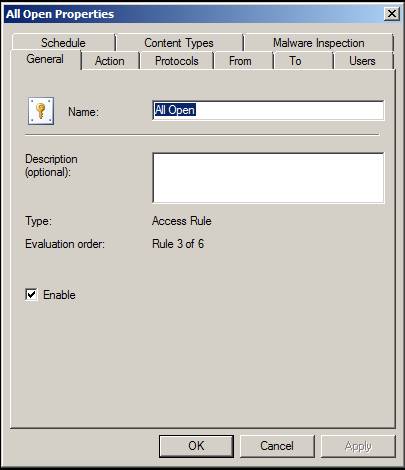

Если дважды щелкнуть правило доступа после его создания, откроется диалоговое окно «Свойства» правила. Первая вкладка, которую вы увидите, — это вкладка «Общие». Здесь вы можете переименовать правило и предоставить описание правила. Я считаю, что поле описания является реальной помощью, так как вы можете задокументировать цель правила, кто создал правило, когда правило было создано, и причина, по которой было создано правило, например, кто запросил создание правила или конкретный бизнес-задачу, которую он решает.

Обратите внимание, что порядок оценки включен в эту вкладку. Однако имейте в виду, что это порядок оценки для списка правил брандмауэра вне правил системной политики. Правила системной политики всегда оцениваются перед оценкой правил политики брандмауэра. Вы также можете включить или отключить правило, установив флажок Включить.

фигура 1

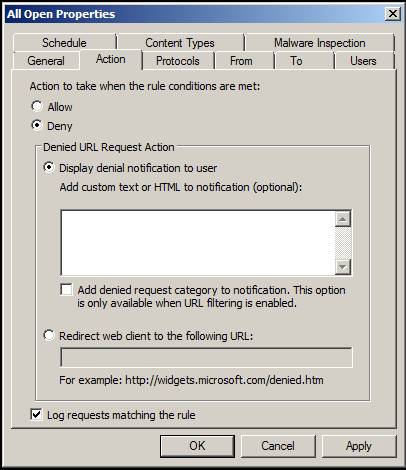

На вкладке «Действие» у вас есть несколько вариантов:

- Разрешить — при выборе этого параметра правило становится разрешающим, и когда попытка подключения соответствует параметрам этого правила, подключение будет разрешено.

- Запретить — при выборе этого параметра правило становится правилом отказа, и когда попытка подключения соответствует параметрам этого правила, подключение будет отклонено.

- Показать пользователю уведомление об отказе — если правило является правилом HTTP и вы выбираете этот параметр, вы можете ввести текст, который будет возвращен пользователю при отказе в соединении. Эта информация будет отображаться в окне браузера. Используя это, вы можете сообщить пользователю, почему соединение было отклонено.

- Добавить категорию отклоненного запроса в уведомление — эта опция доступна, только если включена фильтрация URL-адресов. пытался получить доступ принадлежит. Как правило, пользователям на самом деле не важна эта информация, но если у вас есть правила, которые применяются к администраторам или опытным пользователям, они могут быть заинтересованы в этой информации, чтобы они могли отправлять запросы на переклассификацию сайтов.

- Перенаправить веб-клиент на следующий URL-адрес. Если вы не хотите предоставлять пользователю страницу, показывающую, почему соединение было отклонено, у вас есть возможность перенаправить пользователя на веб-сайт по вашему выбору. Это может быть веб-сайт, содержащий соглашение об условиях обслуживания, заключенное между вами и вашими пользователями, или аналогичный образовательный сайт, предоставляющий пользователям информацию о надлежащем использовании корпоративного подключения к Интернету.

- Регистрировать запросы, соответствующие этому правилу — эта опция включена по умолчанию и позволяет регистрировать соединения, соответствующие этому правилу, в журналах брандмауэра TMG. Однако бывают случаи, когда вы можете не записывать информацию, например мусорный трафик (трансляции NetBIOS, широковещательные рассылки LLMNR и т. д.). Это уменьшит общий размер ваших файлов журналов и сделает ваши журналы более чистыми и удобными для чтения и анализа.

фигура 2

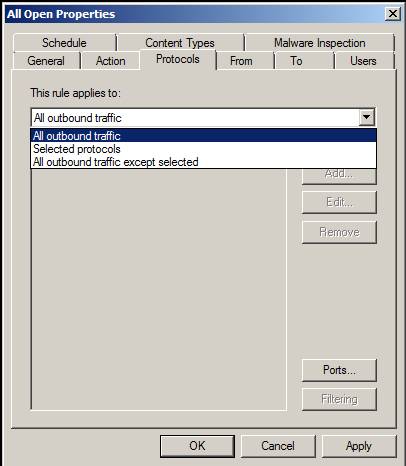

На странице «Протоколы» у вас есть параметры, аналогичные включенным в мастере правил доступа. В раскрывающемся списке Это правило применяется к предоставляет те же параметры, и вы можете использовать кнопки «Добавить», «Изменить » и « Удалить», чтобы добавить, изменить или удалить протоколы, которые будут применяться к этому правилу. У вас также есть опция «Порты», которая была доступна. Кнопка «Фильтрация», если она включена, позволяет настроить политику HTTP для правила (если это правило HTTP). Эта функция была включена в предыдущие версии брандмауэра ISA, более известного как фильтр безопасности HTTP. Могут быть доступны и другие фильтры — в зависимости от используемого протокола — если фильтр применим к исходящим протоколам. Большинство фильтров протоколов, которые у нас есть в TMG, предназначены для защиты входящего трафика, но некоторые из них применяются к исходящим протоколам.

Рисунок 3

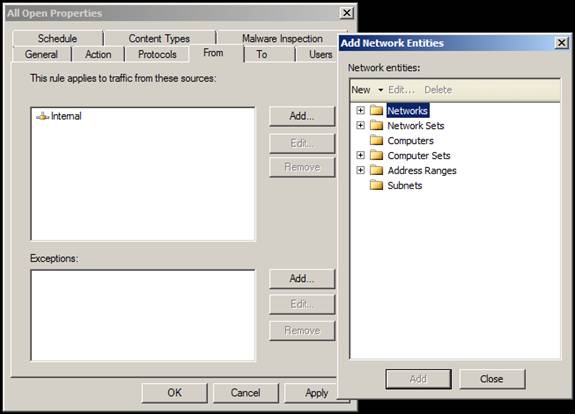

На вкладке От можно определить исходные расположения, к которым будет применяться правило. Это клиенты, находящиеся в защищенной сети TMG. Этот параметр аналогичен тому, что вы видели в мастере правил доступа. Когда вы нажимаете «Добавить», открывается диалоговое окно «Добавить сетевые объекты», в котором вы можете выбрать один из нескольких сетевых объектов или создать новые. Один из доступных на этой вкладке параметров, который не был показан в мастере правил доступа, — это раздел «Исключения». Здесь вы можете установить источники, к которым вы хотите применить правило, но затем, если в этой группе есть подмножество, которое вы хотите исключить из правила, вы можете поместить их в раздел «Исключения». Это мощная опция, о которой следует помнить при разработке правил доступа.

Рисунок 4

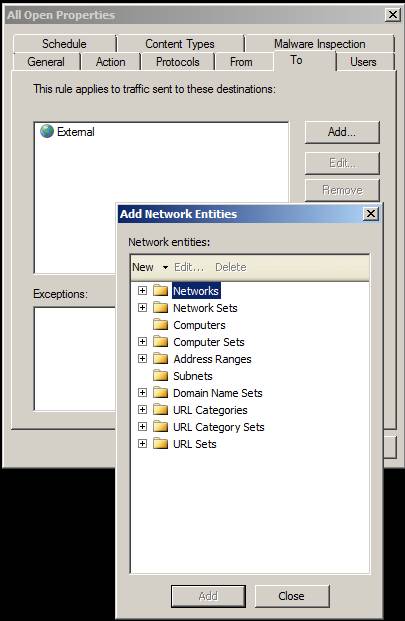

Вкладка «Кому» аналогична вкладке «От», где вы определяете место назначения, которому должно соответствовать правило. Когда вы нажимаете «Добавить», открывается диалоговое окно «Добавить сетевые объекты», и вы можете выбрать место назначения из списка или создать новое место назначения. Как и на вкладке «От», у вас также есть возможность создать исключения.

Рисунок 5

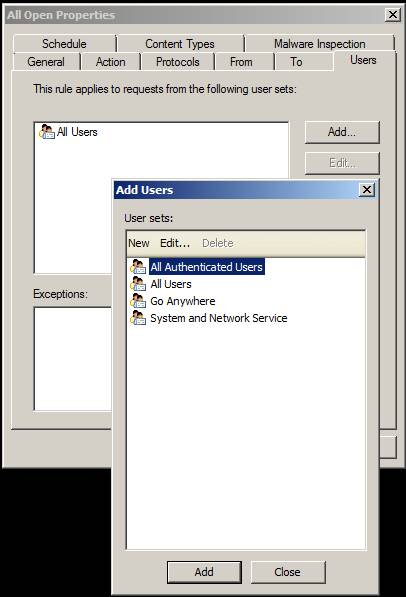

На вкладке «Пользователи» вы можете определить, к каким пользователям должно применяться правило. По умолчанию все пользователи — это набор пользователей, используемый для правил доступа. Имейте в виду, что All Users на самом деле не означает всех пользователей, а вместо этого представляет анонимные соединения и соединения с проверкой подлинности, поэтому на самом деле это означает, что «пользовательский контекст не учитывается». Если вы хотите принудительно аутентифицировать пользователей, вы должны использовать другой набор пользователей и удалить набор пользователей All Users.

Если вы нажмете «Добавить», вы сможете выбрать «Все аутентифицированные пользователи», и тогда только пользователи, которые могут аутентифицироваться с помощью брандмауэра TMG, получат доступ через это правило. Аутентификацию можно выполнить с помощью конфигурации клиента веб-прокси или конфигурации клиента брандмауэра (клиента TMG). Если вы хотите создать свой собственный набор пользователей, вы можете нажать кнопку «Создать».

Рисунок 6

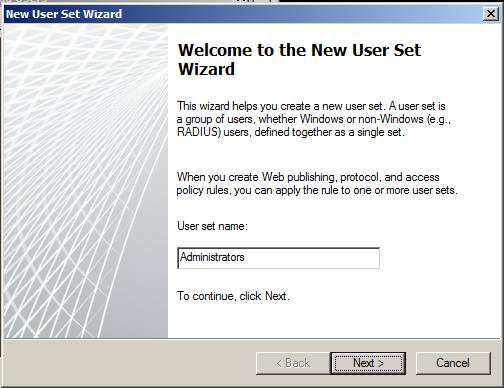

Когда вы нажимаете «Создать», открывается мастер «Добро пожаловать в новый набор пользователей». На первой странице мастера введите имя набора пользователей. В этом примере мы создадим набор пользователей, который включает группу Active Directory «Администраторы домена», поэтому мы назовем это правило «Администраторы» и нажмем «Далее».

Рисунок 7

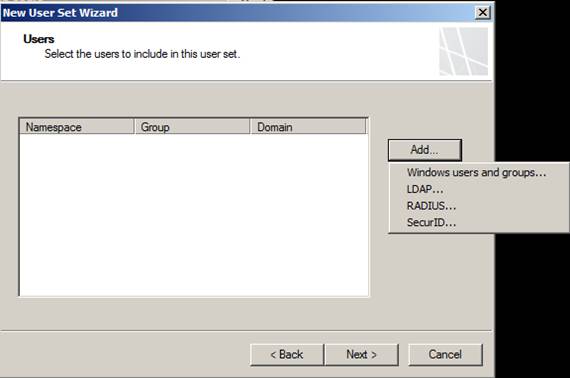

На странице «Пользователи» при нажатии кнопки «Добавить» появляется всплывающее меню. Выпадающее меню включает следующие источники аутентификации:

- Пользователи и группы Windows — это пользователи и группы, содержащиеся в домене Active Directory или доверенном домене, к которому принадлежит брандмауэр TMG.

- LDAP — это пользователи и группы, содержащиеся в Active Directory, и вы можете использовать их, когда брандмауэр TMG не является членом домена. Имейте в виду, что TMG не поддерживает аутентификацию LDAP для правил доступа.

- RADIUS — это пользователи, доступные через RADIUS. Обратите внимание, что RADIUS сам по себе не поддерживает членство в группах, хотя вы можете создать набор пользователей, содержащий несколько учетных записей, доступных через RADIUS, что приведет к созданию специальной группы на брандмауэре TMG. RADIUS поддерживается для исходящих веб-соединений через брандмауэр TMG.

- SecurID — это пользователи, определенные SecurID. SecurID не поддерживается для исходящих подключений через брандмауэр TMG через правила доступа.

В этом примере брандмауэр TMG присоединен к домену Active Directory, поэтому мы выберем пользователей и группы Windows.

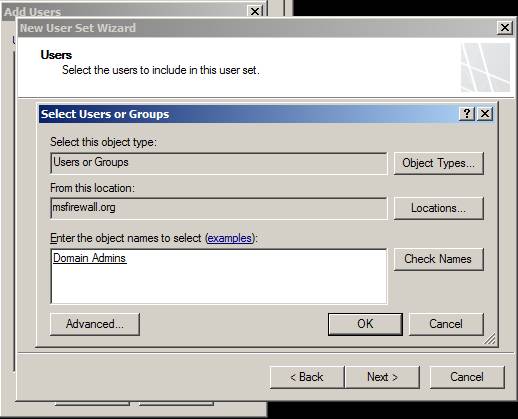

Рисунок 8

Откроется диалоговое окно «Выбор пользователей или групп». Мы вводим «Администраторы домена» в текстовое поле «Введите имена объектов для выбора» и нажимаем «Проверить имена», а затем нажимаем «ОК», чтобы добавить эту группу Active Directory в набор пользователей.

Рисунок 9

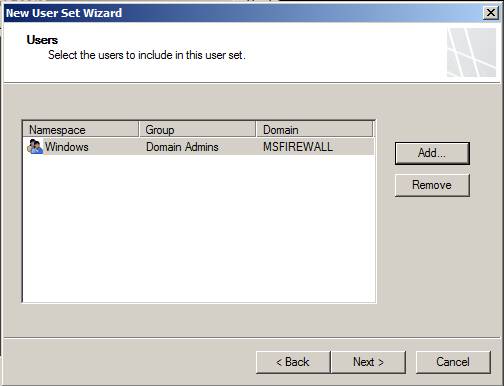

Теперь вы увидите новый набор пользователей на странице «Пользователи». Вы можете добавить больше пользователей в этот набор пользователей, если хотите. В этом примере мы нажмем «Далее» и больше не будем добавлять пользователей в набор пользователей.

Рисунок 10

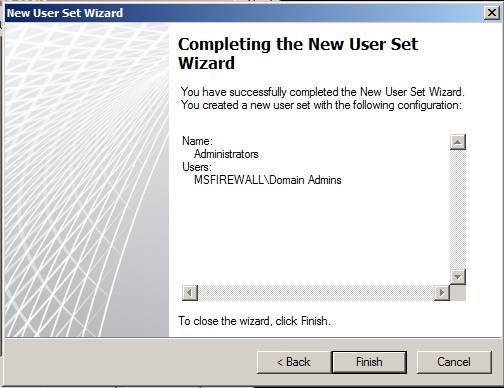

На странице «Завершение работы мастера создания нового набора пользователей» нажмите «Готово», чтобы создать новый набор пользователей.

Рисунок 11

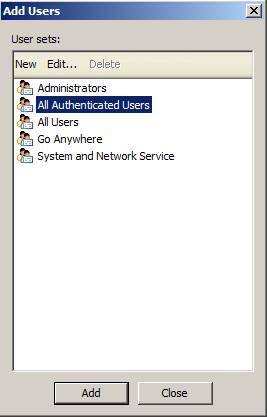

Теперь вы можете увидеть группу «Администраторы» в диалоговом окне «Добавить пользователей» и можете использовать эту группу в своих правилах доступа и правилах публикации.

Рисунок 12

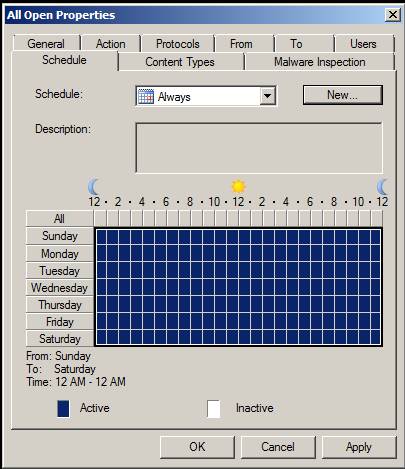

На вкладке Расписание вы можете определить расписание для правила, которое определяет часы, в течение которых будет применяться правило. Обратите внимание, что когда вы определяете расписание, оно применяется только к новым соединениям, поэтому, если пользователи уже подключились до истечения срока действия расписания, соединение пользователя не будет разорвано. Однако если новая попытка подключения, соответствующая правилу, выходит за рамки расписания, то в подключении будет отказано. Расписание по умолчанию — «Всегда», но есть также два других встроенных расписания: «Выходные дни» и «Рабочее время». Если вам не нравятся эти встроенные расписания, вы можете нажать кнопку «Создать» и создать собственное расписание.

Рисунок 13

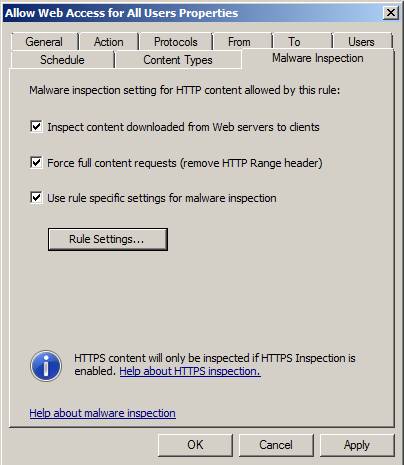

Вкладка «Проверка вредоносных программ» — это новая вкладка, доступная только в брандмауэре TMG. На этой вкладке есть несколько параметров, которые не были представлены в мастере правил доступа:

- Проверять содержимое, загружаемое с веб-серверов на клиенты. Если вы включите этот параметр, все содержимое, загруженное с веб-серверов, будет проверяться на наличие вредоносных программ с помощью механизма Microsoft AV, используемого брандмауэром TMG.

- Принудительно запрашивать полный контент (удалить заголовок диапазона HTTP) — это заставляет брандмауэр запрашивать полный контент, чтобы его можно было оценить в целом. Если бы оценивались только диапазоны, потенциальные угрозы могли бы быть упущены.

- Использовать определенные параметры правила для проверки на наличие вредоносных программ — при выборе этого параметра можно настроить параметры защиты от вредоносных программ для правила. Если вы выберете эту опцию, вам нужно нажать кнопку «Настройки правила», чтобы завершить пользовательскую настройку.

Рисунок 14

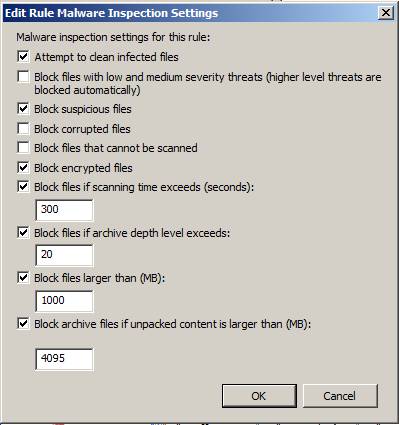

На странице «Редактировать настройки проверки вредоносных программ правила» у вас есть несколько вариантов. На рисунке показаны настройки по умолчанию:

- Попытаться очистить зараженные файлы — если этот раздел включен, брандмауэр TMG попытается очистить файл перед его пересылкой пользователю. Если файл невозможно очистить, он будет удален.

- Блокировать файлы с угрозами низкой и средней степени серьезности (угрозы более высокого уровня блокируются автоматически). По умолчанию брандмауэр TMG не блокирует файлы угроз средней и низкой степени тяжести, используя систему классификации механизма Microsoft AM.

- Блокировать подозрительные файлы. Брандмауэр TMG использует эвристику, чтобы определить, является ли файл потенциально вредоносным ПО. Если выбран этот параметр, файл будет заблокирован, если эвристика определит, что файл может быть вредоносным.

- Блокировать поврежденные файлы — если этот параметр включен, файлы, признанные поврежденными, будут заблокированы.

- Блокировать файлы, которые нельзя сканировать — если этот параметр включен, если ядро Microsoft AV не может сканировать файл, файл будет заблокирован.

- Блокировать зашифрованные файлы: если файл зашифрован, модуль Microsoft AV не сможет оценить файл и, следовательно, если этот параметр включен, файл будет заблокирован.

- Блокировать файлы, если время сканирования превышает (секунды) — если этот параметр включен, он ограничивает время, которое модуль Microsoft AV может использовать для оценки файла, прежде чем принять решение о его пересылке или блокировке. Значение по умолчанию — 5 минут.

- Блокировать файлы, если глубина архива превышает глубину — когда эта опция включена, антивирусное ядро блокирует файлы, которые превышают заданную здесь глубину архива. Значение по умолчанию — 20 уровней.

- Блокировать файлы размером более (МБ) — если этот параметр включен, он будет блокировать файлы, размер которых превышает значение, указанное в текстовом поле, при этом значение по умолчанию составляет 1000 МБ (1 ГБ). Эту опцию можно использовать для повышения производительности брандмауэра TMG, но вы должны быть осторожны, чтобы не блокировать файлы, которые нужны пользователям, поскольку пользователи часто работают с большими файлами.

- Блокировать архивные файлы, если размер распакованного содержимого превышает (МБ) — этот параметр устанавливает максимальный размер распакованного файла. Это значение используется для сохранения памяти в брандмауэре TMG.

Рисунок 15

Резюме

В этой статье мы подробно рассмотрели правила доступа. Хотя большинство параметров, которые вы хотите настроить, представлены в мастере правил доступа, есть некоторые важные параметры, которые доступны только после того, как вы создали правило, перейдя в диалоговое окно «Свойства» для правила. Я надеюсь, что эта серия из двух частей была полезна для тех из вас, кто не знаком с брандмауэром TMG, и что вы можете использовать эту информацию для создания пользовательских политик исходящего доступа для вашей организации. Если у вас есть какие-либо вопросы, всегда не стесняйтесь писать мне по адресу [email protected], и я отвечу на ваши вопросы по электронной почте, в блоге или в следующем информационном бюллетене — или, может быть, я даже напишу статью на основе вашего вопрос!