Управление доступом в Интернет: краткий обзор правил доступа TMG (часть 1)

- Управление доступом в Интернет: краткий обзор правил доступа TMG (часть 2)

- Управление доступом в Интернет: краткое введение в правила доступа TMG — Часть 3: Основы правил веб-публикации брандмауэра TMG

- Управление доступом в Интернет: краткое руководство по правилам доступа TMG — Часть 4: Сети TMG и сетевые правила

Введение

Брандмауэр ISA существует уже довольно давно. Многие администраторы брандмауэра ISA участвовали в бета-фазе ISA 2000, которая в 2000 году носила кодовое название Comet. В течение следующих десяти лет тысячи администраторов брандмауэра ISA работали с брандмауэром ISA и обновлялись до следующей версии. После ISA 2000 появился брандмауэр ISA 2004, а два года спустя был выпущен брандмауэр ISA 2006. Брандмауэр ISA 2004 был значительным шагом вперед по сравнению с предыдущим брандмауэром ISA 2000 и поставил его на один уровень с другими корпоративными сетевыми брандмауэрами. Версия ISA 2006 была больше похожа на версию «R2», которая включала значительные улучшения компонентов веб-прокси брандмауэра.

В 2010 году следующая версия брандмауэра ISA получила не только основные новые функции и возможности, но и новое имя — ISA была преобразована в TMG — Threat Management Gateway 2010. Что я нашел интересного после выпуска брандмауэра Брандмауэр TMG состоит в том, что есть много новых администраторов брандмауэра TMG, которые никогда не работали с брандмауэром ISA. Большинство этих администраторов отходят от старых «аппаратных» брандмауэров, потому что затраты на содержание этих брандмауэров того не стоят. Что еще более интересно, они переходят на брандмауэр TMG, потому что они гораздо более опытны, чем администраторы брандмауэров прошлого, и они понимают, что так называемые аппаратные брандмауэры во многих случаях гораздо менее безопасны, чем брандмауэр TMG. Это серьезное изменение в мышлении и свидетельство эффективности жизненного цикла Microsoft Security Development Lifecycle, который полностью изменил то, как Microsoft создавала программное обеспечение, и сосредоточился на внедрении безопасности на каждом этапе разработки программного обеспечения.

Задача этих новых администраторов брандмауэра TMG состоит в изучении основ. У нас есть более десяти статей на ISAserver.org, и большинство из них посвящены глубоким техническим деталям и сложным или нестандартным сценариям развертывания. Причина этого в том, что в прошлом аудитория состояла в основном из опытных администраторов брандмауэра ISA, имеющих большой опыт работы с продуктом. Сейчас я получаю письма от многих читателей, которые являются новыми администраторами брандмауэра TMG и еще не знают основ, но не имеют доступа к упрощенным примерам работы брандмауэра TMG.

Я видел, что это особенно проблематично с точки зрения исходящего доступа. Многие из новых администраторов брандмауэра TMG сосредоточились на управлении входящим доступом (например, на управлении доступом к Exchange и SharePoint). Но теперь они хотят знать, как управлять доступом для исходящих соединений. Это будет в центре внимания этой статьи о правилах доступа.

Понимание правил доступа

Правила доступа используются для управления исходящим доступом из сети, защищенной брандмауэром TMG. Если вы хотите разрешить компьютеру, находящемуся за брандмауэром TMG, доступ к любой другой сети (включая Интернет), вам необходимо создать правило доступа, чтобы разрешить это подключение. По умолчанию нет правил доступа, позволяющих подключаться через брандмауэр, поэтому по умолчанию брандмауэр TMG представляет собой «сетевой кирпич». Это закрытое состояние по умолчанию является более безопасной конфигурацией, но это также означает, что если вы хотите разрешить трафик через брандмауэр TMG, вам необходимо понять, как работают правила доступа и как их создавать.

Создание правила исходящего доступа

Для начала мы создадим простое правило исходящего доступа, которое разрешает всем пользователям исходящий доступ в Интернет с использованием всех протоколов. В следующей статье этой серии мы подробно рассмотрим правила доступа и посмотрим, какие зависимости имеют правила доступа и как вы манипулируете этими зависимостями.

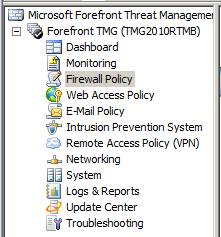

Для начала давайте откроем консоль брандмауэра TMG и щелкните узел «Политика брандмауэра» на левой панели консоли, как показано на рисунке ниже.

фигура 1

После того, как мы нажмем узел «Политика брандмауэра» на левой панели, мы нажмем вкладку «Задачи» на правой панели консоли. Здесь вы увидите ряд параметров, многие из которых связаны с созданием различных правил брандмауэра. В этом примере мы хотим создать правило доступа, чтобы разрешить исходящий доступ через брандмауэр TMG. Мы нажмем ссылку «Создать правило доступа», чтобы запустить мастер правил доступа, как показано на рисунке ниже.

фигура 2

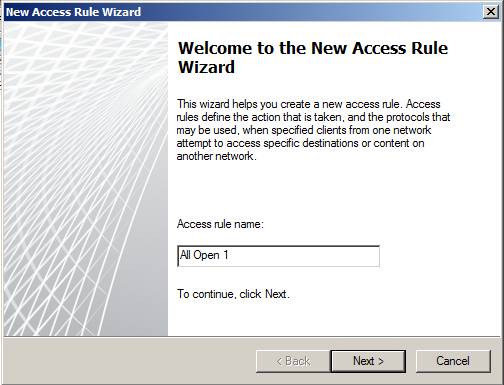

На странице Добро пожаловать в мастер создания нового правила доступа введите имя в текстовом поле Имя правила доступа. В общем, вы должны придумать систему для предоставления понятных имен для ваших правил доступа, чтобы вы могли сканировать свою политику брандмауэра и знать, что делает правило, и в идеале знать цель правила. В этом примере мы назовем правило All Open 1. В производственной среде вам не нужно создавать такое правило, потому что это правило будет разрешать всем пользователям и компьютерам исходящий доступ в Интернет, а это, вероятно, не то, что вы хотите разрешить в своей производственной среде.

Рисунок 3

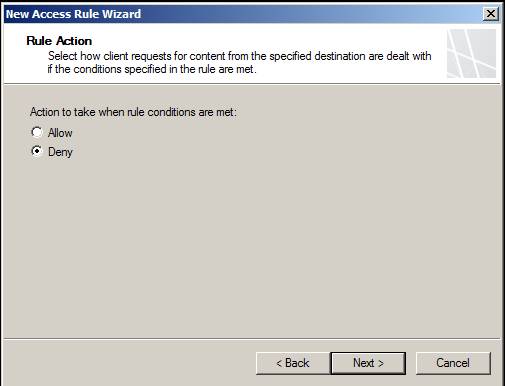

На странице «Действие правила» вам предоставляется возможность сделать это правило «Разрешить » или «Запретить». Обратите внимание, что по умолчанию создается запрещающее правило, что является хорошей идеей с точки зрения безопасности. Мы изменим состояние с «Запретить» на «Разрешить», прежде чем нажать «Далее», чтобы это стало правилом «Разрешить».

Рисунок 4

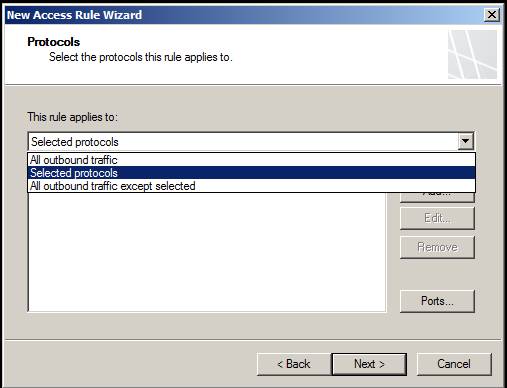

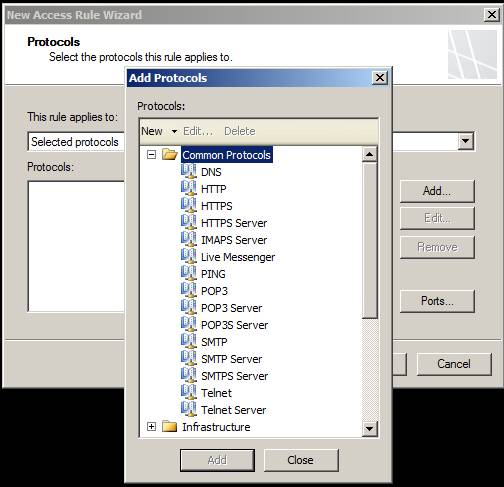

На странице «Протоколы» выберите, к каким протоколам вы хотите применить это правило. В раскрывающемся списке Это правило применяется к вам предоставляется три варианта:

- Весь исходящий трафик — используйте этот параметр, если хотите, чтобы правило применялось ко всем протоколам.

- Выбранные протоколы — используйте этот параметр, чтобы выбрать определенные протоколы, к которым вы хотите применить это правило. Это вариант, который вы, вероятно, будете использовать чаще всего в своей жизни, работая с брандмауэром TMG.

- Весь исходящий трафик, кроме выбранного — позволяет разрешить или запретить все протоколы, кроме подмножества протоколов, выбранных на этой странице.

Рисунок 5

Если вы выберете второй или третий вариант, вы можете нажать кнопку «Добавить», чтобы выбрать протоколы, к которым вы хотите применить это правило. После того, как вы нажмете кнопку «Добавить», откроется диалоговое окно «Добавить протоколы». Когда вы щелкаете папку в этом диалоговом окне, папка открывается и показывает вам список протоколов. Команда брандмауэра TMG упростила вам задачу, разделив протоколы на значимые группы, чтобы вам было проще найти интересующий вас конкретный(е) протокол(ы). Дважды щелкните протоколы, которые вы хотите разрешить, и они появится на странице протоколов в списке протоколов.

Рисунок 6

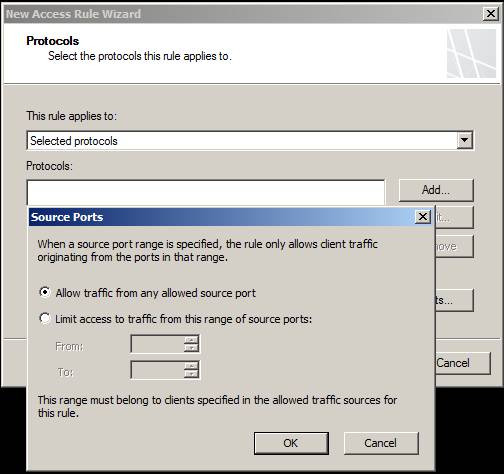

Другой вариант, который у вас есть на этой странице, открывается, когда вы нажимаете кнопку «Исходные порты». Это вызывает диалоговое окно Source Ports. Здесь вы можете указать разрешенные исходные порты для соединений, соответствующих этому правилу. По умолчанию выбран параметр Разрешить трафик из любого разрешенного исходного порта, но если вы хотите заблокировать исходные порты, вы можете выбрать Ограничить доступ к трафику из этого диапазона исходных портов, а затем ввести значения в текстовые поля От и Кому для обозначения эти исходные порты.

Рисунок 7

На этот раз мы не будем выбирать какие-либо конкретные исходные порты. Мы выберем вариант «Весь исходящий трафик» и нажмем «Далее».

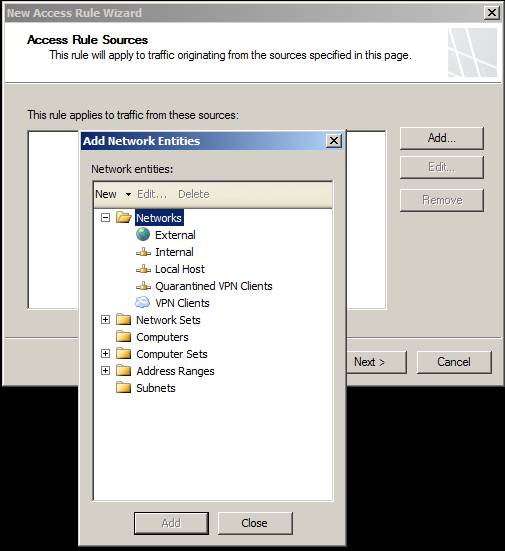

Следующая страница — это страница источников правил доступа. Здесь вы выбираете расположение компьютеров за брандмауэром TMG, к которым вы хотите применить это правило. Нажмите кнопку «Добавить», и вы увидите диалоговое окно «Добавить сетевые объекты». Щелкните папку, содержащую сетевой элемент, представляющий исходное расположение компьютеров, к которым вы хотите применить это правило. В этом примере мы настроим это правило для применения ко всем компьютерам, расположенным во внутренней сети по умолчанию, щелкнув папку «Сети», а затем дважды щелкнув внутреннюю сеть.

Рисунок 8

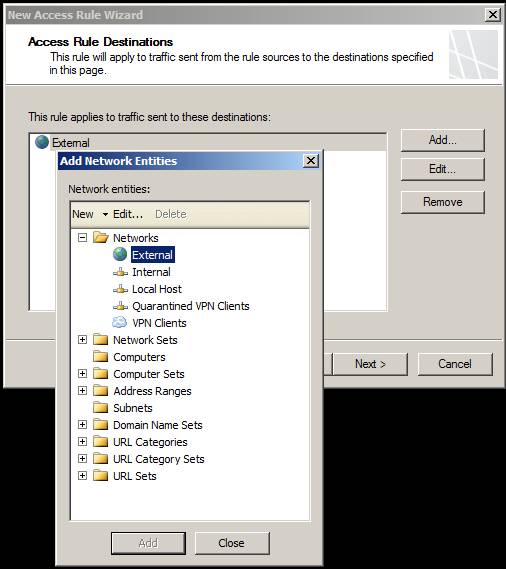

После выбора исходной сети в качестве внутренней сети по умолчанию и нажатия кнопки Далее вы увидите следующую страницу, которая является страницей назначения правил доступа. Здесь вы устанавливаете места назначения, к которым вы хотите, чтобы компьютеры из исходного местоположения, которое вы выбрали ранее, могли получить доступ с помощью этого правила. Страница «Назначения правил доступа» работает так же, как и предыдущая страница, где вы нажимаете кнопку «Добавить », а затем в диалоговом окне «Добавить сетевые объекты» вы щелкаете папку, а затем дважды щелкаете элемент сети, к которому вы хотите разрешить доступ с помощью этого правила.. В этом примере мы выберем внешнюю сеть по умолчанию.

Рисунок 9

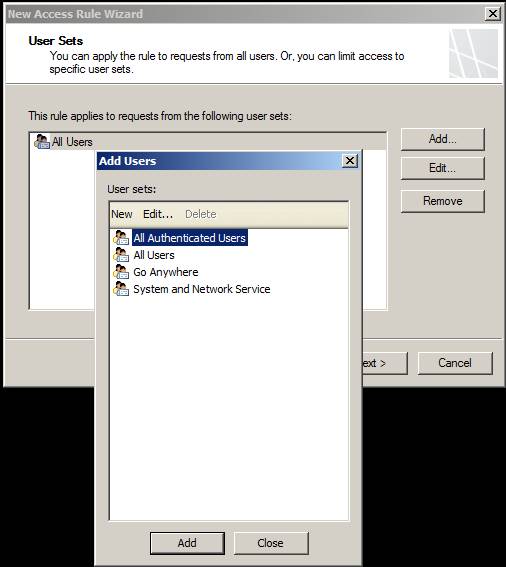

Следующей страницей мастера является страница «Наборы пользователей». На этой странице вы указываете пользователей, к которым вы хотите применить это правило. По умолчанию правила доступа применяются ко всем пользователям. Ваше определение «всех пользователей» может не совпадать с тем, что брандмауэр TMG определяет как всех пользователей. Логично было бы предположить, что «все пользователи» означают, что правило будет применяться ко всем учетным записям в вашей организации. Неправильный! «Все пользователи» с точки зрения брандмауэра TMG означают всех анонимных пользователей, то есть любые соединения без аутентификации. Если вы нажмете кнопку «Добавить», вы сможете выбрать других пользователей, таких как «Все прошедшие проверку» или «Система и сетевая служба». Вы также можете создавать настраиваемые наборы пользователей на основе учетных записей Active Directory или RADIUS. Подробнее об этих вариантах мы поговорим в следующей статье. В этом примере мы выберем опцию «Все пользователи» и нажмем «Далее», чтобы перейти на следующую страницу.

Рисунок 10

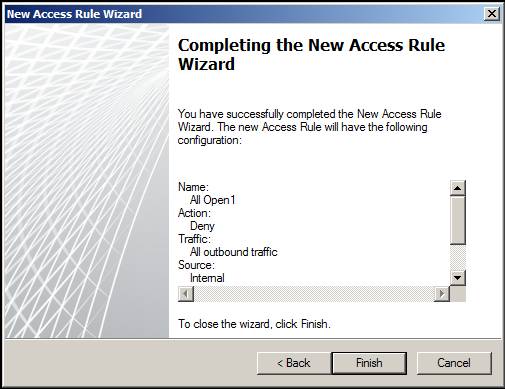

Последней страницей мастера является Завершение работы мастера создания нового правила доступа. Проверьте настройки на этой странице и нажмите «Готово».

Рисунок 11

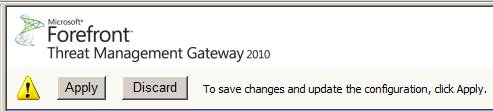

После создания правила оно не применяется до тех пор, пока вы не нажмете кнопку «Применить» в верхней части средней панели консоли брандмауэра TMG. Теперь мы нажмем кнопку «Применить».

Рисунок 12

Дополнительные опции

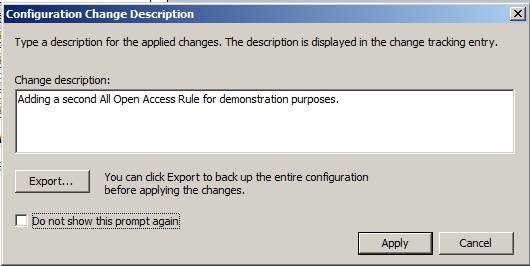

После нажатия кнопки «Применить» появится диалоговое окно «Описание изменения конфигурации». Здесь вы можете добавить описание изменения, внесенного вами в политику брандмауэра, и оно появится в журнале изменений. Журнал изменений полезен, когда вам нужно вернуться назад и выяснить, что вы или кто-то еще мог сделать с политикой брандмауэра в случае, если все работает не так, как вы ожидали.

Обратите внимание, что у вас есть возможность сделать резервную копию политики брандмауэра, нажав кнопку «Экспорт» на этом этапе. Это позволяет вам иметь резервную копию конфигурации, чтобы вы могли легко вернуться к точке, где вы были до внесения этого изменения. У вас также есть возможность больше не показывать это приглашение в будущем, но я не рекомендую вам выбирать эту опцию, так как вы найдете это диалоговое окно очень полезным для вас в будущем. Теперь мы нажмем Применить.

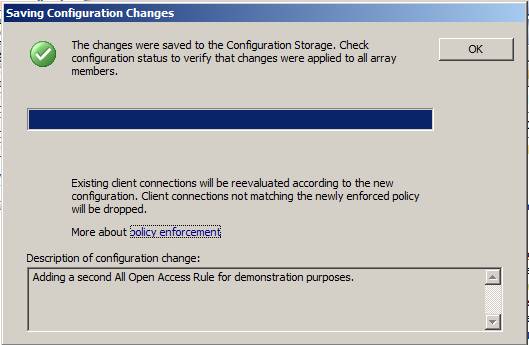

Рисунок 13

Появится диалоговое окно «Сохранение изменений конфигурации», в котором вы узнаете, что параметры политики брандмауэра были сохранены в хранилище конфигурации. Обратите внимание, здесь говорится , что существующие клиентские подключения будут переоценены в соответствии с новой конфигурацией. Соединения клиентов, не соответствующие новой политике, будут сброшены. Это новая функция брандмауэра TMG. В брандмауэре ISA новая политика брандмауэра применялась только к новым соединениям, а не к существующим. Это большое улучшение и одна из многих причин, по которым вам следует перейти на новейшую версию брандмауэра ISA, которая теперь называется брандмауэром TMG.

Рисунок 14

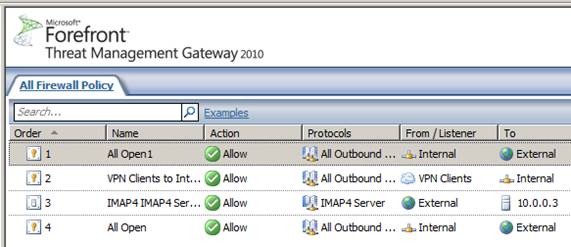

Новое правило появится в списке политик брандмауэра, как показано на рисунке ниже. Позиция в списке зависит от того, где вы щелкнули при запуске мастера. Однако, как я покажу вам в следующей статье, вы можете перемещать правило вверх или вниз по списку.

Рисунок 15

Резюме

В этой статье мы рассмотрели некоторые основы правил доступа для новых администраторов брандмауэра TMG. Правила доступа используются для управления исходящим трафиком из защищенной TMG сети в другую сеть. По умолчанию правила доступа отсутствуют, и трафик не может проходить через брандмауэр TMG. Должно быть установлено правило доступа, разрешающее исходящий трафик. Правила доступа позволяют контролировать трафик на основе ряда факторов, таких как исходное местоположение, целевое местоположение, пользователь и используемые протоколы. Существуют и другие параметры, которые не были представлены в мастере правил доступа, и мы рассмотрим их в следующей статье. Тогда увидимся! – Деб.