Управление безопасностью службы с помощью Windows Server 2008 (часть 2)

Управление безопасностью служб с помощью Windows Server 2008

Введение

На основе замечательных отзывов о первой статье, а также отзывов о моих учебных занятиях, я хотел расширить исходную статью, написанную мной, о защите служб с помощью Windows Server 2008. В первой статье обсуждалось, как защитить службы, используя исторические настройки групповой политики сервисов, а также новую и улучшенную политику сервисов, найденную в настройках групповой политики. Оба этих параметра групповой политики позволяют по-разному управлять безопасностью службы. В этой статье эти параметры безопасности будут расширены, что даст вам больший контроль над учетными записями служб, которые контролируют каждую службу, а также обновление служб и их учетных записей в режиме реального времени. Как сетевой администратор и аудитор безопасности, я знаю, как важно убедиться, что сетевые приложения доступны, а сетевые приложения должны быть безопасными. Найти баланс между ними может быть сложно. Эта статья предоставит каждому администратору и каждому аудитору арсенал для удовлетворения обеих этих потребностей в отношении служб и учетных записей служб.

Защита учетных записей служб

Учетные записи служб используются службами для выполнения действий с компьютером, на котором установлена служба, или для подключения к другим сетевым ресурсам для выполнения задачи. При создании и настройке учетных записей служб уровень привилегий меняется. В большинстве случаев учетным записям служб предоставляется некоторый уровень прав администратора. Для большинства служб, предназначенных для обслуживания сети пользователей, учетным записям служб обычно предоставляется членство в группе «Администраторы домена» в Active Directory. В некоторых случаях учетным записям службы может быть предоставлено членство в группе администраторов предприятия, что в большинстве случаев является слишком большим для службы и ее учетной записи. Однако, в зависимости от программирования службы, это может быть обязательной конфигурацией.

Поскольку учетным записям служб предоставляются такие полномочия во время установки и настройки, эти учетные записи должны быть надлежащим образом защищены. Чтобы защитить эти учетные записи, администраторы должны предпринять дополнительные действия с каждой служебной учетной записью. Задачи не такие сложные, но необходимо проявлять должную осмотрительность, чтобы обеспечить защиту, управление и мониторинг учетных записей от любых мошеннических действий. Задачи, которые необходимо выполнить для защиты учетных записей служб, включают:

- Настройка пользователя служебной учетной записи с ограниченными возможностями входа в систему на рабочей станции.

- Пароль должен быть установлен на срок действия и часто сбрасываться.

Ограничения рабочей станции

Каждая учетная запись пользователя, созданная и сохраненная в Active Directory, может быть ограничена теми компьютерами, на которые они могут входить. Редко, когда вы ограничиваете стандартную учетную запись пользователя несколькими рабочими станциями, на которые они могут войти, но в редких случаях это возможно. Когда дело доходит до служебных учетных записей, это имеет смысл. Причина в том, что учетные записи служб имеют ограниченное количество компьютеров, на которые необходимо войти. Если учетная запись службы используется обычным пользователем или входит в систему на компьютерах, отличных от компьютера, на котором запущена служба, это является серьезной проблемой безопасности. Таким образом, настройка учетной записи службы таким образом, чтобы она могла входить только на те компьютеры, на которых находится служба, является хорошей конфигурацией безопасности.

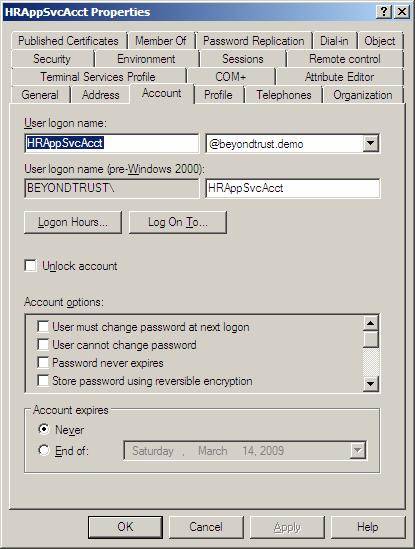

Параметр для ограничения рабочей станции (которая включает в себя как настольные компьютеры, так и серверы) находится в свойствах пользователя в разделе «Пользователи и компьютеры Active Directory». Щелкнув правой кнопкой мыши на учетной записи пользователя (которая функционирует как учетная запись службы), вы выберете Свойства. Затем в диалоговом окне свойств пользователя выберите вкладку «Учетная запись». На этой вкладке вы увидите кнопку «Вход в систему», как показано на рисунке 1.

Рис. 1. Диалоговое окно свойств пользователя может ограничивать рабочие станции, на которых выполняется вход под учетными записями пользователей.

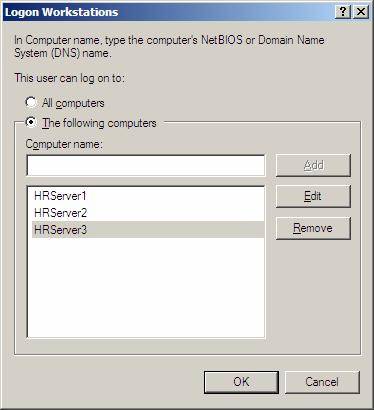

При выборе кнопки Рабочие станции появится диалоговое окно для ввода списка имен рабочих станций. Здесь вы просто введите имя серверов, на которых служба настроена для поддержки службы, работающей на этом сервере. На рис. 2 показан пример того, что может быть для учетной записи службы, которая поддерживает приложение отдела кадров, где служба работает на трех разных серверах отдела кадров.

Рис. 2. Диалоговое окно «Рабочие станции» позволяет вам вводить имена серверов.

В этой конфигурации учетной записи службы будет разрешен вход только на три перечисленных сервера. Это означает, что учетная запись, даже если она скомпрометирована, не сможет войти в систему с любого другого компьютера в сети.

Срок действия пароля и сброс пароля

В ИТ-индустрии уже много лет ведутся споры о том, должен ли срок действия пароля служебной учетной записи истекать или нет. О стандартных учетных записях пользователей, таких как ИТ-сотрудники, сотрудники отдела кадров, руководители и т. д., мало спорят. Однако большинство ИТ-администраторов утверждают, что если срок действия пароля учетной записи службы установлен, служба не будет работать, если пароль не будет изменен. Да, это правда! Если вы посмотрите на ситуацию, ИТ-администратор прав в том, что пароль необходимо будет изменить в ADUC и на КАЖДОМ сервере, где используется учетная запись службы. Для компании, которая имеет множество серверов, и серверы разбросаны по всему миру, это может быть трудно выполнить.

Однако с помощью технологий, доступных сегодня, можно установить срок действия паролей учетных записей служб, а процесс сброса пароля можно выполнить в течение минуты! Этот процесс состоит из четырех шагов, и все они очень просты в настройке и обслуживании.

Первый шаг — настроить учетную запись службы так, чтобы у нее был пароль с истекающим сроком действия. На рис. 1 хорошо видно, что в нижней части диалогового окна есть параметр «Срок действия пароля неограничен». Вам нужно будет убедиться, что этот флажок не установлен. Это заставит учетную запись службы придерживаться политики паролей для всего домена в отношении того, как часто срок действия пароля истекает. По умолчанию в домене Windows Server 2003/2008 установлено значение 42 дня. Это означает, что примерно раз в месяц вам потребуется сбросить пароль учетной записи службы.

Это подводит нас к шагу 2. Шаг 2 — сброс пароля для вашей учетной записи службы. В ADUC выберите объект служебной учетной записи, затем щелкните его правой кнопкой мыши. В контекстном меню есть пункт «Сбросить пароль». Здесь вы введете новый пароль и подтвердите пароль.

Примечание:

Не устанавливайте флажок «Пользователь должен сменить пароль при следующем входе в систему». Это может вызвать серьезную проблему, поскольку учетная запись службы не имеет возможности обновить пароль, поскольку он просто настраивается через службу. На рис. 3 показано, как выглядит это диалоговое окно.

Рисунок 3: Диалоговое окно сброса пароля для вашей учетной записи службы

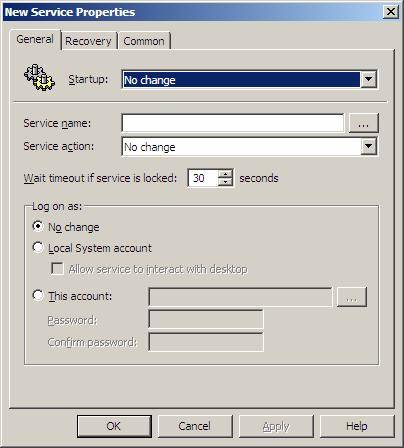

Шаг 3 — использовать новый параметр предпочтений групповой политики для служб. Это новый параметр, который доступен при редактировании объекта групповой политики с компьютера под управлением Windows Server 2008 или Windows Vista SP1 (с установленным RSAT). Новый параметр доступен в разделе «Конфигурация компьютераНастройкиПараметры панели управленияСлужбы». В этом интерфейсе службы, показанном на рис. 4, вы сможете ввести правильное имя учетной записи службы и новый пароль. Просто введите здесь пароль, который вы вводите в ADUC для учетной записи пользователя, и все компьютеры, предназначенные для получения объекта групповой политики, получат новый пароль учетной записи службы.

Рисунок 4: Параметры служб предпочтений групповой политики могут сбросить пароль для службы, работающей на целевом компьютере.

Четвертый и последний шаг — использовать инструмент, который может обновить обработку GPO как можно скорее. Вы можете перейти на каждый сервер и запустить GPUPDATE, но это может занять некоторое время, и сервер может быть недоступен. Другое решение — использовать бесплатный инструмент от Special Operations Software под названием GPUPDATE. Да, то же имя, но совершенно другое решение! Это модификация оснастки ADUC, которая позволяет администратору принудительно выполнять фоновое обновление групповой политики с контроллера домена. Утилита GPUPDATE может обновлять все компьютеры в домене, внутри подразделения или только один компьютер. Вы можете скачать этот бесплатный инструмент здесь.

Резюме

Учетные записи служб отличаются тем, что они имеют повышенные привилегии, редко отслеживаются и редко сбрасывают пароль. Это делает мошеннического пользователя в окружающей среде. Принятие дополнительных мер предосторожности для защиты этих учетных записей стоит каждой секунды. Здесь я показал вам, как ограничить область, в которой эти учетные записи могут войти в систему, что уменьшит общую поверхность атаки, если злоумышленник успешно взломает учетную запись. У служебной учетной записи нет причин для входа на любой компьютер в домене. Кроме того, пароль для сервисных учетных записей необходимо часто сбрасывать. Я показал вам четырехэтапный, но БЫСТРЫЙ способ сбросить пароль для служебной учетной записи. Не только в ADUC, но и как заставить компьютеры, на которых запущена учетная запись, обновить новый пароль за считанные секунды! Выполняя эти шаги, вы поможете защитить серверы, сеть и общую вычислительную среду.