Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 4)

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 2)

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 3)

Введение

В первой части этой серии мы начали с обзора AppLocker, его отличий от SRP, требований к системе и того, как приступить к его настройке, а во второй части мы провели вас через процесс планирования политик AppLocker. В части 3 мы более подробно рассмотрели, как создавать правила и политики AppLocker. В этой заключительной части серии мы завершим обсуждение, рассказав, как включить коллекцию правил DLL, как создать исключения из правил, как редактировать и удалять правила, а также как импортировать и экспортировать политики AppLocker между компьютерами.

Коллекция правил DLL

Другие наборы правил уже включены, когда вы настраиваете AppLocker, и ждут, когда вы поместите в них правила. С другой стороны, коллекция правил DLL должна быть включена явно. Почему коллекция правил DLL отличается? Библиотеки DLL (библиотеки динамической компоновки) не являются исполняемыми напрямую, а являются общими библиотеками кода, используемыми несколькими программами, которые зависят от этих файлов, и изменение или блокировка библиотек DLL может привести к непредвиденным последствиям.

Еще одно предостережение заключается в том, что использование правил DLL может замедлить работу пользователей, поскольку AppLocker проверяет каждую DLL, загружаемую приложением, чтобы определить, разрешена ли она. Это может негативно сказаться на производительности. Использование правил DLL также может привести к записи многочисленных событий в журнал событий.

Таким образом, вы можете понять, почему Microsoft сочла благоразумным немного усложнить создание правил, которые могут блокировать использование DLL, поскольку вам действительно нужно знать, что вы делаете, иначе вы можете в конечном итоге сделать необходимые приложения неспособными бегать. Включить правила DLL несложно, но для этого требуется дополнительный шаг. Обратите внимание, что для правил DLL также нет режима только аудита.

Библиотеки DLL могут быть реализованы с расширениями.dll,.ocx или.drv, но последнее предназначено для устаревших системных драйверов, а правила DLL могут быть созданы только для файлов.dll и.ocx. (Файлы.OCX — это библиотеки, содержащие элементы управления ActiveX).

Включение коллекции правил DLL

Как и в случае с большинством других действий, связанных с настройкой AppLocker, вы можете включить набор правил DDL одним из двух способов: с помощью групповой политики для применения к нескольким компьютерам в объекте групповой политики или с помощью MMC локальной политики безопасности, чтобы включить его для отдельного пользователя. компьютер.

В любом случае, в консоли управления групповыми политиками или в оснастке LSP, процедура выглядит следующим образом:

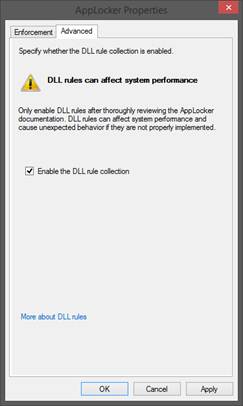

- Перейдите к политикам управления приложениями на левой панели, щелкните правой кнопкой мыши AppLocker и выберите «Свойства».

- Перейдите на вкладку «Дополнительно» в диалоговом окне «Свойства».

- Поставьте галочку в поле Enable the DLL rule collection, как показано на рис. 1.

- Нажмите «ОК».

фигура 1

Создание правил DLL

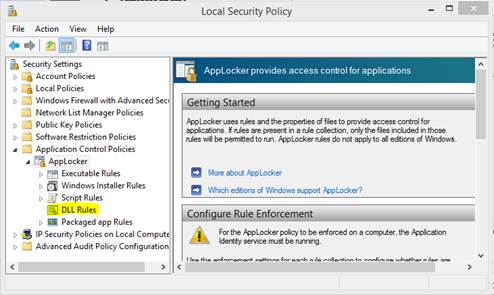

После того, как вы включили коллекцию правил DLL, вы можете создавать правила DLL. Коллекция правил DLL будет отображаться в узле AppLocker в групповой политике или MMC локальной политики безопасности вместе с другими коллекциями правил, как показано на рис. 2.

фигура 2

Прежде чем применять правила DLL, убедитесь, что вы создали разрешающие правила для всех DLL, которые используются вашими разрешенными приложениями. Доступны три правила по умолчанию:

- Правило всех библиотек DLL: позволяет членам локальной группы администраторов запускать все библиотеки DLL.

- Правило Microsoft Windows DLL: разрешает всем пользователям запускать библиотеки DLL, расположенные в папке Windows.

- Правило «Все библиотеки DLL в папке Program Files »: разрешает всем пользователям запускать библиотеки DLL, расположенные в папке Program Files.

Новые правила DLL создаются так же, как и правила в других коллекциях: щелкните правой кнопкой мыши правила DLL в левом дереве консоли и выберите Создать новое правило, после чего откроется мастер создания правил DLL. Вы выберете действие правила (разрешить или запретить), пользователя или группу, к которым оно должно применяться, и тип условия правила (издатель, путь или хэш), как и в других типах правил.

Исключения из правил

Вы, несомненно, слышали старую поговорку о том, что «из каждого правила есть исключение». Это не обязательно верно, когда речь идет о AppLocker, но полезно знать, что вы создавать исключения, если вам нужно исключить применение правила к определенным файлам или папкам.

Исключения создаются как часть процесса создания правил. Исключения, как и правила, создаются с помощью групповой политики или локальной политики безопасности MMC и могут иметь тип условия издателя, пути или хэша.

Исключения из правил не предназначены для исключения определенных пользователей в группе из применения к ним правила. Если вам нужно это сделать, решение состоит в том, чтобы создать второе правило. Например, вы создаете правило, позволяющее всем запускать все программы в папке Windows. Затем вы создаете исключение для regedit.exe. Таким образом, это правило теперь позволяет всем запускать все программы в папке Windows, кроме редактора реестра. Теперь, если у вас есть пользователь, которому нужно запустить редактор реестра, вы создаете второе правило, которое позволяет пользователю (или подгруппе) X запускать regedit.exe.

Обратите внимание, что запрещающие правила переопределяют разрешающие правила, поэтому вы не можете добиться того, что хотите здесь, создав правило, которое запрещает всем запускать regedit.exe, а затем создайте разрешающее правило для пользователя X, потому что запрещающее правило переопределит. Вместо этого вам нужно сделать это, сделав исключение, как описано выше.

Редактирование и удаление правил

Было бы неплохо, если бы вы могли просто «установить и забыть», но реальный мир редко работает таким образом, и AppLocker не является исключением из правила. Ваша экосистема приложений меняется со временем. Новые приложения развертываются, а старые удаляются. Или ситуации и политики меняются, и вам больше не нужно запрещать приложения, которые вы когда-то делали.

Вы можете удалить правила, которые больше не актуальны. Опять же, вы делаете это с помощью групповой политики или локальной политики безопасности MMC. Просто перейдите к правилу в соответствующем наборе правил, щелкните его правой кнопкой мыши и выберите «Удалить». При использовании групповой политики объект групповой политики необходимо обновить, прежде чем произойдет изменение. При использовании LSP MMC изменение вступает в силу немедленно.

Импорт и экспорт политик AppLocker

Вы можете экспортировать политики AppLocker из объекта групповой политики, чтобы внести изменения в политику. Вам необходимо иметь разрешение на изменение настроек для объекта групповой политики. Если вы являетесь администратором домена, администратором предприятия или членом группы владельцев-создателей групповой политики, у вас уже есть это разрешение. Вот как это сделать:

- В консоли управления групповыми политиками щелкните правой кнопкой мыши AppLocker в дереве левой консоли и выберите Экспортировать политику.

- Введите имя экспортируемой политики в поле имени диалогового окна.

- Выберите место, где вы хотите сохранить экспортированную политику.

- Щелкните Сохранить.

- Нажмите «ОК».

Чтобы импортировать политику в объект групповой политики, ее необходимо сначала экспортировать в виде XML-файла. Опять же, вам нужно разрешение на изменение настроек для выполнения этой задачи:

- В консоли управления групповыми политиками откройте объект групповой политики, в который вы хотите импортировать политику AppLocker.

- Щелкните правой кнопкой мыши AppLocker в дереве левой консоли.

- Выберите политику импорта.

- В диалоговом окне перейдите в файловой системе к расположению XML-файла, в который вы экспортировали политику, выберите его и нажмите «Открыть».

- Нажмите «ОК».

Как протестировать политику AppLocker

Рекомендуется протестировать политику AppLocker, прежде чем импортировать ее на другой компьютер. Это позволит вам увидеть, будут ли заблокированы какие-либо правила в ваших наборах правил. Сделайте это на компьютере, к которому применены политики AppLocker. Вы запускаете средство тестирования с помощью командлета PowerShell. Вот шаги, которые необходимо выполнить:

- Сначала запустите Powershell от имени администратора.

- Затем добавьте командлеты AppLocker в Powershell с помощью команды import-module AppLocker.

- Затем экспортируйте политику AppLocker с помощью командлета Get-AppLockerPolicy Powershell со следующим синтаксисом: Get-AppLockerPolicy –Effective –XML > <path.xml>, где «path.xml» — это путь к экспортированному XML-файлу политики.

- Теперь используйте следующие командлеты, чтобы выбрать каталог, запустить командлет Test-AppLockerPolicy и экспортировать результаты теста в файл, чтобы вы могли их проанализировать:

Get-ChildItem <DirectoryPathtoReview> -Filter <FileExtensionFilter> -Recurse | Конвертировать-Путь | Test-AppLockerPolicy –XMLPolicy <PathToExportedPolicyFile> -User <domainusername> -Filter <TypeofRuletoFilterFor> | Экспорт-CSV <PathToExportResultsTo.CSV>

Существует несколько командлетов Powershell, которые можно использовать для создания, тестирования и управления политиками AppLocker. Для получения дополнительных сведений о командлетах используйте командлет Get-Help или посетите веб-сайт TechNet.

Резюме

AppLocker — это мощный инструмент для администраторов Windows, который значительно улучшает старые политики ограниченного использования программ и дает вам больший контроль над приложениями, которые могут запускать пользователи. Политики и правила AppLocker можно использовать для блокировки или разрешения использования различных типов исполняемых файлов разными пользователями и группами компьютеров. В этой серии из четырех частей мы обсудили как концептуальные вопросы, так и способы создания, управления и удаления политик, правил и исключений AppLocker.

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 2)

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 3)