Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 3)

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 2)

Введение

В первой части этой серии мы начали с обзора AppLocker, его отличий от SRP, требований к системе и того, как приступить к его настройке, а во второй части мы провели вас через процесс планирования политик AppLocker. Теперь, в части 3, мы углубимся в детали создания правил и политик AppLocker.

Настройка политик AppLocker

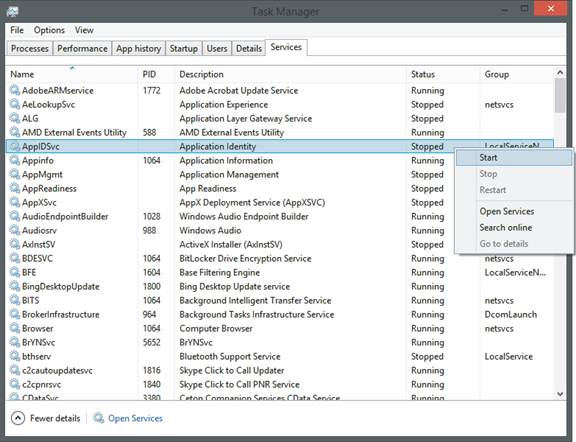

Помните, что служба идентификации приложений должна быть запущена, прежде чем вы сможете использовать AppLocker для применения политик, потому что это компонент, который определяет личность каждого приложения. Очевидно, что система не может блокировать или разрешать приложения без их предварительной идентификации. Вы можете запустить службу вручную через вкладку «Службы» в диспетчере задач, как показано на рисунке 1.

фигура 1

Службу удобнее настроить на автоматический запуск, что можно сделать через Консоль управления групповыми политиками (GPMC), по следующему пути:

Конфигурация компьютераПараметры WindowsПараметры безопасности Системные службы

В правой области сведений дважды щелкните Application Identity и в поле «Свойства» настройте автоматический запуск службы.

Вы можете настроить свою политику AppLocker только для аудита, как мы обсуждали в разделе планирования во второй части этой серии, или вы можете настроить ее для обеспечения соблюдения ваших правил. Первый параметр дает вам информацию о том, как пользователи используют приложения, а второй управляет тем, как пользователи могут использовать приложения. Обратите внимание, что все события проверяются и при применении правил.

Сначала мы рассмотрим, как настроить вашу политику AppLocker только для аудита, что может быть полезным шагом, чтобы увидеть потенциальные эффекты ваших правил до реализации принудительного применения.

Настройка аудита AppLocker

Существует несколько различных способов настройки политик AppLocker для аудита, в зависимости от того, хотите ли вы сделать это для всех компьютеров в объекте групповой политики или просто хотите провести аудит для локального компьютера. В корпоративной среде вы, скорее всего, будете проводить аудит группы компьютеров в объекте групповой политики, поэтому сначала мы рассмотрим этот сценарий.

- Войдите в систему с учетной записью, принадлежащей к группе «Администраторы домена», «Администраторы предприятия» или «Владельцы-создатели групповой политики».

- Откройте консоль управления групповыми политиками (GPMC) и перейдите к объекту групповой политики, в котором находится коллекция правил.

- Щелкните правой кнопкой мыши объект групповой политики и выберите «Изменить».

- Дважды щелкните Политики управления приложениями.

- Щелкните правой кнопкой мыши AppLocker.

- Щелкните Свойства.

- Перейдите на вкладку «Применение» в диалоговом окне «Свойства».

- Найдите набор правил, который вы хотите проверить, и установите флажок «Настроено».

- Выберите Аудит только в списке для набора правил.

- Нажмите «ОК».

Вы можете, конечно, повторить процедуру, если хотите проверить более одного набора правил.

Чтобы настроить локальный компьютер для аудита политик AppLocker, процедура аналогична, за исключением того, что вы должны быть членом группы «Локальные администраторы» и использовать оснастку «Локальная политика безопасности», доступ к которой можно получить, введя secpol.msc. в поле Поиск программ и файлов. Затем выполните шаги с 4 по 9 из приведенного выше списка шагов.

Настройка применения политик AppLocker

Чтобы запретить пользователям запускать приложения, которые могут представлять угрозу безопасности или снижать производительность труда, вам нужно настроить свои политики для обеспечения соблюдения созданных вами правил. Процедура очень похожа на настройку политик только для аудита.

Сначала выполните шаги с 1 по 8, описанные выше, но на вкладке «Применение» диалогового окна «Свойства AppLocker» выберите « Принудительно применять правила» вместо «Только аудит».

Настройка правил AppLocker

Прежде чем вы сможете проводить аудит или применять правила AppLocker в рамках созданных вами политик, конечно, вам необходимо одно или несколько правил для применения. В этом разделе мы покажем вам, как создавать различные типы правил. Возможно, вы помните, что вы можете создать пять различных типов правил. Какой из них лучше всего подойдет для данного приложения, зависит от типа используемых файлов. К этим типам относятся исполняемые правила, правила сценариев, правила установщика Windows, правила DLL и правила упакованного приложения/установщика. Различные типы правил разделены на

Другим соображением является тип условий, которые должны оцениваться правилом, чтобы определить, будет ли приложение разрешено или заблокировано. Здесь у вас есть три варианта: правила, использующие условия хеширования, правила, использующие условия пути, и правила, использующие условия издателя. Давайте посмотрим, как создать каждый тип условия.

А с настройкой политик AppLocker вы можете создавать правила AppLocker с помощью групповой политики или локальной политики безопасности. Мы сосредоточимся на использовании групповой политики, поскольку это наиболее эффективный и наиболее распространенный метод в сетевой среде предприятия.

Создание правил условия хеширования

Криптографический хэш каждого файла создается системой. Каждый файл имеет свой уникальный хэш. Преимущество хэш-правил заключается в том, что это безопасный тип правил, особенно для файлов без цифровой подписи. Недостатком является то, что всякий раз, когда файл обновляется, его хэш будет меняться, и вам придется обновлять хэш-правило вручную, что может быть проблемой для приложений, которые часто обновляются.

Чтобы создать правило условия хеширования, выполните следующие действия:

- В консоли управления групповыми политиками найдите объект групповой политики, в котором находится политика, которую вы хотите использовать, и выберите «Изменить» или откройте консоль «Локальная политика безопасности».

- Дважды щелкните Политики управления приложениями.

- Дважды щелкните AppLocker.

- Выберите коллекцию правил, для которой вы хотите создать правило (например, Исполняемые правила).

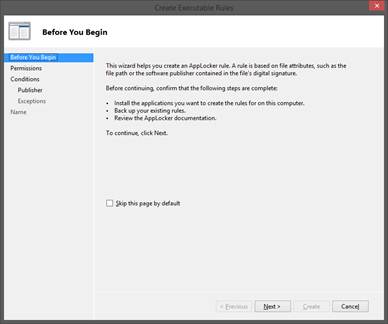

- Щелкните коллекцию правой кнопкой мыши или откройте меню «Действие» и выберите «Создать новое правило». Это запустит мастер создания новых правил, как показано на рисунке 2.

фигура 2

- Нажмите «Далее» на странице «Перед началом работы». Вы можете настроить мастер на пропуск этой страницы по умолчанию, чтобы вам не приходилось видеть ее каждый раз при создании нового правила.

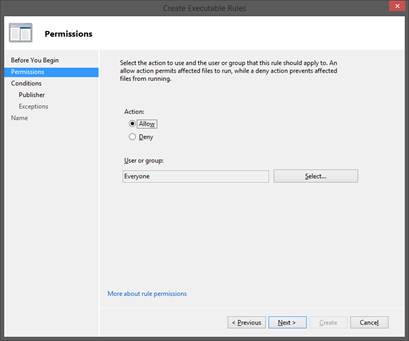

- На странице Разрешения вы выбираете, хотите ли вы, чтобы это правило разрешало или запрещало файл, к которому оно применяется, и выбираете пользователя или группу, к которым вы хотите применить правило, как показано на рисунке 3.

Рисунок 3

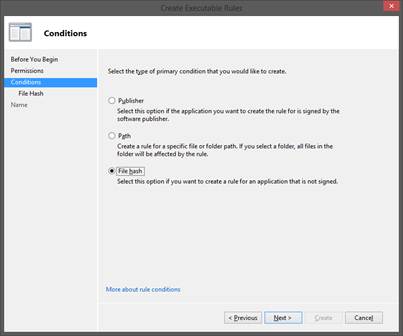

- На странице «Условия» выберите «Хэш файла» в качестве типа условия для этого правила, как показано на рис. 4.

Рисунок 4

- На странице «Хэш файла» нажмите «Обзор» и найдите исполняемый файл приложения, к которому вы хотите применить это правило. Используйте «Обзор файлов», если вы хотите выбрать только один конкретный файл, или «Обзор папок», если вы хотите, чтобы система вычисляла хэш для всех исполняемых файлов в папке.

- Щелкните Далее.

- На странице «Имя и описание» введите имя правила, чтобы вам было легче запомнить, что это такое, а затем нажмите «Создать», чтобы создать новое правило.

Создание правил условий пути

Правила условия пути используют расположение файла приложения в файловой системе, чтобы определить, какой файл следует разрешить или заблокировать. Чтобы создать правило условий пути, выполните шаги с 1 по 7, описанные выше, затем выберите «Путь» на странице «Условия» и снова просмотрите файлы, чтобы найти файл или папку, в которой находится приложение. Вы также можете ввести путь непосредственно в поле Путь.

Правило условий пути имеет то преимущество, что упрощает управление несколькими каталогами (или только одним файлом), и вы можете использовать подстановочный знак (*) в правилах пути. Однако вы должны знать и указать полный путь, а если в пути есть подкаталоги, для которых не администраторы имеют права на запись, это может представлять угрозу безопасности.

Создание правил условия издателя

Правила условия издателя имеют ряд преимуществ. Вы можете использовать только одно правило, чтобы разрешить целый набор продуктов (при условии, что все они имеют одинаковую информацию о цифровой подписи), и вам не нужно часто обновлять правило, как в случае с правилами хеширования. Вы также можете использовать подстановочный знак здесь, чтобы представить любого издателя, любое имя продукта, любое имя файла или любую версию файла в правиле. Недостатком является то, что этот тип правила работает только с файлами, имеющими цифровую подпись издателя.

Чтобы создать правило условия издателя, выполните описанные выше шаги с 1 по 7, затем на странице «Условия» выберите «Издатель» в качестве условия правила. Это немного отличается тем, что после выбора подписанного файла вы можете использовать интерфейс ползунка для управления областью действия правила.

Правила по умолчанию

Правила по умолчанию включены для каждой коллекции правил, которые автоматически создают правила, разрешающие запуск системных файлов Windows. Вы должны быть администратором, чтобы генерировать правила по умолчанию. В консоли «Локальная политика безопасности» дважды щелкните «Политики управления приложениями», затем дважды щелкните «AppLocker» и щелкните правой кнопкой мыши тип правила (исполняемый файл, установщик Windows и/или правила сценария). Выберите «Создать правила по умолчанию», и эти правила будут созданы автоматически.

Резюме

В этой третьей части нашей серии из четырех статей об управлении AppLocker в Server 2012 и 2012 R2 мы показали, как настраивать политики AppLocker и создавать правила AppLocker. Вы могли заметить, что набор правил DLL не отображается в списке наборов правил в дереве консоли. В части 4 мы завершим эту серию, обсудив, как включить коллекцию правил DLL, как создать исключения из правил, как редактировать и удалять правила, а также как импортировать и экспортировать политики AppLocker между компьютерами.

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 2)