Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 2)

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 3)

Как обрабатываются политики и правила AppLocker

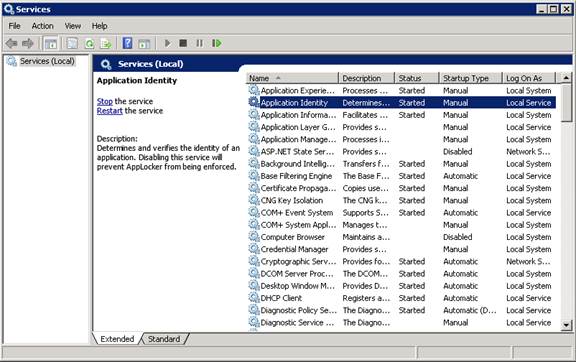

Прежде чем планировать реализацию политик AppLocker, необходимо понять, как они работают и обрабатываются. Правила AppLocker — это элементы управления, которые применяются к типам файлов, на которые распространяются элементы управления AppLocker, которые определяют, разрешено ли запускать этот файл. Политики AppLocker — это наборы правил, которые применяются на компьютере через службу идентификации приложений. Служба идентификации приложений отвечает за оценку политик. Помните, что служба должна быть включена и запущена для применения политик AppLocker.

фигура 1

Существует пять типов правил в зависимости от типа файла, которым они управляют. Они есть:

- Исполняемые правила (применяется к файлам.EXE и.COM)

- Правила скрипта (применяются к файлам.PS1,.BAT,.CMD,.VBS и.JS)

- Правила установщика Windows (применяются к файлам.MSI,.MST и.MSP)

- Правила DLL (применяется к файлам.DDL и.OCX)

- Правила упакованного приложения/установщика упакованного приложения (применяются к упакованным приложениям и установщикам с расширением.APPX)

Каждое правило содержит запись управления доступом (ACE) «разрешить» или «запретить», идентификатор безопасности (SID) для указания пользователя или группы, к которым применяется правило, и условие правила. Есть три возможных условия правила. Это:

- Условия издателя, разрешающие или запрещающие запуск файлов, подписанных определенным издателем программного обеспечения.

- Условия пути, которые разрешают или запрещают запуск файлов, хранящихся в определенном пути к файлу.

- Условия хеширования, разрешающие или запрещающие запуск файлов, чьи зашифрованные хэши совпадают с указанными в правиле.

Обратите внимание, что запрещающие правила обрабатываются до разрешающих.

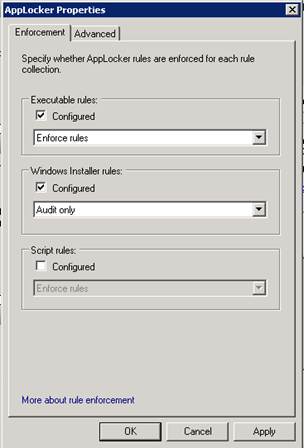

Важно понимать, как параметры групповой политики влияют на применение правил AppLocker. Существует три возможных параметра режима принудительного применения для каждого типа правила AppLocker:

- Не настроено.

- Применение правил

- Только аудит

фигура 2

Хотя это может показаться не интуитивно понятным, когда режим принудительного применения не настроен, применяться любые правила, настроенные для этого типа правила. Режим «принудительного применения правил» также, очевидно, приведет к принудительному применению правил. Если вы выберете только аудит, правила будут применяться; однако, если пользователь запускает программу, на которую могло бы повлиять правило (если бы правила применялись), эта информация будет записана в журнал событий AppLocker.

Обратите внимание, что вы можете создавать исключения для своих правил. То есть вы можете указать определенные файлы или папки, которые не должны применяться правилом. Вы делаете это через диалоговое окно свойств для конкретного правила. Мы обсудим, как создавать правила и исключения, позже в этой серии статей, после того как закончим обсуждение планирования развертывания AppLocker.

Процесс планирования

Планирование развертывания AppLocker включает ряд шагов. Это включает:

- Решите, будет ли AppLocker использоваться вместе с SRP.

- Решите, будете ли вы использовать только разрешающие правила или разрешающие и запрещающие правила.

- Решите, где будет развернут AppLocker.

- Определите, какие приложения установлены.

- Определите, какие приложения вам нужно контролировать.

- Решите, какой из пяти типов наборов правил (исполняемый файл, сценарий, установщик, DDL, упакованные приложения) вы будете использовать.

- Определите параметры принудительного применения для каждого из ваших подразделений.

- Создайте план обслуживания политик AppLocker.

Не забудьте задокументировать свой план и процесс проектирования, а также фактический процесс развертывания.

Примечание:

Политики AppLocker будут применяться только к тем компьютерам в вашей организации, на которых установлена версия Windows, поддерживающая AppLocker. Клиентские операционные системы, поддерживающие AppLocker, включают выпуски Windows 8/8.1 Enterprise и Windows 7 Enterprise и Ultimate. Серверные операционные системы, поддерживающие AppLocker, включают выпуски Windows Server 2012 R2 и 2012 Standard и Datacenter, выпуски Windows Server 2008 R2 Standard, Enterprise и Datacenter.

У вас есть несколько различных вариантов, когда дело доходит до разработки вашей политики. Вы можете использовать AppLocker любым из следующих способов:

- Создавайте политики для управления всеми приложениями или конкретными приложениями с помощью списка разрешений. Только те приложения в списке могут быть запущены. Вы можете создавать исключения.

- Вы можете управлять только устаревшими (настольными) приложениями или только современными приложениями с пользовательским интерфейсом (Windows Store) или обоими. Приложения Магазина Windows классифицируются по условию издателя.

- Вы можете контролировать приложения для определенных пользователей или групп, применяя политики AppLocker к определенным объектам в OU.

- Вы можете управлять приложениями для конкретных компьютеров.

- Вы можете контролировать использование приложений, не контролируя и не блокируя их.

При планировании развертывания AppLocker вам следует подумать, нужны ли вам разные политики для разных групп пользователей. Если это так, ваш процесс проектирования будет немного сложнее. Лучший способ сделать это — иметь разные объекты групповой политики для разных групп; однако ваш проект Active Directory может быть не таким. Альтернативный способ — применить правила AppLocker к отдельным группам пользователей.

Если вы находитесь в такой ситуации, имейте в виду, что каждое правило может быть применено только к одному пользователю или одной группе. То есть вы не можете добавить дополнительных пользователей/групп в одно и то же правило. Однако вы можете создать столько правил, сколько хотите для одного и того же приложения. Таким образом, если у вас есть две группы, которым нужно запустить одно и то же приложение (или которым нужно запретить запуск одного и того же приложения), вы можете создать правило для каждой из этих групп, которое разрешает (или запрещает) доступ к этому приложению.

Вы можете создать столько общих правил, сколько захотите (ограничений по кодированию нет), но большое количество правил может снизить производительность, поскольку все они должны быть оценены и применены. Существует косвенное ограничение на количество правил, которые могут быть в объекте групповой политики, в зависимости от максимального размера объекта групповой политики.

Примечание:

Важно помнить, что есть некоторые типы файлов, которыми AppLocker не может управлять, включая сценарии, отличные от сценариев VBScript, Jscript,.bat,.cmd и PowerShell (Perl, макросы и другие типы интерпретируемого кода не могут контролироваться AppLocker).

Кроме того, AppLocker не может блокировать определенные 16-битные программы DOS, работающие в NTVDM (NT Virtual DOS Machine). Вместо этого вы можете настроить политики AppLocker для блокировки запуска NTVDM.exe. Это предотвратит запуск всех 16-битных двоичных файлов DOS.

Также обратите внимание, что политики AppLocker можно применять к упакованным приложениям только на компьютерах с Windows 8/8.1 Enterprise и Windows Server 2012/2012 R2. Старые операционные системы, поддерживающие AppLocker, логически не поддерживают это, поскольку современные упакованные приложения пользовательского интерфейса не работают в этих операционных системах.

Совместное планирование AppLocker и SRP

Если в вашей организации есть более старые системы, вам необходимо спланировать, как они впишутся в вашу стратегию управления приложениями. В идеале вы должны обновить все компьютеры с Windows XP до окончания поддержки, так как они сами по себе представляют угрозу безопасности и больше не имеют обновлений безопасности. Однако у вас могут остаться системы под управлением Windows Vista или Server 2003.

В этом случае политики AppLocker нельзя использовать для управления программным обеспечением, работающим на этих машинах. Для них использовать SRP, что означает, что SRP и AppLocker будут сосуществовать в вашей сети, поэтому у вас будет несколько дополнительных соображений по планированию. Более новые операционные системы поддерживают как AppLocker, так и SRP, поэтому необходимо помнить, что политики AppLocker имеют приоритет над политиками SRP, если обе они применяются к одному и тому же объекту групповой политики (GPO) или связанным объектам групповой политики для компьютеров, поддерживающих AppLocker.

Лучший способ справиться с этим — создать разные объекты групповой политики для политик AppLocker и SRP, а не применять их к одному и тому же объекту групповой политики. Это может избавить от многих головных болей в будущем. Если вы хотите развернуть AppLocker и SRP в одном и том же домене, вам следует протестировать политики перед их развертыванием в производственной сети, чтобы убедиться, что эффект соответствует вашим ожиданиям.

Вы можете проверить влияние политик AppLocker с помощью командлетов Get-AppLockerPolicy и Test-AppLockerPolicy в PowerShell или использовать режим «Только аудит», который позволит вам увидеть в журнале событий, каковы будут последствия политик. Вы можете протестировать влияние SRP с помощью инструмента Resultant Set of Policies (RSoP), который представляет собой оснастку для консоли управления групповыми политиками (GPMC).

Резюме

В этой части нашей статьи, состоящей из нескольких частей, об управлении AppLocker в Server 2012 R2 и Windows 8/8.1 мы коснемся некоторых наиболее важных моментов в процессе планирования развертывания AppLocker, включая развертывание AppLocker и SRP в одном домене. В следующей части нашей серии, части 3, мы более подробно рассмотрим, как создавать правила и политики AppLocker и как создавать исключения из правил.

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 3)