Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 1)

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 3)

Введение

AppLocker — это мощный, но часто упускаемый из виду инструмент повышения безопасности за счет ограничения доступа пользователей к приложениям и другим исполняемым файлам, сценариям, файлам установщика Windows и библиотекам динамической компоновки (DLL). AppLocker впервые появился в Windows Server 2008 R2 и Windows 7; это результат старых политик ограниченного использования программ, которые были включены в Windows Server 2003/2008, Windows XP и Vista. AppLocker похож на надмножество SRP с расширенными возможностями. В этой статье, состоящей из нескольких частей, мы обсудим эволюцию и функции AppLocker в Windows Server 2012, а также способы развертывания политик и управления ими, включая использование PowerShell, который быстро становится предпочтительным инструментом управления для многих администраторов Windows.

Мы начнем здесь, в части 1, с обзора AppLocker, его отличий от SRP, системных требований и того, как приступить к его настройке.

AppLocker против SRP

SRP был отличной идеей, но в итоге он мало использовался, потому что его было сложно настроить, а опытные пользователи могли довольно легко его обойти. Если вы допустили ошибку при создании политик, это может создать кошмарную ситуацию, из-за которой пользователи не смогут выполнять свою работу, что отрицательно скажется на производительности. Кроме того, если вы использовали хэш-правила для управления программным обеспечением, вам приходилось создавать новые правила каждый раз, когда вы устанавливали обновление программного обеспечения, иначе вы обнаружите, что ваши пользователи не могут использовать обновленные программы. Многие сетевые администраторы в отчаянии опустили руки и перестали пытаться заставить его работать.

К их чести, Microsoft прислушалась к жалобам клиентов и внесла некоторые большие изменения, когда пришло время «переосмыслить» технологию для Windows 2008 R2 и Windows 7. Чтобы показать, что это не SRP вашего отца, они изменили название к чему-то более броскому: AppLocker. Одно из основных улучшений коснулось осведомленности о версиях и контроля над ними. Это означает, что вы можете ввести элементы управления, чтобы гарантировать, что пользователи могут запускать только определенные версии определенного приложения. Однако это не означает, что они не смогут обновляться при выходе новой версии, так как вы можете указать, например, версию 10 и выше. Приятным изменением для администраторов стало создание правил с помощью мастера, что значительно упростило создание нужных политик.

AppLocker получил некоторые улучшения в Windows Server 2012, добавив возможность управлять политиками для упакованных приложений и установщиков упакованных приложений. Упакованные приложения, как следует из названия, представляют собой пакет, который содержит функциональное приложение вместе со сценариями и другими ресурсами для упрощения настройки и развертывания программного обеспечения. AppLocker может контролировать все различные компоненты упакованного приложения с помощью всего одного правила, в отличие от неупакованных приложений и различных компонентов, которые они используют (таких как файлы.DLL и установщики).

Версия AppLocker для Windows Server 2012 добавляет еще два формата файлов к типам файлов, которыми можно управлять с помощью политик:.mst (файлы, используемые Windows для настройки параметров установки приложений установщика Windows) и.appx (пакеты приложений Магазина Windows, которые представляют собой тип ZIP-файла с кодовой подписью, который содержит код приложения, сценарий, разметку и т. д., которые включают в себя современные приложения Windows 8/8.1 в стиле пользовательского интерфейса).

Вам может быть интересно, можете ли вы перенести свои предыдущие политики ограниченного использования программ в AppLocker. К сожалению, это две разные технологии, поэтому краткий ответ — «нет». Однако вы можете одновременно использовать SRP и AppLocker в одном домене. То есть вы можете использовать SRP для компьютеров под управлением Windows Vista (или XP, если вы все еще используете такие машины, несмотря на прекращение поддержки и обновлений безопасности — чего я настоятельно не рекомендую) и в то же время использовать AppLocker для тех машин, на которых работает Windows 7 и Windows 8/8.1. Дополнительные сведения об этом см. в статье TechNet Использование AppLocker и политик ограниченного использования программ в одном домене.

Обзор

Существует множество сценариев использования AppLocker, в зависимости от конкретных потребностей вашей организации. Хорошая стратегия безопасности основана на принципе наименьших привилегий, который предполагает ограничение доступа пользователей к тем ресурсам, файлам и программам, которые необходимы для выполнения работы, и не более того. Ограничение программного обеспечения является расширением этой концепции, основанным на предпосылке, что пользователи должны иметь возможность запускать только те приложения и другие исполняемые файлы, которые им нужны для выполнения их работы.

Когда пользователь запускает исполняемый файл, процесс обычно запускается с тем же уровнем доступа, что и у учетной записи пользователя. Если программа, которую запускает пользователь, является вредоносной, критически важные данные могут быть повреждены или могут быть украдены (отправлены вредоносной программой обратно на «базовый корабль» злоумышленника). Это вызывает все большую озабоченность в современном деловом мире, где утечка данных может стоить миллионы в виде потери клиентов, ущерба репутации, гражданской ответственности и (если ваша организация принадлежит к области, регулируемой государством или отраслью) штрафов и других санкций.

Существует множество превентивных мер, которые можно предпринять для защиты от такого нарушения данных. Один из шагов — запретить пользователям запускать программное обеспечение, не одобренное организацией, которое может быть вредоносным ПО или старыми версиями законных программ, которые менее безопасны, чем их актуальные версии. Вот тут-то и появляется AppLocker.

AppLocker можно использовать для предотвращения запуска пользователями устаревшего программного обеспечения, нелицензионного программного обеспечения, программного обеспечения, использующего чрезмерную пропускную способность сети, или определенных приложений, которые либо представляют угрозу безопасности, либо могут привести к потере времени и снижению производительности. Вы можете либо занести в черный список определенные приложения, либо внести в белый список приложения, которые вы хотите, чтобы пользователи могли запускать, и заблокировать все остальные. Эти ограничения могут применяться ко всей организации или только к конкретному лицу или группе пользователей.

AppLocker не заботится о том, где находится исполняемый файл, поэтому он будет блокировать запуск неавторизованных приложений, независимо от того, запускаются ли они с локального диска, сетевого диска, USB-накопителя и т. д. Обратите внимание, что вы можете создавать правила DLL, но вы должны явно включить сбор правил DLL; по умолчанию он отключен, потому что вам действительно нужно знать, что вы делаете, поскольку правила DDL, если они не реализованы правильно, могут вызвать проблемы с совместимостью приложений. Также имейте в виду, что если вы включите правила DLL, это может привести к записи очень большого количества событий в журнал событий, поскольку AppLocker будет проверять каждую попытку запуска DLL, чтобы определить, разрешено ли это.

Поскольку по-прежнему можно создавать правила с «непредвиденными последствиями», даже если у вас нет опыта работы с AppLocker (или даже если он есть), рекомендуется протестировать правила, прежде чем вы действительно начнете применять их. Это можно сделать, выбрав режим принудительного применения только аудита AppLocker. Когда вы находитесь в этом режиме, вместо того, чтобы блокировать приложение, запуск которого правило обычно запрещает, оно все равно будет работать, но в журналах AppLocker будет отображаться предупреждающее событие.

Начиная

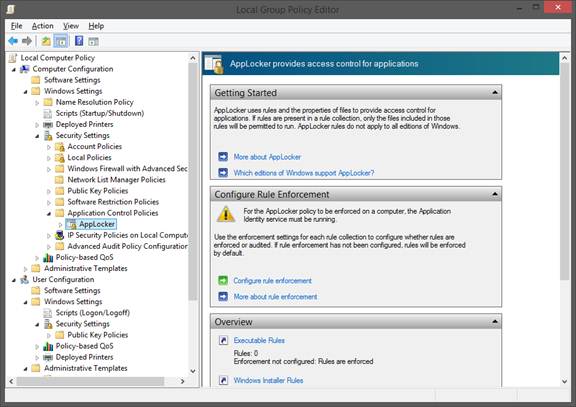

AppLocker основан на групповой политике. Вы можете получить к нему доступ через редактор групповой политики для политики домена или политики локального компьютера, но он довольно хорошо скрыт. В узле «Параметры Windows» раздела «Конфигурация компьютера» откройте «Параметры безопасности», затем «Политики управления приложениями» и нажмите «AppLocker», как показано на снимке экрана на рисунке 1.

фигура 1

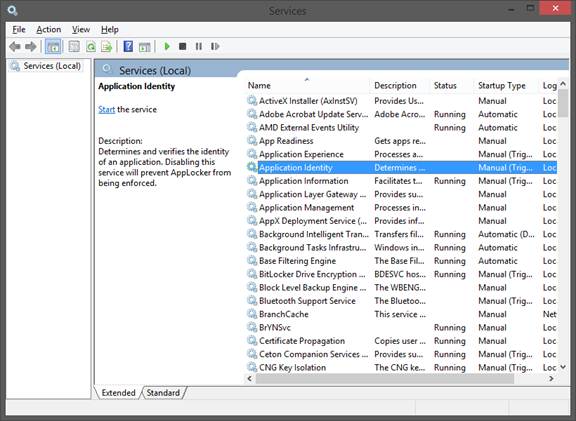

Вероятно, первое, что бросается в глаза на правой панели, — это большой желтый треугольник с восклицательным знаком, который является стандартным значком «предупреждения». Он сообщает вам, что служба идентификации приложений должна быть запущена на компьютере, чтобы ваши правила AppLocker применялись. Вы можете включить службу с помощью групповой политики для всех компьютеров или изменить настройку вручную на отдельном компьютере через консоль служб в средствах администрирования, как показано на рисунке 2.

Настройте службу на автоматический запуск; если служба отключена или не запущена, AppLocker не сможет применять политики. Это также быстрый способ временно приостановить применение политик AppLocker, если вам это нужно.

фигура 2

Обратите внимание, что вы можете использовать AppLocker только с выпусками Windows 7 Максимальная или Корпоративная или с Windows 8 или 8.1 Корпоративная. Правила можно создавать в любой редакции Windows Server 2008 R2, Server 2012 или 2012 R2.

Обратите внимание, что вы можете создавать правила (но не применять их) на компьютерах с Windows 7 Pro. Это не относится к Windows 8; вы не можете ни создавать, ни применять правила AppLocker в версии Pro. Однако интерфейс AppLocker может ввести в заблуждение, и он, по-видимому, позволяет вам создавать правила и выбирать для их применения, но когда вы это делаете, они не работают.

Также обратите внимание, что вы не можете создавать правила AppLocker на компьютерах под управлением Windows Server 2003 или 2008. Однако это не означает, что вы должны обновить контроллеры домена, поскольку эти операционные системы все еще могут размещать правила AppLocker.

Резюме

В этой части, состоящей из нескольких частей, мы познакомили вас с AppLocker в Windows Server 2012/2012 R2 и Windows 8/8.1. В последующих частях мы проведем вас через процесс планирования политик AppLocker, а также создания и применения правил AppLocker.

ОБНОВЛЕНИЕ. Дальнейшие эксперименты показали, что мое утверждение выше о том, что AppLocker не будет применять политики, если служба не запущена, неверно. AppLocker продолжит применять ранее примененную политику принудительного применения. Чтобы вернуться к поведению Windows по умолчанию (запуск приложений, ранее заблокированных политикой AppLocker), вы можете применить правила по умолчанию или создать принудительное правило, разрешающее то, что ранее было заблокировано. После этого отключите службы Application Identity, чтобы заблокировать новые обновления, или не применяйте предыдущую политику к подразделению, в котором находится компьютер, для которого вы хотите отключить политику.

- Управление AppLocker в Windows Server 2012 и Windows 8/8.1 (часть 3)