Уменьшение поверхности атаки учетной записи администратора

Где находятся учетные записи администратора?

Прежде чем мы сможем начать ограничивать учетные записи администратора в вашей сети, важно понять, где они находятся и какие у них есть привилегии. Сначала мы начнем с рассмотрения настольных компьютеров и серверов в вашей организации. Все компьютеры Windows имеют учетную запись локального администратора, настроенную при установке. Эта учетная запись администратора является учетной записью самого высокого уровня, которая есть на каждом из этих компьютеров. Учетная запись администратора входит в локальную группу администраторов, что дает ей полный контроль над этим компьютером.

В Active Directory также настроены учетные записи администратора. Первый домен, настроенный на вашем предприятии Active Directory, имеет специальную учетную запись администратора. Причина, по которой он является особенным, связана с группами, в которых он состоит. Эта первоначальная учетная запись администратора имеет членство в следующих основных группах безопасности:

- Администраторы

- Администраторы домена

- Администраторы предприятия

- Администраторы схемы

Исходный домен содержит группы администраторов предприятия и администраторов схемы, а последующие домены в лесу — нет. Каждый дополнительный домен будет иметь учетную запись администратора, членство в группах «Администраторы домена» и «Администраторы».

Что могут сделать администраторы

Теперь, когда мы знаем, где находятся эти учетные записи администратора, что они могут делать? Учетные записи локального администратора имеют полный доступ ко всем аспектам компьютера, на котором они расположены. Это означает, что они могут изменять любой ресурс на этом компьютере, включая: службы, учетные записи, ресурсы, приложения и все файлы, хранящиеся на компьютере.

Учетные записи администратора в Active Directory имеют такие же полномочия, а также многое другое. Поскольку эти учетные записи имеют контроль на уровне домена или более высокого уровня, они контролируют не только службы, учетные записи, ресурсы, приложения и файлы, хранящиеся на контроллерах домена, но и ЛЮБОЙ компьютер в соответствующем домене. Администратор, находящийся в начальном домене леса Active Directory, имеет эту власть над каждым отдельным компьютером во всем лесу. Да, администраторы предприятия контролируют каждый аспект леса.

Управление учетными записями администратора

Как видите, учетные записи администратора обладают большой властью. Так много силы, что вам нужно защитить аккаунт. У вас есть множество вариантов, которые помогут снизить риски, связанные с компрометацией или атакой на учетную запись администратора. Эти предложения могут показаться дополнительной работой, неэффективными методами или концепциями, которые могут снизить вашу продуктивность. При рассмотрении любой концепции безопасности у вас будут эти сражения. Безопасность — это непросто и неэффективно. Если бы это было так, у нас уже были бы сверхзащищенные системы. С учетом этого бессвязного, какие варианты у вас есть для защиты этих учетных записей администраторов в вашей среде?

Во-первых, не используйте учетные записи администратора. Эти учетные записи следует использовать только для первоначальной настройки среды, после чего вам необходимо поместить «обычную учетную запись пользователя» в группу администраторов или одну из различных групп администраторов. Это приведет к тому же результату без необходимости использования «настоящей учетной записи администратора».

Во-вторых, не используйте «обычную учетную запись пользователя», которая была помещена в группу «Администраторы» или одну из различных групп «Администраторы» для рутинных и стандартных пользовательских задач. Проверка электронной почты, написание заметок, документации и т. д. должны выполняться с использованием стандартной учетной записи пользователя, а не учетной записи типа администратора. Для этого необходимо наличие двойной учетной записи для администраторов. Альтернативным решением этой проблемы является использование Vista с включенным контролем учетных записей (UAC). UAC — идеальная технология для решения этой проблемы.

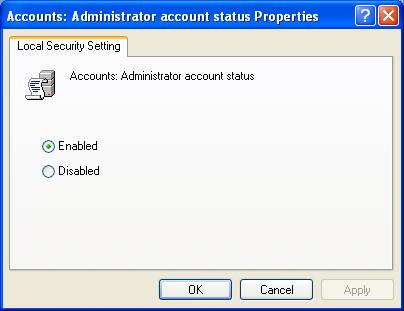

В-третьих, отключите учетную запись администратора. Да, теперь можно отключить учетную запись администратора. Это можно было сделать только с Windows XP и Server 2003. Это параметр в объекте групповой политики, как показано на рисунке 1.

Рисунок 1: В объекте групповой политики вы можете отключить любую учетную запись администратора

Я дам вам несколько предупреждений, прежде чем вы отключите эту учетную запись. Во-первых, вам нужно убедиться, что вы создали другую учетную запись «Администратор», прежде чем отключать эту. Если вы этого не сделаете, вы заблокируете себя в системе, чтобы создать другую учетную запись администратора. Во-вторых, вам необходимо подумать о том, как это отразится на ваших планах аварийного восстановления. Без учетной записи администратора вы не сможете получить доступ к определенным файлам, службам и инструментам аварийного восстановления (IE. Active Directory Recovery).

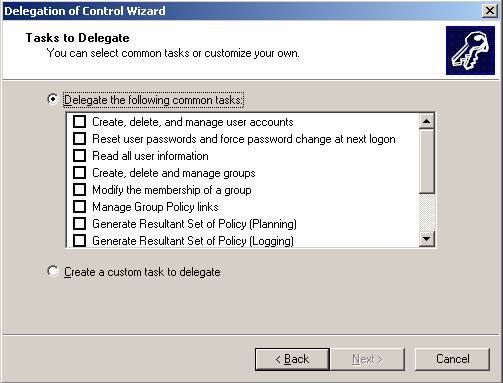

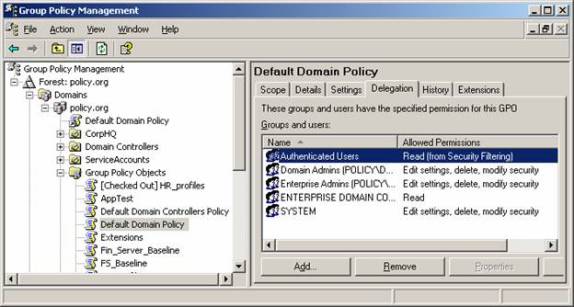

В-четвертых, установите делегирование Active Directory и групповой политики, а не просто добавляйте учетные записи пользователей в группу администраторов домена. В большинстве случаев вы можете использовать инструменты и методы делегирования, чтобы предоставить администраторам контроль над Active Directory и групповой политикой. На рисунках 2 и 3 показаны интерфейсы для обеих областей делегированного управления.

Рисунок 2: Делегирование Active Directory

Рисунок 3: Делегирование групповой политики

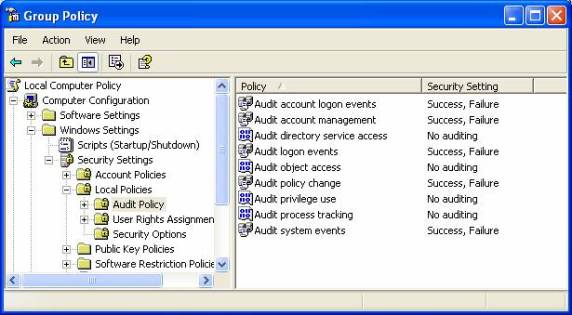

В-пятых, вы должны включить аудит ресурсов, к которым администраторы не имеют доступа, и не должны предоставлять доступ себе. Это поможет защитить активы, к которым у администраторов не должно быть прямого доступа. Это может быть отличным решением для файлов, связанных с HR, финансами, руководителями, корпоративными акциями и т. д. Помните, что мы обсуждали ранее в отношении различных учетных записей администраторов и их доступ. Даже если администратор не указан на ресурсе, это не значит, что он не может добавить себя! Вы можете включить аудит на любом компьютере с помощью групповой политики, как показано на рисунке 4.

Рисунок 4. Аудит может отслеживать доступ для администраторов

В-шестых, учетные записи администратора и все учетные записи пользователей с правами администратора должны иметь сложные и длинные пароли. Эти пароли также необходимо часто менять. Пароли с неограниченным сроком действия не подходят для учетных записей администратора.

Наконец, последний совет на самом деле не является конфигурацией или настройкой. Это тот простой факт, что вам необходимо защищать компанию и активы компании любой ценой. Если у вас плохое предчувствие по поводу администратора или кого-то с правами администратора, вы должны их уволить. Это суровая реальность, но если кому-то нельзя доверять, его нужно исключить из окружения!

Резюме

Учетные записи администраторов и связанные с ними группы администраторов очень эффективны в среде Windows. Эти аккаунты обладают большей силой, чем вы думаете. Вы должны защитить свою среду, то есть вы должны получить контроль над этими учетными записями. Вам необходимо принять все меры предосторожности для их защиты, включая некоторые варианты, которые неэффективны и могут привести к дополнительным действиям для всех администраторов каждый раз, когда они хотят выполнить какую-либо задачу, требующую повышенных привилегий. Управление учетными записями типа администратора — это не вариант, а требование. Вы должны принять меры немедленно, прежде чем ваша сеть будет скомпрометирована, и вы будете работать в WalMart в качестве приветствующего!