Улучшения BitLocker в Windows Server 2012 и Windows 8 (часть 2) — поддержка общего тома кластера

- Улучшения BitLocker в Windows Server 2012 и Windows 8 (часть 3) — поддержка общего тома кластера

Введение

В части 1 этой серии мы начали обзор новых функций и функций, которые Microsoft добавила в шифрование диска BitLocker в Windows Server 2012 и клиенте Windows 8, что делает BitLocker еще более полезным механизмом безопасности для защиты корпоративных серверов, поскольку а также настольные компьютеры и мобильные устройства под управлением Windows 8 Pro. Мы уже обсуждали поддержку жестких дисков с самошифрованием и новую функцию сетевой разблокировки. Во второй части мы рассмотрим еще две важные новые функции: режим использования только дискового пространства и предварительную подготовку BitLocker.

Используемое дисковое пространство только шифрование

В предыдущих версиях BitLocker, если вы хотели реализовать BitLocker на томе, вам приходилось шифровать все данные и все свободное пространство на этом томе. Это самый безопасный вариант (поскольку любые данные, которые могли быть на диске, а затем удалены, все еще там и могут быть восстановлены с помощью соответствующих инструментов судебной экспертизы). Однако при большом объеме процесс шифрования занимает очень много времени, а если диск новый и на нем нет ранее существовавших данных, то в этом нет необходимости.

В Windows 8 и Server 2012 есть дополнительная возможность зашифровать только «используемое пространство» (часть тома, на которой хранятся доступные данные). Это значительно ускоряет процесс на дисках с большим объемом свободного места. Вы также можете выбрать шифрование всего тома (этот выбор называется «полное шифрование») и следует выбрать этот вариант, если на диске есть удаленные данные, которые могут быть конфиденциальными.

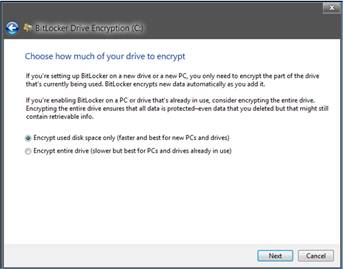

Когда вы настраиваете BitLocker с помощью мастера настройки BitLocker, вам предоставляется возможность выбрать либо полное шифрование, либо шифрование только с использованием используемого дискового пространства, на странице «Выберите объем вашего диска для шифрования», как показано на рисунке 1.

Рисунок 1: Выбор типа шифрования

BitLocker будет шифровать том в фоновом режиме, пока вы работаете.

Использование Manage-bde для установки типа шифрования

Если вы предпочитаете использовать интерфейс командной строки, вы также можете выбрать тип шифрования при использовании инструмента Manage-bde для шифрования тома с помощью BitLocker. По умолчанию используется полное шифрование, поэтому, если вы используете команду manage-bde –on <буква диска>: для включения BitLocker, он зашифрует весь том.

Чтобы зашифровать только используемое дисковое пространство, используйте следующую команду:

manage-bde –on –used <буква диска>:

Если вы шифруете операционную систему на компьютере с микросхемой TPM, предохранитель только для TPM будет добавлен автоматически. Если в системе нет доверенного платформенного модуля, вам нужно указать BitLocker, какой тип защиты использовать. Предохранитель — это метод, используемый для защиты шифрования, например, пароль, PIN-код или ключ запуска USB. Вы можете добавить к команде один из следующих параметров:

-Пароль

-Ключ запуска

Если том, который вы шифруете, является томом данных, вам необходимо указать соответствующий предохранитель, прежде чем том будет защищен. Вы можете проверить статус с помощью Manage-bde, используя следующую команду:

Manage-bde –status <буква диска>:

Здесь отображается размер тома, используемая версия BitLocker, статус преобразования (полное или только занятое пространство зашифровано), процент зашифрованного диска, метод шифрования (например, AES 128), включена ли автоматическая разблокировка. включено или отключено, средства защиты ключей (например, пароль) и состояние защиты (выключено или включено).

Когда вы шифруете том данных, Manage-bde будет отображать статус «защита отключена», пока вы не добавите средство защиты, а в панели управления BitLocker он будет отображаться как «ожидание активации». В этом случае для добавления протектора используйте команду:

Manage-bde –protectors –add –pw <буква диска>:

Это добавляет защиту паролем для тома данных.

Вы также можете установить тип шифрования с помощью PowerShell, если предпочитаете этот интерфейс. Вам потребуется использовать командлет Enable-BitLocker с параметром –UsedSpaceOnly. Как и в случае с Manage-bde, вам потребуется добавить предохранители с помощью командлета Add-BitLockerKeyProtector.

Новые параметры групповой политики для принудительного типа шифрования

В корпоративной среде администраторы могут принудительно использовать тот или иной тип шифрования. Чаще требуется принудительное полное шифрование, чтобы предотвратить утечку данных, которые были ранее удалены, но вы также можете принудительно использовать только шифрование используемого дискового пространства, чтобы гарантировать, что процесс всегда завершается как можно быстрее.

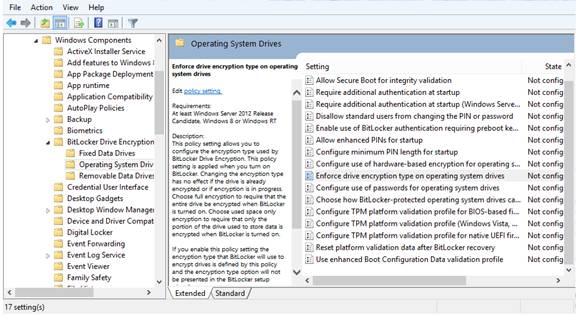

Чтобы принудительно использовать тип шифрования с помощью групповой политики, перейдите в редакторе групповой политики к соответствующему объекту групповой политики (политике компьютера домена), чтобы

Конфигурация компьютера | Административные шаблоны | Компоненты Windows | Шифрование диска BitLocker

Выберите папку для типа диска, на котором вы хотите применить политику типа шифрования: фиксированные диски с данными, диски операционной системы или съемные диски с данными. Затем на правой панели прокрутите вниз, чтобы найти политику Принудительно использовать тип шифрования диска на <типе диска>, как показано на рис. 2.

Рисунок 2. Принудительный тип шифрования диска с помощью групповой политики

Когда вы включаете эту политику, вы можете установить для нее один из следующих параметров:

- Разрешить пользователю выбирать (по умолчанию, если политика не настроена)

- Полное шифрование

- Только занятое место на диске

Политика будет применяться впоследствии, когда BitLocker будет включен на томе. Политика не повлияет на тома, которые уже зашифрованы с помощью BitLocker. Если вы принудительно используете полное шифрование или шифрование только с использованием дискового пространства, то при запуске мастера установки BitLocker параметр выбора типа шифрования будет недоступен.

Предварительная подготовка BitLocker

Вот еще одна новая функция BitLocker, предназначенная для предприятий: возможность предварительной подготовки BitLocker до установки операционной системы. Windows 7 уже предоставила нам возможность подготовить разделы диска для BitLocker во время установки, а Windows 8/Server 2012 позволяет сделать еще один шаг вперед.

Вы включаете BitLocker перед установкой ОС из среды предустановки Windows (WinPE). Один из способов сделать это — использовать инструмент Manage-bde. Вы должны использовать ту же команду, что и при подготовке BitLocker через командную строку после установки ОС:

manage-bde –on <буква диска>:

Проблема заключается в том, что по умолчанию WinPE не включает утилиту Manage-bde и не имеет объектов WMI, используемых Manage-bde, поэтому вам потребуется создать собственный образ WinPE и добавить WinPE-WMI и Элементы WinPE-SecureStartup. Инструкции о том, как это сделать, см. в статье TechNet «

Рекомендуется использовать параметр шифрования «Только используемое дисковое пространство», который ускорит весь процесс, если диск пуст во время подготовки к установке ОС. Предохранитель чистого ключа будет сгенерирован случайным образом, и том будет зашифрован перед процедурой установки Windows. Как вы можете догадаться по термину «очистить», этот ключ хранится на диске в небезопасном состоянии. Вам потребуется активировать BitLocker (через панель управления BitLocker в графическом интерфейсе, с помощью PowerShell или с помощью Manage-bde) и указать метод разблокировки, чтобы защитить ключ для предварительно подготовленного тома. Метод разблокировки может быть только TPM, TPM + PIN, TPM + ключ запуска, TPM + PIN + ключ запуска, только ключ запуска, пароль, смарт-карта или автоматическая разблокировка, в зависимости от типа тома (операционная система или данные) и конфигурация компьютера (с чипом TPM или без него). Первые пять вариантов разблокировки применимы к томам ОС, а последние три — к дискам данных.

Предварительная подготовка с помощью SCCM

Вы также можете использовать System Center Configuration Manager 2012 SP1 для предварительной подготовки BitLocker в WinPE 4. Необходимо заранее убедиться, что Active Directory подготовлена для BitLocker. Если вы используете Windows Server 2003 SP1 или более позднюю версию, вы сможете сохранить ключ восстановления BitLocker в доменных службах Active Directory. Для этого вы используете AdsiEdit. Затем вы создаете объект групповой политики политик BitLocker на контроллере домена Active Directory (для этого вам нужно будет войти в систему как администратор домена). Наконец, вы создаете новую последовательность задач развертывания с включенным BitLocker на сервере SCCM. Вы можете найти пошаговые инструкции для этого со скриншотами по этой ссылке.

Это создает шаг под названием «предварительная подготовка BitLocker», но задача не будет выполняться по умолчанию, если на компьютере нет микросхемы TPM или если TPM не включен. После установки Windows 8 вам потребуется активировать BitLocker. Пока вы этого не сделаете, статус будет отображаться на панели управления BitLocker как «ожидание активации».

Резюме

Две важные новые функции BitLocker в Windows 8 и Server 2012 — это возможность шифровать только используемое дисковое пространство, а не весь том, и возможность предварительной подготовки BitLocker на компьютере до установки операционной системы. В этой статье мы подробно рассмотрели каждую из этих функций. В части 3 мы обсудим поддержку общих томов кластера и возможность обычных пользователей изменять свои PIN-коды.