Улучшение безопасности SSL для опубликованных веб-сайтов Forefront Threat Management Gateway (TMG) 2010

Введение

В течение многих лет читатели на ISAserver.org слышали, как я и многие другие рекламировали огромную безопасность, которую обеспечивает Forefront Threat Management Gateway (TMG) 2010. Forefront TMG 2010 славится безупречной надежностью и безопасностью. Он использует зрелую, хорошо известную методологию управления исправлениями базовой операционной системы Windows Server, гарантируя своевременное устранение уязвимостей в TMG (крайне редко) и ОС (чаще). Стандартная установка Forefront TMG на Windows Server 2008 R2 по умолчанию обеспечивает довольно высокий уровень безопасности для себя и сетей, защищенных TMG. Вы можете дополнительно повысить уровень безопасности своего брандмауэра TMG, выполнив усиление безопасности системы и следуя рекомендациям по настройке и администрированию. Одна из областей, в которой брандмауэр Forefront TMG явно не справляется, — это обеспечение необходимой защиты веб-сайтов, опубликованных с помощью SSL. В этой области необходимо уделять особое внимание, чтобы обеспечить безопасность и доступность веб-сайтов, опубликованных с помощью SSL.

Опубликованные SSL-проблемы веб-сайта

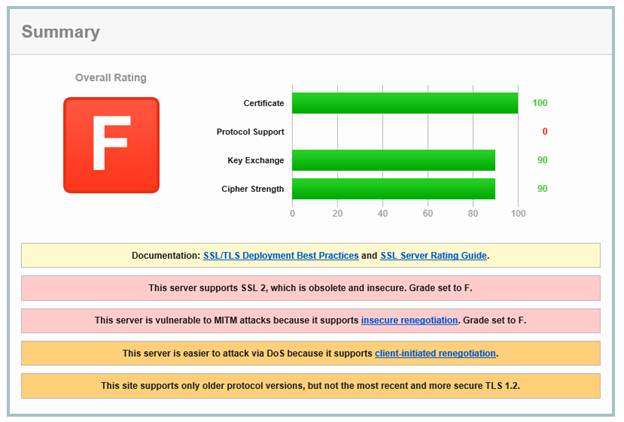

На полностью исправленном (ОС и TMG) брандмауэре с базовым усилением безопасности и сокращением направлений атаки в конфигурации по умолчанию опубликованный Forefront TMG 2010 веб-сайт SSL получит рейтинг F на веб-сайте Qualys SSL Server Test.

фигура 1

фигура 1

Сразу же вы заметите, что этот сайт хорошо оценивается с точки зрения используемого сертификата, а также обмена ключами и стойкости шифра. Однако с точки зрения поддержки протоколов у этой реализации по умолчанию есть очень серьезные проблемы. Справедливости ради следует отметить, что в этом нет особой вины Forefront TMG, поскольку TMG просто использует базовую операционную систему для сертификатов и криптографических служб. Например, Windows Server 2008 R2 по умолчанию поддерживает протокол SSL v2, который очень небезопасен и не должен использоваться вообще. Он также уязвим для атак «человек посередине» (MitM), поскольку поддерживает небезопасное повторное согласование SSL. Он также подвержен атакам типа «отказ в обслуживании» (DoS), поскольку поддерживает повторное согласование, инициированное клиентом. Все эти проблемы необходимо решить, прежде чем разрешать доступ к опубликованным веб-сайтам SSL Forefront TMG.

Улучшение безопасности SSL

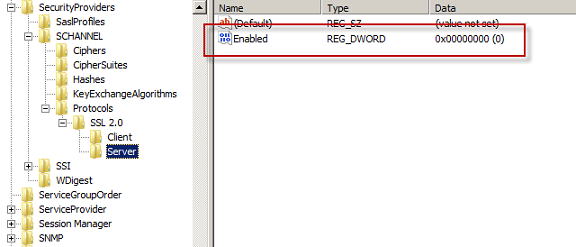

Первым шагом в повышении безопасности опубликованных веб-сайтов SSL с помощью Forefront TMG является отключение использования SSL v2. Для этого откройте реестр, перейдите в HKLMSystemCurrentControlSetControlSecurityProvidersSChannelProtocolsSSL 2.0 и создайте новый ключ с именем Server. Под ключом сервера создайте значение DWORD с именем Enabled, установленное на 0. Перезапустите брандмауэр TMG, чтобы это изменение вступило в силу.

фигура 2

фигура 2

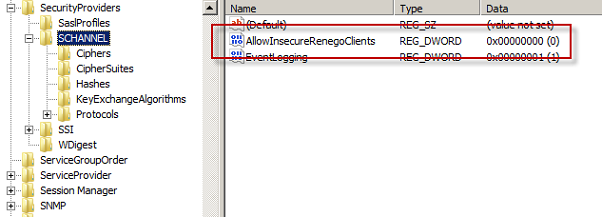

Чтобы решить проблему небезопасного повторного согласования, сначала необходимо установить обновление для системы безопасности MS10-049. Поскольку этому обновлению безопасности уже более трех лет, оно уже должно быть установлено на вашем брандмауэре TMG (если это не так, у вас, вероятно, более серьезные проблемы с безопасностью, чем просто слабо защищенные опубликованные веб-сайты SSL!). Даже с установленным обновлением необходимо будет изменить режим SChannel с совместимого на строгий. Для этого откройте реестр, перейдите в HKLMSystemCurrentControlSetControlSecurityProvidersSChannel и создайте новое значение DWORD с именем AllowInsecureRenegoClients, установленное на 0. Перезапустите брандмауэр TMG, чтобы это изменение вступило в силу.

Рисунок 3

Рисунок 3

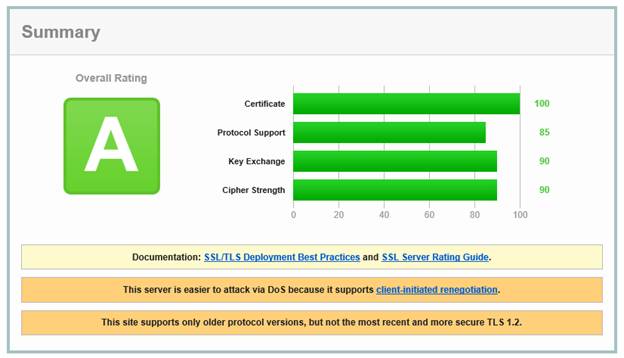

На этом этапе повторный запуск теста сервера SSL теперь даст рейтинг A.

Рисунок 4

Рисунок 4

Дополнительные улучшения безопасности SSL

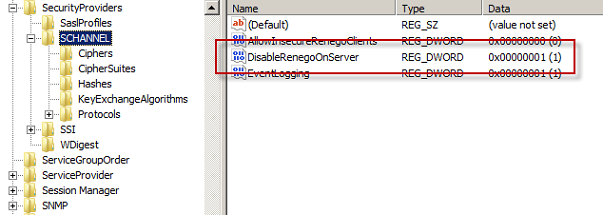

Хотя внесенные нами изменения значительно повысили наш рейтинг безопасности, есть еще несколько моментов, на которые следует обратить внимание, чтобы обеспечить наивысший уровень безопасности для наших веб-сайтов, опубликованных с помощью SSL. Чтобы предотвратить атаки типа «отказ в обслуживании» (DoS), рекомендуется отключить повторное согласование SSL, инициируемое клиентом. Для этого откройте реестр, перейдите в раздел HKLMSystemCurrentControlSetControlSecurityProvidersSChannel и создайте новое значение DWORD с именем DisableRenegoOnServer со значением 1. Перезапустите брандмауэр TMG, чтобы это изменение вступило в силу.

Рисунок 5

Рисунок 5

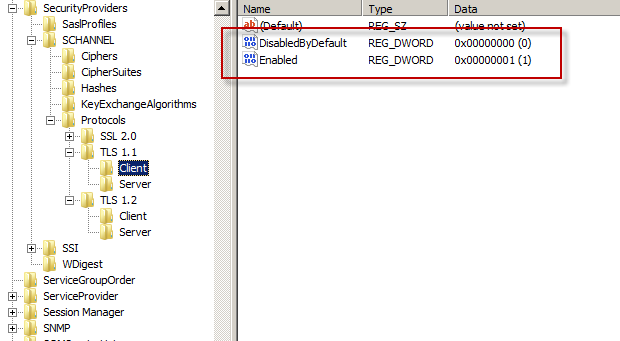

Также рекомендуется включить новые протоколы, такие как Transport Layer Security (TLS) v1.1 и v1.2, для современных клиентов, которые их поддерживают. Для этого откройте реестр, перейдите в HKLMSystemCurrentControlSetControlSecurityProvidersSChannelProtocols и создайте два новых ключа с именами TLS 1.1 и TLS 1.2. Под каждым из этих ключей создайте новые ключи с именами Client и Server. В каждом ключе клиента и сервера в TLS 1.1 и TLS 1.2 создайте значения DWORD с именем DisabledByDefault, установленным на 0, и Enabled, установленным на 1. Перезапустите брандмауэр TMG, чтобы это изменение вступило в силу.

Рисунок 6

Рисунок 6

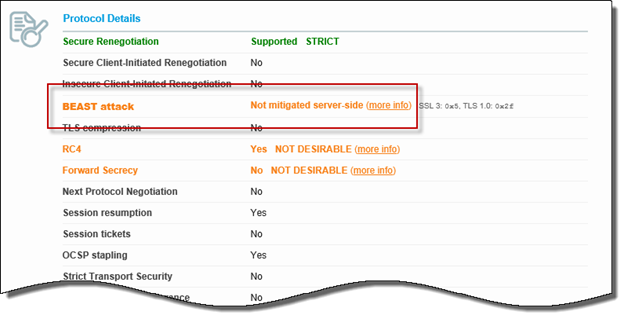

Смягчение ЗВЕРЯ

В выводе отчета, сгенерированного тестом Qualys SSL server, вы можете заметить, что атака Browser Exploit Against SSL/TLS (BEAST) не защищена на стороне сервера.

Рисунок 7

Рисунок 7

Чтобы решить эту проблему, нужно изменить порядок наборов шифров SSL на брандмауэре TMG, чтобы отдать предпочтение наборам шифров, использующим RC4, как описано здесь. Однако это представляет собой настоящую загадку, поскольку алгоритм шифрования RC4 оказался слабым и уязвимым для атак и даже был отключен по умолчанию в Windows 8.1. Поскольку в современных браузерах атака beast в основном была смягчена, вносить это изменение не рекомендуется.

Стандартный отказ от ответственности

Всегда существует компромисс между безопасностью и удобством использования, поэтому важно понимать, что хотя изменения, описанные в этой статье, значительно улучшат общую безопасность ваших веб-сайтов SSL, опубликованных с помощью Forefront TMG 2010, всегда существует возможность взаимодействия. вопросы. При внесении этих изменений я предлагаю вносить их поэтапно и тщательно тестировать на каждом этапе, чтобы свести к минимуму любые сбои, которые могут возникнуть из-за ваших усилий по усилению защиты SSL.

Резюме

Forefront TMG 2010 обеспечивает превосходную безопасность в конфигурации по умолчанию в большинстве сценариев развертывания. Безопасность можно еще больше повысить, обеспечив полное обновление базовой операционной системы и Forefront TMG, а также защитив поверхность и сократив количество направлений атаки, а также следуя некоторым общим рекомендациям по настройке и администрированию. Однако если вы публикуете веб-сайты SSL с помощью Forefront TMG 2010, вам потребуется выполнить шаги, описанные в этой статье, чтобы достичь самого высокого уровня защиты, который может предложить TMG. Безопасность SSL начинается с выбора надежного сертификата с минимальной длиной ключа 2048 бит. Отключение устаревших протоколов и включение новых также важно, как и применение соответствующих политик повторного согласования SSL. Выполнив эти задачи, вы значительно улучшите общее состояние безопасности TMG и сможете быть полностью уверены в том, что опубликованные вами веб-сайты SSL надежно защищены.