Учетные записи пользователей, групповые учетные записи и списки контроля доступа

Введение

Один мудрый человек однажды научил меня правильно настраивать списки контроля доступа (ACL), которые я проповедую до сих пор. Однако я обнаружил, что после стольких лет администрирования сети было настолько просто, что многие не следуют этому простому и лучшему методу обеспечения безопасности. Если пользователи и группы не обрабатываются должным образом при предоставлении доступа к ресурсам через списки управления доступом, в ваших сетях может произойти катастрофа. Подумайте об этом так: если вы просто случайно раздаете ключи от своего дома, не отслеживая их, как вы узнаете через год или два, у кого есть ключ от вашего дома? Ответ - вы не будете. Такая же проблема возникает в ваших сетях. Если вы предоставите неправильные разрешения неправильным объектам, вы в конечном итоге не будете знать, кто к чему имеет доступ через год или два. Ущерб, который это может нанести вашим корпоративным данным, почти такой же серьезный, как если бы вы не знали, у кого есть ключи от вашего дома.

Перво-наперво

Нам нужно понять, что я имею в виду под списком контроля доступа (ACL). ACL — это список того, «кто» имеет «какой» доступ к ресурсу. Нам также необходимо понять, что такое определение ресурса в среде Windows. Предположим, что у нас есть домен Active Directory, который расширит наше определение ресурса. Во-первых, ресурс — это все, что имеет ACL. Я знаю, вы никогда не должны определять один термин с другим, который неизвестен. Однако в данном случае другого выхода не так много. Вот полный список объектов предприятия Windows Active Directory с ACL:

- Файлы

- Папки

- Принтеры

- Ключи реестра

- Услуги

- Объекты Active Directory

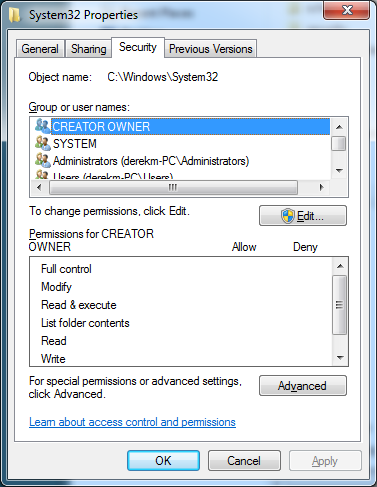

Итак, что такое ACL? ACL — это список пользователей, групп и компьютеров с определенным уровнем прав доступа к объекту. Чтобы получить доступ к ACL для объекта, вам нужно сначала перейти к свойствам объекта. Обычно это щелчок правой кнопкой мыши. Просто щелкните объект правой кнопкой мыши и выберите в меню «Свойства». Например, ACL для папки System32 на моем ноутбуке показан на рисунке 1.

Рисунок 1: ACL для папки System32.

Примечание:

Существуют также разрешения, связанные с общими папками, которые находятся на вкладке «Общий доступ», которая находится рядом с вкладкой «Безопасность» диалогового окна «Свойства» для объекта. Эти разрешения, относящиеся к общим папкам, никоим образом не похожи на разрешения на вкладке «Безопасность». Они могут показаться похожими, но они кардинально отличаются.

Далее, охват пользователей

В домене Active Directory существует два разных типа учетных записей пользователей. Существуют локальные учетные записи пользователей, которые находятся в локальном диспетчере учетных записей безопасности (SAM) каждого рабочего стола и сервера (не контроллера домена) во всем домене. Эти пользователи могут находиться только в списках управления доступом к ресурсам, которые находятся на компьютере, где хранится пользователь.

Существуют также учетные записи пользователей домена, которые расположены на контроллерах домена для домена. Контроллеры домена содержат базу данных Active Directory, в которой определяются и хранятся эти пользователи. Эти учетные записи пользователей могут быть помещены в любой ACL на любом ресурсе на любом компьютере во всем домене.

Далее, область действия групп

В домене Active Directory существует два разных типа групповых учетных записей. Существуют локальные групповые учетные записи, которые находятся в локальном диспетчере учетных записей безопасности (SAM) каждого рабочего стола и сервера (не контроллера домена) во всем домене. Эти группы могут находиться только в списках управления доступом на ресурсах, которые находятся на компьютере, где хранится группа.

Существуют также учетные записи группы домена, которые расположены на контроллерах домена для домена. Контроллеры домена содержат базу данных Active Directory, в которой определяются и хранятся эти группы. Эти групповые учетные записи могут быть размещены в любом ACL на любом ресурсе на любом компьютере во всем домене.

В Active Directory можно создать шесть различных групп. Группы определяются следующим образом:

- Универсальная распределительная группа –

- Универсальная группа безопасности –

- Глобальная дистрибьюторская группа –

- Группа глобальной безопасности –

- Локальная группа рассылки домена —

- Локальная группа безопасности домена —

Любая и все группы безопасности, которые могут быть определены в Active Directory, могут отображаться в ACL для ресурса в домене.

Правильное использование пользователей, групп и ACL

Теперь вернемся к моему наставнику, который назвал использование учетных записей пользователей, групповых учетных записей и ACL «мантрой». Он довольно четко объяснил, как использует пользователей, группы и списки управления доступом, поскольку его основными целями были простота администрирования и безопасность.

Для одного домена идеальный способ организации пользователей, групп и ACL выглядит следующим образом:

- Учетные записи пользователей домена должны быть помещены в глобальные группы безопасности.

- Глобальные группы безопасности должны быть помещены в локальные группы домена (или локальные группы)

- Локальные группы домена (или локальные группы) должны быть расположены в ACL

Глобальные группы безопасности должны быть определены и использоваться для организации пользователей в зависимости от того, кто они. Например, у вас могут быть группы с именами «Менеджеры», «Инженеры», «Счета к оплате» и т. д. Локальные группы домена (или локальные группы) должны быть определены и использоваться для организации глобальных групп на основе доступа к ресурсу. Эти группы могут называться «Полный доступ к БД», «Доступ на чтение к интрасети», «Изменение документов» и т. д.

Причина мантры в том, что я могу определить, кто имеет доступ к любому ресурсу, просматривая ресурс, а затем перечисляя группы, которые перечислены в ACL и хранятся в AD.

Где все может пойти наперекосяк

Во-первых, если пользователи помещаются непосредственно в ACL, вы можете также давать ключи от своего дома незнакомцам на улице. Представьте себе типичную корпорацию с сотнями, если не тысячами серверов. Эти серверы имеют тысячи списков ACL для имеющихся на них ресурсов. Теперь у вас есть сотни серверов, умноженные на тысячи списков управления доступом к ресурсам… это миллионы списков управления доступом. Теперь найдите все экземпляры, где Джо Смит находится в каждом ACL! Не будет! Не может быть!

Далее, если вы поместите пользователей в локальные группы, а затем поместите локальные группы в ACL… опять же, у вас возникнут проблемы с документацией и ссылками. Если для членства пользователей использовались все группы AD, то можно зайти к любому пользователю и точно узнать каждую группу, к которой он принадлежит. Если вы поместите учетные записи пользователей домена в локальные группы, у вас не будет записи о членстве пользователя.

Наконец, пользователь локальных учетных записей пользователей должен быть ограничен. Есть определенные причины для их использования, но их немного и они являются исключением из правил. Этими пользователями трудно управлять и контролировать, поэтому по возможности старайтесь использовать учетные записи пользователей домена.

Резюме

Правильное использование учетных записей пользователей, групповых учетных записей и списков управления доступом необходимо для надежного и безопасного предприятия. Если «мантра» вложенности пользователей и групп нарушена, мало что можно сделать для управления и отслеживания того, к каким ресурсам имеет доступ пользователь. Однако при правильном использовании пользователей в глобальных группах, глобальных групп в локальных группах и локальных групп в ACL… вашей жизнью будет легче управлять, как и вашим предприятием Active Directory.