Типы вредоносных программ и способы защиты вашей организации от них

Типы существующих вредоносных программ огромны. Сам термин является универсальным для любого вредоносного программного обеспечения. По данным DataProt, каждый день обнаруживается 560 000 форм новых вредоносных программ. Эти показатели также ежегодно растут. Некоторые вредоносные программы могут быть грубыми, в то время как другие могут быть элегантными в своей реализации. Злоумышленники иногда используют вредоносное ПО, чтобы разыграть беззаботную шутку или вымогать деньги у компании; варианты использования бесконечны. Проблема вредоносных программ настолько распространена, что каждый бизнес, вероятно, станет целью атаки вредоносных программ в течение следующих 10 лет.

Всем, кто интересуется безопасностью, необходимо понимать векторы атак и функциональные возможности распространенных вредоносных программ, с которыми они могут столкнуться. С этой целью я покажу вам распространенные типы вредоносных программ и способы защиты от них. Во-первых, давайте посмотрим, что такое вредоносное ПО.

Что такое вредоносное ПО?

Как упоминалось ранее, вредоносное ПО — это универсальный термин для обозначения вредоносного программного обеспечения, используемого киберпреступниками для достижения гнусной цели. Этот термин может относиться к компьютерным вирусам, червям, троянам, ботам и т. д.

Брандмауэры — хорошее решение для защиты от вредоносных программ. Большинство брандмауэров работают со списком вредоносных программ, который периодически обновляется новыми обнаруженными вредоносными программами. Затем вы можете сообщить об этом вредоносном ПО в такие агентства, как ФБР, CISA или Секретная служба в США.

В некоторых отраслях обязательно сообщать о вредоносных программах, если у вас нет низкой вероятности доступа к данным во время атаки. Это должно уменьшить воздействие на несколько организаций или важнейших отраслей, необходимых для поддержания функционирования страны.

В следующем разделе я расскажу об основных типах вредоносных программ и о том, как они работают. Давайте начнем.

Типы вредоносных программ

Киберпреступники комбинируют и перерабатывают вредоносное ПО для создания тысяч различных угроз каждый день. По сути, чтобы понять вредоносные программы, вам нужно знать, как работают лишь некоторые из них. Ниже я расскажу о 12 наиболее распространенных типах вредоносных программ, с которыми вы, вероятно, столкнетесь:

1. Вирусы

Вирусы «заражают» компьютерные системы и инфраструктуру. Как и его тезка, они передаются другим устройствам, с которыми они вступают в контакт, посредством репликации. Трансляция может быть цифровой. Вы можете получить вирус, загрузив файл с гнусного веб-сайта. Вы также можете получить их через вредоносные вложения электронной почты. Кроме того, вирусы могут передаваться физически. Например, киберпреступник может оставить немаркированный USB-накопитель в целевой компании или рядом с ней. В свою очередь, ничего не подозревающий сотрудник может в конечном итоге подключить его к своему компьютеру, чтобы узнать, кому принадлежит этот USB.

В целом вирусы вызывают сбои в работе системы, либо используя ресурсы, либо повреждая данные. Эти данные могут быть интеллектуальной собственностью компании. Это также могут быть данные, используемые для поддержки операций ядра системы. Изменение ядра может привести к тому, что операционная система перестанет работать. Модификация также может предоставить киберпреступникам «черный ход» и полный контроль над системой.

Большинство брандмауэров эффективно обнаруживают вирусы, помещают их в карантин и удаляют из вашей системы. Чтобы улучшить свою безопасность, вы должны обучить пользователей нескольким передовым методам. Например, сотрудники не должны нажимать на подозрительные вложения электронной почты. Они также не должны подключать неизвестные устройства к сети или своему компьютеру.

2. Черви

Черви похожи на вирусы. Одно из ключевых отличий состоит в том, что они наносят ущерб за счет повторной репликации. В конце концов, это съедает ресурсы системы. Как только все ресурсы будут выделены, система выйдет из строя. В то время как вирусы реплицируются, распространяя вирус на новые системы, черви реплицируются, чтобы отключить систему. Некоторые черви даже переносятся вирусами в новые системы. Некоторые другие также имеют свой собственный вирусоподобный метод распространения. По сути, вы можете рассматривать червя как тип вируса.

Большинство брандмауэров распознают червей и предотвращают их запуск. Как и раньше, рассмотрите возможность обучения пользователей передовым методам обеспечения ИТ-безопасности, чтобы избежать любого ущерба.

3. Трояны

Троян — это тип вредоносного ПО, которое скрывает себя, чтобы получить доступ к системе. Идея здесь в том, что носитель — это доверенный файл или программное обеспечение. Администраторы будут запускать этот файл, ожидая, что он не содержит вирусов. Хорошим примером является некоторое бесплатное программное обеспечение, которое вы можете найти в Интернете, которое выполняет такую утилиту, как перекомпиляция файла в другой формат. Само программное обеспечение может содержать троян, который работает после установки программного обеспечения. Это также может быть онлайн-компилятор, который добавляет троян в файл.

Большинство троянов вынуждают администратора разрешить запуск программного обеспечения. Поскольку это программное обеспечение считается законным, некоторые из них разрешают его запуск. Именно здесь возникает большинство проблем с троянами. Брандмауэр будет работать только в том случае, если он включен и не принудительно принимает программное обеспечение как легитимное администратором. Чтобы лучше скрыть трояны, многие из них были разработаны для компиляции в целевой системе из строительных блоков, скрытых в файле, в котором они находятся. Иногда для ускорения этого процесса используется несколько файлов, включая распространение частей по разным папкам.

Эффективные трояны сложны в написании. Однако, однажды найденные, они становятся бесполезными. Брандмауэры находят способы защитить вашу систему от них. Многие киберпреступники также разрабатывают и сохраняют трояны для одного крупного преступления, чтобы максимизировать свою прибыль.

4. Программы-вымогатели

Программа-вымогатель — это форма вредоносного ПО, которое пытается вымогать деньги у цели. Большинство из них работают путем шифрования компьютерных файлов или систем, необходимых для работы компании. Даже если вы заплатите выкуп, нет никакой гарантии, что киберпреступник предоставит вам доступ к вашим файлам.

Киберпреступники используют криптовалюту в качестве способа оплаты. Это потому, что он обычно скрывает получателя. Большинство преступников предпочитают запрашивать биткойны, которые, по иронии судьбы, псевдоотслеживаемы. Это означает, что вы можете узнать, кому именно принадлежит адрес кошелька. Тогда вы легко найдете преступника. Однако, даже если вы найдете преступника, у вас может не быть юрисдикции для принятия мер.

Программа-вымогатель представляет собой серьезную угрозу. Эти атаки могут привести к серьезному побочному и финансовому ущербу. Программы-вымогатели также могут быть заразны многими сложными примерами, в том числе теми, которые распространяют цепочки поставок, используя поставщиков в качестве точки входа. В этом случае киберпреступникам нужно запастись терпением и надеяться, что их программа-вымогатель не будет обнаружена. Через некоторое время преступники инициируют атаку сразу на несколько компаний. Вы можете ожидать, что этот процесс со временем будет увеличиваться и будет нацелен на операционную технологию (OT). Это связано с тем, что OT имеет существенные и глубинные недостатки безопасности. Киберпреступники используют эти высокоинтегрированные среды и небезопасные уровни операционного кода для распространения вредоносных программ. Большинство высокоавтоматизированных машиностроительных заводов и электростанций являются легкой добычей для высокопоставленных лиц.

В высокоавтоматизированных средах и средах OT практически невозможно защитить системы, в которых отсутствует воздушный зазор в производственном оборудовании, ИТ-системах и системах Интернета вещей. Лучше всего использовать программное обеспечение для оценки операционных рисков. Этот тип программного обеспечения имитирует риски производственной среды в режиме реального времени по мере изменения рабочих процессов в процессе использования. Это программное обеспечение также помогает находить исправления для известных проблем.

5. Боты и ботнеты

Боты — это автоматизированные процессы, часто встречающиеся при поиске в Интернете. Вы можете использовать бота для «веб-скрейпинга» веб-сайтов. Затем вы получите метаданные и полезную информацию из сообщений пользователей. Боты также могут работать в бот-сетях, называемых ботнетами, чтобы делать это многократно. Веб-скрапинг обычно не нравится, но в большинстве случаев не является незаконным. Поскольку боты запрашивают сайты, они используют ресурсы, предоставленные реальным пользователям. В результате администраторы не любят ботов. Веб-сайты также могут использовать ботов для сбора информации о продавцах онлайн-игр, например, для получения рейтинга самой покупаемой игры.

С другой стороны, киберпреступники используют ботов и ботнеты как форму онлайн-преследования. Они могли бы узнать, какие цели покупают в Интернете или какие веб-сайты они посещали. Они также используются в некоторых видах рекламного и шпионского ПО для лучшего анализа данных.

Киберпреступники также могут использовать ботов и ботнеты для отключения веб-сайта, неоднократно атакуя его с помощью запросов. В большинстве случаев при атаке IP-адресу запрещается выполнять запрос на несколько секунд. Это позволяет серверу продолжать работать с реальными запросами. Ботнеты могут сделать это очень сложным. Сначала злоумышленники упакуют бота в программу и установят ее на ничего не подозревающие компьютеры. После установки достаточного количества ботов активируются, и проводится рассчитанная атака. Из-за их количества сервер не может отличить каждого бота от угрозы. Если появится достаточное количество запросов, сервер может отключиться.

Боты и ботнеты сложны в программировании и использовании. После обнаружения большинство из них переделываются, чтобы соответствовать новому эксплойту; форма программы утилизации киберпреступлений. После обнаружения они становятся бесполезными, поскольку брандмауэры обновляют свои политики, чтобы распознавать запросы независимо от IP-адреса.

6. Рекламное ПО

Рекламное ПО — это, по сути, вредоносное ПО, которое непреднамеренно загружается и устанавливается как часть браузера. Он также может добавлять рекламу, такую как всплывающие окна и баннеры, на веб-страницы для определенного продукта или предложения. Они не предназначены для уничтожения компьютера. Но они делают работу в Интернете утомительной.

Рекламному ПО требуется разрешение пользователя для установки в браузере. Обычно большинство администраторов останавливают этот тип установки. Брандмауэры также будут блокировать загрузки, чтобы избежать установки.

Обычно в наши дни вы не видите рекламного ПО. Это связано с тем, что брандмауэры могут обнаружить большинство из них, сканируя загрузки браузера. Избегайте рекламного ПО, поддерживая брандмауэр с последними обновлениями. Вы также должны настроить разрешения браузера, чтобы предотвратить непреднамеренную установку рекламного ПО.

7. Шпионское ПО

Как и рекламное ПО, шпионское ПО ориентировано на браузер. Тем не менее, вместо того, чтобы добавлять рекламу в ваш браузер, он отправляет киберпреступникам ценную информацию. Это может быть личная информация, данные кредитной карты и данные для входа в систему.

Шпионское ПО, не ориентированное на браузер, включает в себя программное обеспечение, которое часто «внедряется» во флэш-память компьютера. В свою очередь, это предотвратит его обнаружение антивирусным программным обеспечением. Это также то, как работают многие атаки с вложениями электронной почты по ссылке.

Из этих двух атак антивирусное программное обеспечение почти не может сканировать и обнаруживать атаки путем внедрения. Это потому, что они уже бегут. Как только компьютер выключается, вирус не сохраняется, и его нужно отправить снова. В качестве альтернативы киберпреступнику необходимо иметь возможность предоставить доступ к системе при ее следующем включении.

Помимо отправки ваших ценных данных киберпреступникам, шпионское ПО также может помочь им установить удаленное соединение. В свою очередь, злоумышленники используют это в своих интересах. Они будут периодически присылать себе скриншоты или снимки с камеры с вашего компьютера.

8. Руткиты

Руткит — это часть программного обеспечения, которое обычно устанавливается в жизненно важной части компьютерной системы. Это означает, что он интегрирует и модифицирует ядро вашей операционной системы. Руткит дает киберпреступникам полный контроль над вашим компьютером. Это также позволяет им использовать его или собирать данные удаленно. Обычно они добавляют «черный ход», чтобы обеспечить легкий доступ в будущем. Поскольку руткиты модифицируют операционную систему, они, по сути, становятся ее частью. В свою очередь, их практически невозможно найти и удалить. Если вы считаете, что в вашей системе есть руткит, единственным вариантом может быть чистая установка. В качестве альтернативы, а также в отношении более опасных руткитов, которые прячутся в аппаратных компонентах и микропрограммах, ваш единственный вариант — уничтожить оборудование и надеяться, что больше ничего не было заражено.

Агентство национальной безопасности ( АНБ) обычно публикует устаревшее хакерское ПО, включая руткиты. Он также содержит примечания о том, что они должны помочь компаниям защитить свои активы. Традиционно такие организации, как АНБ, использовали руткиты для слежки за потенциальными преступниками и заинтересованными лицами. Это потому, что они получили «черный ход» и полный потенциал мониторинга системы владельца.

9. Бесфайловое вредоносное ПО

Бесфайловые вредоносные атаки — это вирусы, которые не хранятся в системе постоянно. Антивирусы могут обнаруживать вредоносные программы только в том случае, если они хранятся в системе. Флэш-память находится в потоке при включении питания. Это означает, что невозможно отсканировать его и понять результаты от одного экземпляра к другому. Атаки бесфайловых вредоносных программ также называются « инъекционными атаками ». Это может произойти, когда пользователи нажимают на ссылку электронной почты или подключают USB. Большинство бесфайловых атак в наши дни состоят из инъекций, которые работают, читая данные, которые выглядят нормально. Затем эти данные компилируются и записываются во флэш-память.

Некоторые атаки Wi-Fi также работают аналогичным образом. Они помещают вредоносное ПО прямо во флэш-память перед выполнением.

10. Вредоносная реклама

Вредоносная реклама существует всего несколько лет. Он работает путем внедрения кода во флэш-память, которая отображает рекламу. Вам понадобится хорошее антивирусное программное обеспечение, чтобы удалить его, с блокировщиком рекламы. Кроме того, убедитесь, что пользователи не могут устанавливать плагины в свои браузеры без вашего разрешения.

Большинство кодов перенаправляет пользователей на веб-сайты с продуктами, которые им не нужны. Научите своих пользователей проверять URL-адреса сайтов, на которые они постоянно заходят. Вы также можете научить их избегать посещения неизвестных сайтов. В соответствии с передовой практикой большинство пользователей, использующих интернет-ресурсы, должны использовать только проверенные и авторитетные сайты.

11. Кейлоггеры

Кейлоггеры обычно представляют собой независимые скрипты, которым нужен механизм доставки. Как правило, они регистрируют нажатия клавиш пользователя и отправляют их киберпреступнику. Одним из классических примеров является атака «резинового утёнка». Для этого к целевому компьютеру подключается USB или резиновая уточка. После этого кейлоггер вводит USB-накопитель во флэш-память машины. В этом примере злоумышленнику необходимо отвлечь пользователя, пока компьютер разблокирован. Затем они добавят скрипт или « полезную нагрузку » в память. После инъекции USB можно удалить. Злоумышленники запутывают атаку, скрывая командные окна, необходимые для запуска скрипта. PHP или аналогичный обычно используется для маршрутизации зарегистрированных данных на сервер злоумышленника.

Брандмауэр не сканирует полезную нагрузку. В результате эта атака может украсть информацию у пользователя и бизнеса. Чтобы защититься от этого, научите своих пользователей блокировать свои компьютеры, когда они находятся вдали от своих рабочих мест. Кроме того, решите проблему использования социальной инженерии для получения доступа к системе. Вы также можете попробовать отключить незащищенные USB-порты на компьютерах, к которым может получить доступ неавторизованный персонал.

12. Вредоносное ПО для криптомайнинга

В настоящее время криптомайнинг является тенденцией, когда люди намеренно или непреднамеренно устанавливают программное обеспечение для майнинга криптовалют. Например, некоторые сотрудники могут попытаться установить это программное обеспечение на неиспользуемое оборудование, чтобы получать пассивный доход от криптовалюты. По сути, они крадут ресурсы и энергию в процессе. Программное обеспечение для криптомайнинга может выглядеть так, как будто оно законно генерирует криптоактивы для пользователя. Однако он может генерировать активы для киберпреступника без ведома пользователя.

Этот тип вредоносных программ работает как подлинное программное обеспечение. Он также извлекает личные данные пользователя, чтобы нарушить работу его компьютера. Научите всех пользователей не устанавливать вредоносное ПО для майнинга криптовалют. Если вы найдете его на машине, скорее всего, потребуется выполнить чистую установку образа машины. Поскольку крипто-майнинг интенсивно использует ЦП или ГП, злоумышленники попытаются установить его на серверах с несколькими процессорами. Это поможет им заработать больше денег. В результате вам следует регулярно проверять свои серверы на наличие нарушений производительности процессора или графического процессора.

И это некоторые типы вредоносных программ, которых вам следует опасаться. Теперь давайте посмотрим, как вы можете защитить себя от различных типов вредоносных программ.

Как защитить себя от вредоносных программ

Для удаления разных типов вредоносных программ потребуются разные методы. Чтобы сэкономить время, убедитесь, что на всех компьютерах установлены брандмауэры и антивирусы. Ищите решения, которые также включают функции блокировки рекламы, защиты от вредоносных и шпионских программ. Вы также захотите сравнить списки вредоносных программ между решениями, чтобы увидеть, какие из них обнаруживают больше вредоносных программ при сканировании. Чем больше список, тем лучше. Тем не менее, вот некоторые вещи, которые следует учитывать при защите от вредоносных программ.

Внедрение решения для защиты от вредоносных программ

При выборе решения для защиты от вредоносных программ убедитесь, что оно может проверять или перехватывать отдельные пакеты как часть брандмауэра. Большинство брандмауэров также внедряют эту функцию, чтобы помочь найти вредоносное ПО.

Вы также захотите убедиться, что решение имеет автоматические обновления. Кроме того, рассмотрите частоту, с которой они внедряются в программное обеспечение. В идеале ваш брандмауэр и антивирус должны быть частью интегрированного решения. Это поможет вам эффективно внедрять и поддерживать его.

Обучайте пользователей и внедряйте надежные политики безопасности

Научите своих пользователей понимать, что такое вредоносное ПО. Вы также должны рассказать им о других киберугрозах. Кроме того, сделайте это обычным тренировочным упражнением. Периодически проверяйте этих пользователей, отправляя им подозрительные электронные письма и отмечая, отмечают ли они это вместе с вами.

Проверьте свою безопасность

Если ваша организация достаточно велика, пригласите специалистов по проникновению или используйте своих собственных, чтобы узнать, смогут ли они получить доступ к вашей сети. Они могут сказать вам, какие поверхности атаки требуют дальнейшего внимания. Делайте это регулярно по мере роста вашего бизнеса, добавляя или удаляя поверхности атаки.

Добавьте дополнительные уровни безопасности и разрешений

Использование многофакторной аутентификации (MFA) имеет решающее значение. Вы также должны применять его к каждому приложению, которое вы используете. Это может помочь остановить многие атаки, поскольку вредоносное ПО в большинстве случаев не сможет обойти его, за исключением некоторых атак путем внедрения.

Убедитесь, что вы также используете спам-фильтр. Это поможет снизить риск перехода пользователей по недобросовестным ссылкам электронной почты.

Наконец, настройте политики операционной системы и политики браузера как для клиентской, так и для серверной инфраструктуры. Настройте разрешения и права доступа, чтобы пользователи могли комфортно выполнять около 80 % своей работы. Если они требуют от администратора предоставления временной эскалации для выполнения нестандартных задач, вы можете настроить разрешения. В целом, это помогает уменьшить потребность в устранении проблем позже и гарантирует руководству, что их система безопасна и работает эффективно. Как администратор, вы также снизите свою ответственность, если вас когда-либо будут допрашивать после атаки.

Теперь, когда вы знаете основы обеспечения безопасности вашей системы, давайте рассмотрим решения, которые могут вам помочь.

Лучшие решения для борьбы с вредоносным ПО

Защита вашей системы от вредоносных программ может быть сложной задачей, если вы используете только одно решение. Подумайте о том, чтобы составить список функций, которые вам понадобятся, прежде чем выбрать подходящее решение. Ниже приведены 3 основных средства защиты от вредоносных программ, которые вы можете использовать для защиты своего бизнеса от различных типов вредоносных программ.

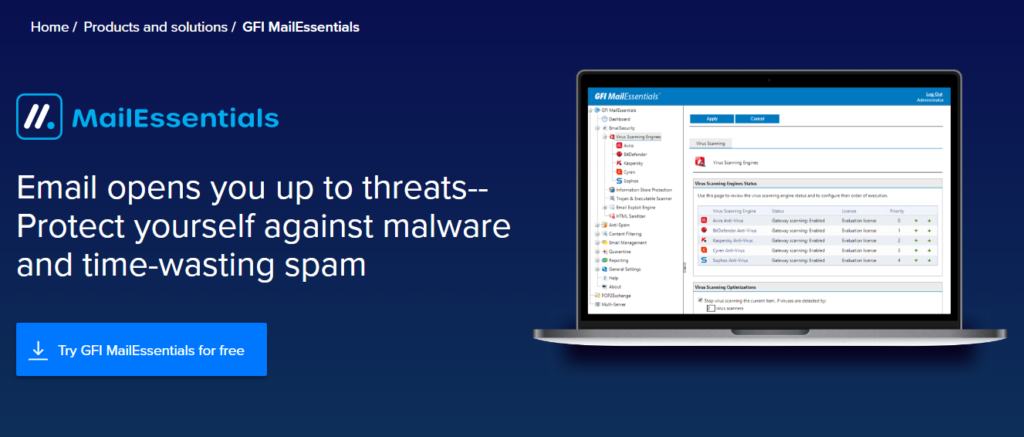

1. GFI MailEssentials

Все достойные администраторы уже добавили бы в свою сеть брандмауэр и антивирус. Вы бы также рассмотрели корпоративную политику, внедрили периодическое обучение пользователей и настроили разрешения и привилегии в соответствии с требованиями политики.

Одна вещь, которую многие пропускают, — это защита пользователей от гнусных электронных писем до того, как они их получат. Именно здесь вступает в игру GFI MailEssentials. Он используется во всем мире для фильтрации множества различных типов вредоносных программ. Это то, что вы должны серьезно рассмотреть, чтобы защитить своих пользователей от самих себя, а не полагаться на стандартные инструменты электронной почты. Он имеет 14 антиспамовых фильтров, использует 4 антивирусных ядра и активно сканирует на наличие вредоносных программ. Используя Avira, Bitdefender, Sophos и Cyren в почтовом решении GFI MailEssentials, маловероятно, что кто-то пропустит заявленный вирус во время проверок!

GFI MailEssentials также позволяет блокировать IP-адреса отправителей. Это гарантирует, что пользователи больше никогда не получат от них сообщений. Вы также можете заблокировать пользователей электронной почты или вредоносные домены.

Администраторы также получают панель мониторинга данных в режиме реального времени. Таким образом, они точно увидят, насколько успешно решение. Панель инструментов также показывает, если вы только что подверглись атаке вредоносного ПО по электронной почте!

2. Вредоносные программы

Malwarebytes существует с 2006 года и предлагается как бесплатно, так и платно. Это отличный инструмент для поиска вредоносных программ на компьютере, которые иногда пропускают другие антивирусы. Однако у него есть один недостаток. В отличие от других продуктов, предлагающих комплексное решение, Malwarebytes так и не превратилась из специализированного предложения в комплексное решение. Это означает, что если вы хотите использовать его функции, вам также придется раскошелиться на антивирус и брандмауэр. Это может быть очень болезненно с финансовой точки зрения для компаний, и они будут рассматривать это только тогда, когда узнают, что у них есть проблемы.

Бесплатное предложение Malwarebytes действительно полезно только для сканирования на наличие вирусов. С другой стороны, платные предложения бывают разных форм. Это поможет вам реализовать их, не переплачивая. Одно из предложений даже сканирует ваше VPN-соединение на наличие вредоносных программ. В остальном его функции довольно схожи во всех предложениях.

Как администратор, если вы не можете позволить себе Malwarebytes, получите копию бесплатной версии. Затем используйте его, чтобы найти проблемы и сообщить о них. Это убедит руководство пойти на платные предложения. Очевидно, что это не очень хорошая ситуация, но некоторые администраторы все же проходят через этот процесс.

3. Битдефендер

BitDefender — это популярное антивирусное решение, которое помогает защитить вас от целого ряда вредоносных программ в домашней и деловой среде. Многие предприятия используют его, поскольку он имеет взвешенную систему обнаружения и реагирования. Это также избавляет пользователей от бремени действий по предотвращению и удалению вредоносных программ. Традиционно комплексные решения становились неприемлемыми накладными расходами. Они сжигали ресурсы до такой степени, что пользователи это замечали. BitDefender — это легкое решение, работающее в фоновом режиме. Но он по-прежнему достаточно мощный, чтобы защищать различные рабочие условия, в том числе облачные гибридные рабочие процессы.

Предприятия покупают это решение, поскольку оно дает им полный пакет. Он также обеспечивает поддержку корпоративного уровня для клиентов. Это важно для клиентов, которым необходимо поддерживать работоспособность, чтобы уменьшить потери от вредоносного ПО. Одним из его недостатков является то, что в отличие от GFI MailEssentials он по-прежнему недостаточно защищает пользователей от спама. Он также не обнаруживает столько вредоносных программ, сколько Malwarebytes.

Таким образом, это пара решений, которые вы должны учитывать при поиске решения для защиты от вредоносных программ. Давайте резюмируем.

Последние мысли

У вас есть миллионы типов вредоносных программ, работающих с различными вариациями типов, которые мы обсуждали в этой статье. Защититься от них на 100% невозможно, но можно принять меры по уменьшению их попадания. В большинстве случаев, после добавления мер безопасности, пользователи, как правило, являются основной причиной большинства успешных атак вредоносных программ. Использование описанного выше программного обеспечения поможет уменьшить подверженность пользователя вредоносным программам. Вы также ограничите возможность установки или внедрения вредоносных программ в их систему. Чтобы защититься от различных типов вредоносного ПО, используйте набор обучающих программ, антивирусов и брандмауэров. Затем проверьте, надежны ли ваши политики, с помощью регулярного ручного тестирования. Я надеюсь, что эта статья помогла вам подготовиться к любой атаке вредоносного ПО.

У вас есть дополнительные вопросы о различных типах вредоносных программ? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже!

Часто задаваемые вопросы

Как кейлоггинг может повлиять на мой бизнес?

Кейлоггеры — это один из типов вредоносных программ, которые регистрируют нажатия клавиш пользователем и отправляют журнал на сервер киберпреступника. Они используются для кражи учетных данных пользователей, личной информации и интеллектуальной собственности. Злоумышленники также используют кейлоггеры для кражи информации и денег у компании, и их необходимо удалить с помощью программного обеспечения для защиты от вредоносных программ.

Что такое вредоносное ПО?

Вредоносное ПО — это любое программное обеспечение, созданное со злым умыслом. Вирусы и программы-вымогатели также относятся к типам вредоносных программ. Вредоносное ПО часто создается из комбинаций программного обеспечения для создания полезной нагрузки, которая может работать на целевой машине. Векторы атак могут быть цифровыми, например, использование электронной почты для добавления полезной нагрузки. Они также могут быть физическими, например, использование USB для размещения вредоносного ПО.

Как я могу защитить своих пользователей от гнусных электронных писем?

Электронные письма сами по себе безвредны. Однако иногда они содержат ссылки или файлы от киберпреступника. В таких случаях они доставляют вредоносное ПО во флэш-память целевого компьютера. Используйте антивирусное или антивредоносное программное обеспечение для сканирования электронной почты до того, как ее получат пользователи. Обучите пользователей не «нажимать на ссылку» и объясните, почему они не должны этого делать, чтобы помочь им запомнить эту практику.

Кто отвечает за безопасность от вредоносного ПО в организации?

Каждый несет ответственность за защиту организации от различных типов вредоносных программ. В некоторых секторах вы по закону обязаны сообщать о вредоносном ПО для защиты других предприятий. Вы также несете ответственность за защиту своего бизнеса, своей цепочки поставок и своих клиентов. Убедитесь, что у вас есть надежные политики безопасности, и регулярно проводите тестирование своих систем, включая физическую безопасность и поведение персонала.

Как работает вредоносное ПО во вложениях электронной почты?

Когда пользователь щелкает вложение, содержащее вредоносное ПО, он загружает полезную нагрузку вредоносного ПО прямо во флэш-память компьютера. Таким образом, программному обеспечению для защиты от вредоносных программ трудно найти его из-за того, как работает флэш-память. Вредоносное ПО остается активным до отключения питания флэш-памяти.