Типы разведки киберугроз и лучшие инструменты для этого

В первой части нашего руководства по анализу киберугроз (CTI) я коснулся того, что такое CTI, как его использовать и зачем он нужен бизнесу для обеспечения кибербезопасности. Теперь основное внимание уделяется типам сбора информации об угрозах.

Типы информации о киберугрозах зависят от подхода компании. Например, вы можете выбрать очень сложный подход, в то время как другая компания предпочла бы его простоту.

К счастью, некоторые высокоэффективные инструменты упростят все эти подходы. Эти инструменты также снизят затраты на обучение и рабочую силу, которые в противном случае были бы необходимы.

В следующей части я рассмотрю все подходы к разведке киберугроз. Затем я коснусь лучших инструментов CTI, которые вы, возможно, захотите использовать в своем бизнесе.

Типы информации об угрозах

В зависимости от уровня данных, которые должен защищать любой сбор разведывательных данных, CTI бывает четырех типов. В идеале, полная команда CTI должна охватывать все эти типы и предоставлять полный список решений в области кибербезопасности для всех возможных угроз.

Тем не менее, вам в основном не понадобятся все эти должности — и вы не сможете их иметь, во-первых. Таким образом, любая небольшая компания должна сосредоточиться на рациональных угрозах своим данным и ежедневному функционированию. Давайте начнем с обзорной таблицы, прежде чем открывать 4 типа CTI.

| Тип | Использовать | Точки использования | Расходы |

| Тактический CTI | Анализ вредоносных программ Сбор внешних данных Индикация поведенческих угроз | SIEM Брандмауэр IPS ИДС | Бюджетный |

| Технический CTI | Сетевой анализ Анализ поведения сотрудников Защита от атак по сторонним каналам | Индикаторы компрометации Почтовые серверы Модемы интернет страницы | Низкая и средняя стоимость |

| Оперативный CTI | Анализ противника ТТП Целевая приоритизация | Правоохранительные органы SOC-аналитики Управление уязвимостями Обучение офицеров | От средней до высокой стоимости |

| Стратегический CTI | Анализ тренда Состав стратегии кибербезопасности Исполнительные решения | Руководители Эксперты по кибербезопасности Финансовые эксперты Комплаенс-эксперты | Высокая цена |

1. Тактическая разведка угроз

Когда вы слышите, что что-то относится к самому низкому уровню, вы можете подумать, что для этого не требуется большого опыта и знаний. Однако для любого типа CTI требуются специалисты по кибербезопасности либо старшего, либо хотя бы среднего уровня.

Преимущество тактической разведки об угрозах состоит в том, что почти все масштабные исследования и испытания уже проведены. А именно, важно только знать существующие угрозы и иметь готовые решения. Это сводит все улучшения системы от исследований и разработок к простым обновлениям.

Тем не менее, вам все равно нужно изучить выявленные риски и лучшие варианты защиты. В большинстве случаев это будет общий уровень безопасности для всей компании, еще один для сотрудников и еще один для конфиденциальных данных бизнеса или клиентов.

К счастью, некоторые инструменты охватывают более одного из этих пунктов. Менеджер по безопасности также должен будет обновлять ресурсы и готовить все учебные материалы, чтобы поддерживать компанию в соответствии с текущими стандартами кибербезопасности.

2. Техническая информация об угрозах

Аналитика технических угроз в основном фокусируется на таких проблемах, как атаки по сторонним каналам и физические вторжения в систему. Однако это далеко не все возможности этого типа. Кроме того, вы можете использовать модемы, сети и любые другие точки входа в систему.

Основное преимущество здесь в том, что вы не столкнетесь с неизвестными относительно того, что вы должны защищать. Вам нужно будет установить каждую точку входа для компании и настроить ее на работу.

К сожалению, для этого также потребуется кто-то с аппаратным и программным опытом в области кибербезопасности, что встречается относительно редко. Большинству компаний потребуется найти двух человек, которые смогут тесно сотрудничать.

Для технических угроз вы также можете использовать различные средства защиты локальной сети, защиту модема и защиту сервера. Это поможет организовать безопасность и улучшить стратегию.

3. Оперативная разведка угроз

Оперативная аналитика киберугроз, или OCTI, — это первый шаг расширенной аналитики угроз. Этот тип интеллекта опирается на то, что вы можете извлечь из ресурсов компании, помимо информации, которую вы можете получить от других.

Основное преимущество этого подхода заключается в том, что он упреждающий и сосредоточен как на поиске угроз, так и на защите. В задачу аналитика Центра операций по безопасности (SOC) также входит выяснить, что нависло над вашей компанией, проанализировать это и, если возможно, уничтожить.

Если нет, вам следует, по крайней мере, построить специальные средства защиты, чтобы эффективно обезопасить систему от обнаруженных рисков. Вы должны сделать все возможное, чтобы обеспечить эффективную деятельность компании в любое время.

Когда дело доходит до OCTI, вы не найдете инструмента для прямой помощи. В большинстве случаев лучше иметь хорошее отслеживание, сбор данных и управление данными в защищенной системе. С этого момента опыт также будет информировать вас о том, что делать с постоянными угрозами.

4. Стратегическая разведка угроз

Наконец, это стратегическая разведка угроз или SCTI. Этот тип включает в себя создание и реализацию представленной стратегии кибербезопасности.

Основное преимущество стратегического SCTI заключается в том, что он дает хорошую точку зрения, позволяющую узнать, на каком уровне кибербезопасности находится ваша компания. Хорошая стратегия также позволит вам предсказать будущие риски атак и требуемый бюджет.

Прежде всего, руководители должны знать, какие данные компании важны, а какие необходимы для соблюдения. Далее важно знать бюджет, стоимость кибербезопасности и стоимость плана внедрения.

Компетентность, финансы и опыт являются ключевыми для этого типа интеллекта. Шаг первый – хорошо знать компанию. Затем вы должны иметь хорошее представление об отрасли, в которой работает компания, об угрозах, с которыми сталкивались другие, и о том, где могут возникнуть новые угрозы.

Кроме того, подготовьте план аварийного восстановления и дополнительные варианты для обычных операций. SCTI должен выяснить, как атаковать и отражать кибератаки с минимальным ущербом.

Прежде чем перейти к инструментам анализа угроз, я расскажу о действенных средствах анализа угроз и о том, как их использовать в вашей компании.

Ключевые компоненты действенной аналитики угроз

Хотя это звучит очень технически, действенная информация об угрозах — это просто информация, на основании которой вы можете действовать. Теоретически его можно разделить на 4 категории:

1. Постоянные угрозы

Постоянные угрозы хорошо известны и достаточно распространены. Такие проблемы, как фишинг (в том числе целевой фишинг), атаки вредоносных программ и мошенничество с электронной почтой, — это то, чего должна ожидать каждая компания, независимо от ее размера. Новые угрозы постоянно появляются, но большинство компаний не будут первыми атакованы той или иной конкретной угрозой.

Вы можете остановить эти известные угрозы с помощью хорошего антивирусного программного обеспечения. Кроме того, вы должны обеспечить надлежащее обучение для всех, кто работает с конфиденциальными данными любого типа. В большинстве случаев также будет достаточно соблюдения требований законодательства.

| Категория угрозы — Прямая Постоянные угрозы часто классифицируются как «прямые» и имеют известных действующих лиц, векторы атак и результаты. Любая операция CTI должна использовать лучшие практики для них. |

Открытые угрозы

Явные угрозы различны и беспокоят многие компании, но в какой-то момент их следует ожидать. Эти угрозы появятся на форумах, хакерских страницах или в социальных сетях. Здесь злоумышленник укажет на вашу компанию как на возможную атаку.

В качестве альтернативы они могут указать на инструмент или услугу, которую вы могли бы использовать в качестве своей цели. В этом случае подготовьте как свою защиту, так и свои альтернативы. Вы также должны информировать коллег, используя те же инструменты и правоохранительные органы.

Кроме того, открытые кибератаки могут указывать на то, что части системы уже были скомпрометированы. Затем вы должны изменить и обновить все пароли, коды доступа и протоколы безопасности.

| Категория угрозы — завуалированная Вы часто найдетеоткрытые угрозы, называемые «завуалированными» угрозами, поскольку вред может быть подразумеваемым, а не явным и уже предпринятым. Любой CTI здесь должен определить инструменты, которые может использовать субъект угрозы, и подготовить систему к защите от них. |

3 Скрытые угрозы

Скрытые угрозы вызывают больше беспокойства, чем явные. С врагом, которого вы не видите, всегда труднее справиться, чем с врагом, находящимся под открытым небом. Тем не менее, можно выявить эти угрозы и предложить решения для их кибербезопасности.

CTI с хорошими ресурсами может проникать на форумы и в группы, где происходят обсуждения и планирование этих атак. Сегодня вы найдете это в основном в группах Telegram. Тем не менее, даже без этих возможностей вы можете предсказать эти угрозы.

Легко понять, что цели большинства видов киберпреступлений таковы; в основном незаконная финансовая выгода. Распространенными целями также являются программы-вымогатели и кража личных данных. Таким образом, любая часть компании, имеющая отношение к этим данным, должна быть защищена какой-либо функцией безопасности песочницы.

| Категория угрозы — косвенная Вы найдете скрытые угрозы, также называемые «косвенными». Это потому, что они могут сосредоточиться не на вашем бизнесе конкретно, а в более широком смысле. Хорошая коммуникация с другими представителями отрасли и сотрудничество в области решений для кибербезопасности всегда помогут защититься от таких попыток. |

4. Потенциальные угрозы

Когда дело доходит до кибербезопасности, нельзя быть слишком параноиком. В большинстве случаев полезно подумать о возможных опасностях еще до того, как они возникнут. Киберпреступники, возможно, еще не учли эти потенциальные угрозы, но они могут стать известны вашим источникам.

Здесь вы также можете использовать песочницу, чтобы проверить некоторые внешние функции вашей системы на наличие ошибок.

Что касается других точек входа, вы также найдете упражнения для сотрудников (например, с помощью спуфинга электронной почты), попытки атак по сторонним каналам и все другие векторы атак, которые могут придумать ваши эксперты по кибербезопасности.

Всегда лучше обнаружить недостатки в вашей кибербезопасности самостоятельно, чем позволить какой-либо злоумышленнику указать на это, нанеся ущерб вашему бизнесу. Затем вы можете узнать, нужны ли вам какие-либо инструменты для помощи вашему CTI и какие из них будут работать лучше всего.

| Категория угрозы — условная Активные компоненты для потенциальных угроз часто соотносятся с так называемыми «условными угрозами». Здесь атака может и не произойти, и актер может быть на нее не способен. Тем не менее, использование сценариев угроз «что, если» рано или поздно принесет вам пользу. |

Это подводит нас к инструментам. Я приведу 3, которые доказали свою эффективность. Все они будут немного отличаться, и вам решать, какой из них лучше всего подходит для вашего случая.

3 лучших инструмента для анализа киберугроз

Инструменты CTI отличаются от обычных инструментов кибербезопасности, которые могут использовать как предприятия, так и частные лица. В первую очередь их работа заключается в оказании помощи аналитику по кибербезопасности в сборе, анализе и обобщении информации, собранной компанией или другими лицами.

Эти инструменты могут показывать списки постоянных угроз и все, что о них известно. Кроме того, они будут отображать каналы и тенденции из разных источников, а также предлагаемые решения, которые доказали свою эффективность.

3 упомянутых являются лучшим выбором для компаний среднего или развивающегося бизнеса.

| Качество интеллекта | Распространение источников | Отслеживание субъектов угроз | Информационные обновления | Совместное использование возможностей | |

| ЛанГуард | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ |

| ThreatFusion | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ |

| ThreatStream | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ |

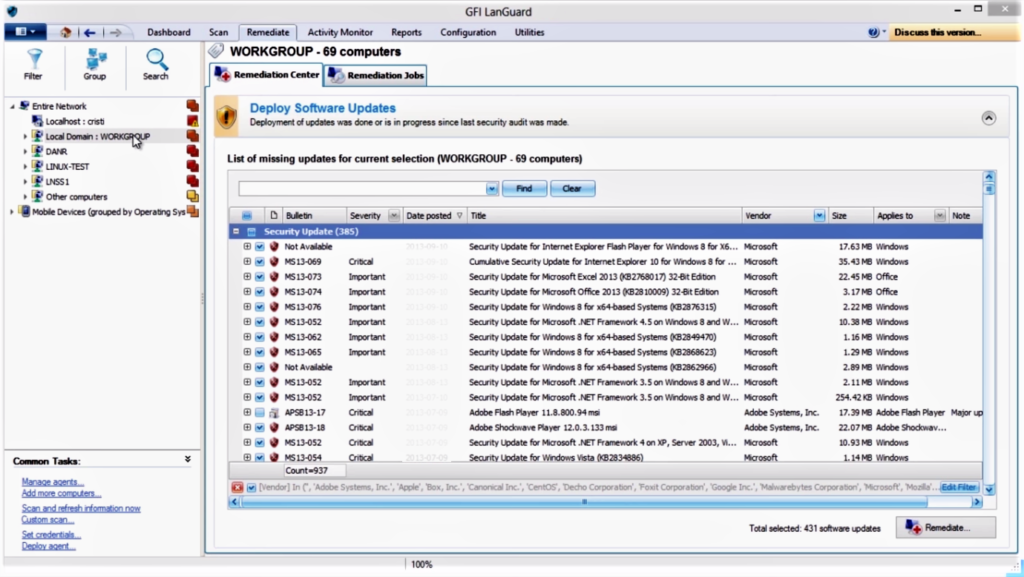

1. Сканирование уязвимостей LanGuard

Только на первый взгляд LanGuard от GFI — чистый и простой в использовании программный инструмент. Пользовательский интерфейс чистый, и его кривая обучения очень удобна даже для юниоров.

Сразу же вы увидите исследования угроз, отчеты и отсутствующие обновления. Этого будет достаточно, чтобы ускорить работу вашей системы, прежде чем вы сможете овладеть более продвинутыми функциями, такими как управление исправлениями и контроль сети.

Благодаря такому широкому спектру возможностей и высококачественной информации LanGuard является одним из лучших инструментов для анализа кибербезопасности как для небольших групп CTI, так и для отдельных менеджеров по кибербезопасности.

Недостатком здесь является ограниченный обмен внутри программы. Тем не менее, всегда возможно, хотя и раздражает, сохранять отчеты, аудиты и отслеживание угроз. Также легко поделиться им с помощью более частных и незаметных средств, если вы хотите проверить свою систему в сравнении с другими.

2. Аналитика киберугроз от SOCRadar ThreatFusion

ThreatFusion требует немного большего участия и имеет чуть более сложную кривую обучения, чем LanGuard. Тем не менее, он по-прежнему предлагает первоклассные результаты для постоянных и возможных угроз для любой компании.

Основное внимание в инструменте уделяется анализу уязвимостей, показывающему, на что нацелены и используют субъекты угроз. Вы также можете отслеживать, происходят ли какие-либо изменения с известными субъектами угроз в случае сложных постоянных угроз.

Кроме того, с помощью ThreatFusion вы можете быстро просматривать списки известных случаев мошенничества и других угроз, ориентированных на ваших сотрудников. Они были бы неотъемлемой частью любой стратегии кибербезопасности, и ThreatFusion предлагает самый простой способ управления ими.

Одна проблема, по крайней мере, по сравнению с двумя другими вариантами, это ширина источников и частота обновлений, которая меньше. Не столько, чтобы сделать это проблемой, но достаточно, чтобы быть заметным в сравнении.

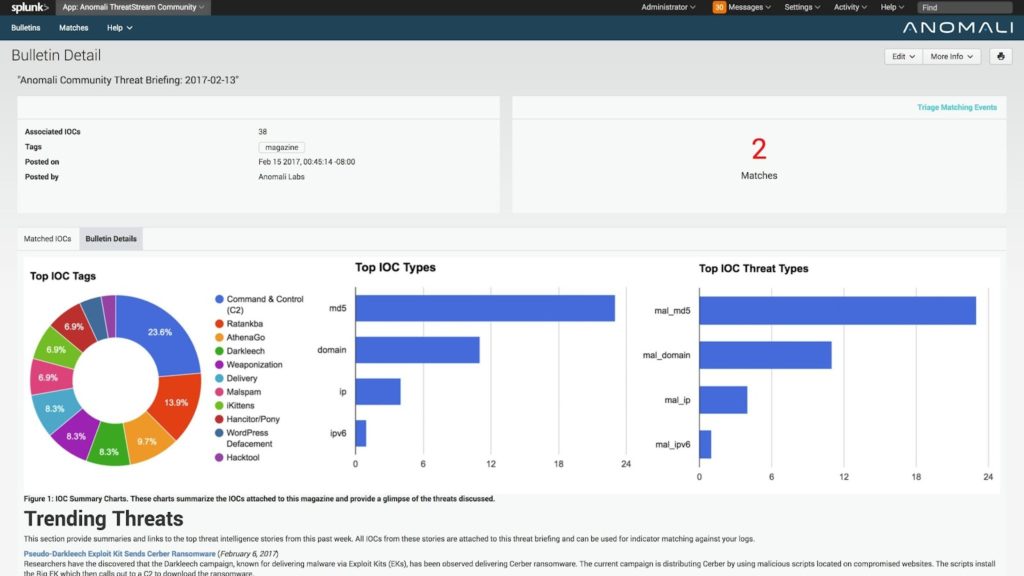

3. Аномальный ThreatStream

У ThreatStream от Anomali не такой хороший пользовательский интерфейс, как у двух других вариантов, упомянутых выше. Тем не менее, для таких важных инструментов, как этот, это никогда не должно нарушать условия сделки. Важно, чтобы это работало хорошо.

Качество представленных данных отличное и охватывает множество исходных потоков, часто обновляемых программой. Кроме того, вы можете легко определить, какие атаки важны для вашего бизнеса.

Помимо тестирования и анализа угроз, ThreatStream также позволяет осуществлять ограниченный контроль над различными точками входа, такими как брандмауэр, IPS, SOAR, EDR и SIEM. Таким образом, вы можете проверить и отключить любую точку проникновения в систему, которую вы считаете скомпрометированной.

Недостатком является то, что инструменту требуется мало времени, чтобы привыкнуть к системе и настроить ее в соответствии с вашими потребностями. Однако, как только вы настроите и наберете скорость, вы редко пропустите проверку каких-либо угроз.

Последние мысли

Различные типы информации об угрозах можно разделить на уровни. Тем не менее, даже самый простой уровень, тактический CTI, требует глубокого знакомства с кибербезопасностью, по крайней мере, в той отрасли, где вы ее внедряете.

Далее вы найдете технические, операционные и стратегические типы информации о киберугрозах. Каждый из них расширяет область применения подхода и обеспечивает большую безопасность в обмен на дополнительное время, ресурсы и информацию.

Цель каждого типа — найти участников угроз и выяснить, как реагировать на эти угрозы. Эти угрозы могут варьироваться от постоянных, которые распространены в отрасли, до потенциальных и только в вашей отрасли.

К счастью, некоторые инструменты помогут любой компании внедрить информацию о киберугрозах проще. Они помогают отслеживать все различные аспекты CTI и адаптировать их к конкретным потребностям вашей компании.

Надеемся, что с приведенными примерами любой владелец бизнеса поймет, какие типы приносят пользу его бизнесу. Хотя в этом подходе может быть кривая обучения, как говорится: «Знание — это полдела».

Надеемся, что содержание этой статьи и части 1 должно дать вам более четкое представление о том, что такое CTI и как вы можете его использовать. Если у вас есть дополнительные вопросы, ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже.

Часто задаваемые вопросы

Каким компаниям нужна стратегическая информация о киберугрозах?

Многие считают стратегический CTI наиболее продвинутым, поскольку он предполагает переплетение всех остальных типов. Это также включает в себя создание надежного плана защиты вашей системы от неизвестных угроз. В большинстве случаев для этого потребуется подход к управлению изменениями. Тем не менее, если высшее руководство уже знакомо с кибербезопасностью, потребуется только правильно использовать это ноу-хау.

Как 4 категории CTI соотносятся с практическим интеллектом?

Главной особенностью аналитики киберугроз является то, что все связано со всем остальным. В свою очередь, это позволяет четко управлять уязвимостями и рисками. Как правило, тактическая, техническая, оперативная и стратегическая информация об угрозах защитит от соответствующих угроз. Эти угрозы являются постоянными, открытыми, скрытыми и потенциальными, если мы будем следовать одному и тому же порядку.

Каковы наиболее распространенные субъекты угроз?

Помимо обычных угроз сетевой безопасности, за этими угрозами стоят разные злоумышленники. В большинстве случаев это отдельные киберпреступники. Тем не менее, они также могут быть группами киберпреступников, синдикатами или даже иногда иностранными государственными деятелями.

Сколько стоит анализ киберугроз?

В зависимости от потенциала кибербезопасности и требований компании, затраты на CTI начинаются с интеграции в текущий бюджет кибербезопасности с немного большим планированием. Затем он может получить тысячи инструментов и оборудования для разработки операций. Потенциально гораздо больше работы, если вам нужны лучшие специалисты в области кибербезопасности.

Являются ли киберугрозы тем же самым, что и субъекты киберугроз?

Субъекты киберугроз — это общий термин для всех злоумышленников, которые стремятся нанести вред вашей компании либо намеренно, либо в качестве побочного продукта своей обычной деятельности. Киберугрозы являются продуктами этих акторов. Известные участники киберугроз также регулярно создают новые киберугрозы.