Связующие и вредоносные программы (часть 3)

- Связующие и вредоносные программы (часть 1)

- Связующие и вредоносные программы (часть 2)

подпишитесь на нашу рассылку новостей WindowSecurity.com в режиме реального времени

Мы остановились во второй части, закончив настройку и сборку нашего связанного вредоносного ПО с помощью связующего под названием YAB. Теперь мы рассмотрим и запустим связанное вредоносное ПО. Перспектива, которую мы рассмотрим для начала, - это то, как эта запущенная часть вредоносного ПО выглядит и ведет себя после запуска ничего не подозревающим пользователем. Теперь, если вы помните, мы использовали настоящую иконку Pong.exe для представления нашего вредоносного ПО, поскольку это делало вредоносную программу более законной.

Мы будем отслеживать фактическую установку самой вредоносной программы с помощью нескольких инструментов, о которых я рассказывал ранее. А именно, мы будем использовать Regmon и Filemon. С этими двумя инструментами, работающими в фоновом режиме, когда мы запускаем наше вредоносное ПО, мы сможем увидеть, что делает само вредоносное ПО, и тем самым убедиться, что наше связанное вредоносное ПО работает должным образом. Если эти инструменты еще не установлены на вашем компьютере, сделайте это сейчас. После этого выполните их и исключите все запущенные фоновые процессы. Это позволит нам отслеживать только новые процессы, которые будут запущены после запуска вредоносного ПО.

На что это похоже?

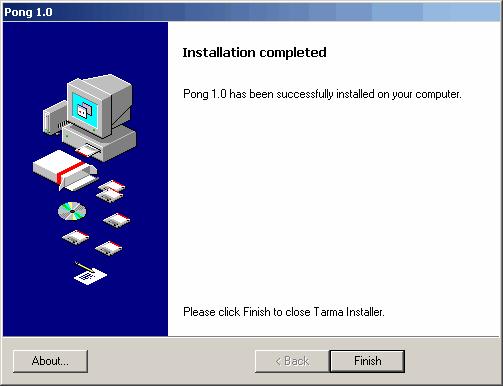

Теперь, как упоминалось ранее, давайте посмотрим на это вредоносное ПО с точки зрения пользователя. Итак, давайте продолжим и выполним его. Для целей этой серии статей мы будем предполагать, что вредоносное ПО проникло в почтовый ящик конечного пользователя незамеченным. Взгляните на приведенный ниже снимок экрана, чтобы увидеть, что произошло, когда я запустил вредоносную программу, в которой троянский сервер Optix Pro был связан с программой Pong.exe.

фигура 1

Во многом, как мы и надеялись, установка Pong.exe/вредоносного ПО проходит без сучка и задоринки и без предупреждения для конечного пользователя. В остальном установка проходит нормально. Что же произошло на заднем плане? Для этого мы обратимся к инструментам Regmon и Filemon, которые работали в фоновом режиме перед запуском вредоносного ПО. Взгляните на то, что увидел Regmon на скриншоте ниже.

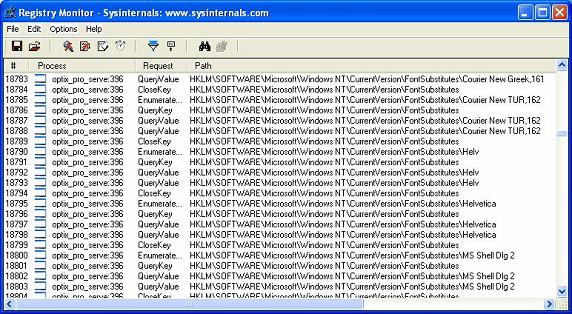

фигура 2

Я выделил ту часть выходных данных Regmon, которая показывает процесс «optix_pro_server», устанавливающий себя на компьютер. Именно так я назвал сервер Optix Pro после того, как закончил его настройку, чтобы подготовить его к привязке. Пока все хорошо тогда. Давайте теперь посмотрим, что увидел Filemon во время выполнения вредоносного ПО.

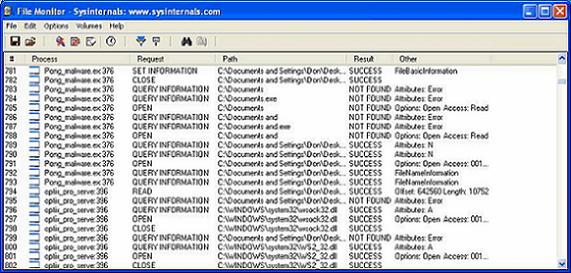

Рисунок 3

Мы видим, что Filemon также отметил, что «optix_pro_server» установил себя и внес изменения в файловую систему. Филемон также отметил, что программа Pong.exe (я назвал ее Pong_malware.exe, когда-то связанная с троянским сервером) установилась сама и внесла некоторые изменения в файловую систему. Большой! Инструменты Regmon и Filemon безукоризненно справились со своей задачей и обнаружили установку программы и внесенные ими изменения как в реестр, так и в файловую систему. А как насчет нашего настоящего троянского сервера Optix Pro? Удачно ли он установил себя? Давайте посмотрим на скриншот ниже.

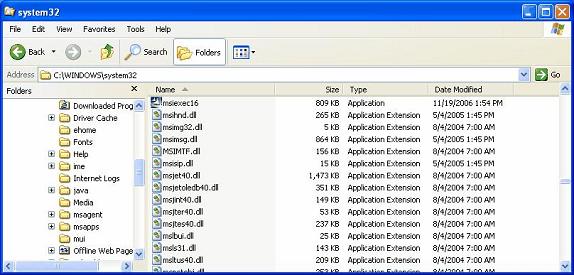

Рисунок 4

Мы видим в самом верху, что есть файл с именем «msiexec16», который имеет размер 809 КБ. Это действительно будет наш троянский сервер Optix Pro. Это «msiexec16» — это имя по умолчанию, под которым будет работать троянский сервер Optix Pro, если вы не измените его на другое при настройке. Все идет нормально. Теперь животрепещущий вопрос, а он вообще работает на компе? Давайте посмотрим на скриншот ниже.

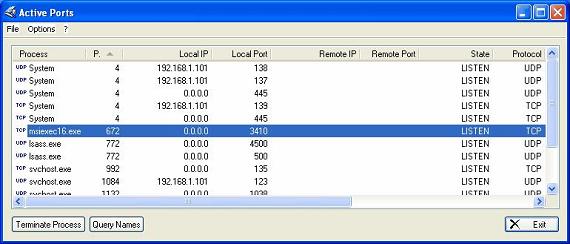

Рисунок 5

Мы видим выделенное в программе ActivePorts (этот инструмент будет отслеживать все активные сокеты TCP и UDP на вашем компьютере, а также отображать на вашем жестком диске, какая программа открыла сокет), что «msiexec16.exe» с PID 672 действительно Бег. Ура! Мы только что видели успешную настройку, привязку и выполнение фрагмента обфусцированного вредоносного ПО. Именно так и поступили бы люди со злым умыслом. Эта демонстрация должна донести до ваших корпоративных конечных пользователей суть дела. Хотя установка может показаться достаточно безобидной, в фоновом режиме была незаметно установлена опасная вредоносная программа. Чтобы еще больше углубиться в тему, вы можете сказать им, что этот троянский сервер Optix Pro также может регистрировать их нажатия клавиш на домашнем компьютере. Тот самый, который использовался для их онлайн-банкинга. Не хорошо, совсем не хорошо. С помощью этой вредоносной программы весь их банковский счет может быть опустошен.

Краткое резюме

– В качестве вредоносного ПО мы использовали троянский сервер Optix Pro.

- Затем мы загрузили Pong.exe как нашу законную программу.

– Далее мы использовали YAB для связывания двух вышеуказанных

Очень легко понять многие концепции компьютерной безопасности на высоком уровне. Этот сценарий является одним из таких примеров. Важность возможности воссоздать определенные ситуации, такие как эта, заключается в том, что это даст вам гораздо более глубокое понимание. Затем вы можете использовать это новое понимание, чтобы просто и лаконично донести опасность этого до ваших конечных пользователей. Именно поэтому важно не только понимать, но и уметь делать то же, что и ваши противники. Только атакуя, вы действительно научитесь защищаться.

Под кожей

Мы закончили рассказ о том, как вы собираетесь организовать демонстрацию опасностей вредоносных программ для ваших корпоративных конечных пользователей. Настало время нам, профессионалам в области компьютерной безопасности, сделать следующий шаг в наших знаниях. Далее мы рассмотрим, как эта вредоносная программа выглядит под капотом. Это будет включать в себя, как безопасно смотреть на него, не выполняя его, и как распознавать определенные характеристики исполняемых файлов Microsoft Windows на уровне байтов. Вредоносные программы, несмотря на то, что они являются вредоносными программами, все же соответствуют определенным критериям. В этом случае он соблюдает формат Portable Executable (PE).

В последней части этой серии статей мы рассмотрим на уровне байтов с помощью шестнадцатеричного редактора наше вредоносное ПО и законную программу. Затем мы будем использовать эти знания, чтобы научиться распознавать вредоносное ПО без необходимости его вызова. Мы также рассмотрим упаковку UPX, которую способен использовать троянский сервер Optix Pro. Кроме того, мы также будем использовать ту же программу UPX для распаковки упакованного UPX троянского сервера. В завершение мы воспользуемся другой программой для создания дампа работающего процесса троянского сервера, чтобы увидеть, как он выглядит в памяти. Вы были бы совершенно правы, думая, что вышеизложенное содержит много информации, которую нужно охватить, но это важно сделать. Существует множество отличных инструментов, которые можно использовать для анализа вредоносных программ, и мы рассмотрим некоторые из них. После того, как мы выполним указанную выше работу, вы обнаружите, что можете относиться к вредоносному ПО с новым чувством уверенности. Быть системным администратором достаточно сложно, но чтобы поднять свои навыки на новый уровень, вам также необходимо улучшить свои навыки компьютерной безопасности.

- Связующие и вредоносные программы (часть 1)

- Связующие и вредоносные программы (часть 2)