Способы предоставления повышенных привилегий в Windows

Введение

Иногда Windows может быть самой запутанной операционной системой на планете. Я каждый год провожу занятия со многими аудиторами и администраторами и обнаруживаю, что это очень запутанно, как предоставлять привилегии в Windows. Конечно, очевидное размещение в группах не представляет никакой сложности, но есть и другие варианты. Итак, в этой статье мы обсудим, как предоставить повышенные привилегии над Active Directory и сервером. Различия есть, и различия весьма разнообразны. В конце концов, вы узнаете о различных способах предоставления повышенных привилегий в среде Windows.

Что такое повышенные привилегии?

Повышенные привилегии — это когда пользователю предоставляется возможность делать больше, чем обычному пользователю. Стандартный пользователь — это тот, кто имеет «нулевые административные» привилегии в любом качестве. Примеры повышенных привилегий включают:

- Администрирование домена

- Добавление пользователя

- Изменение члена группы

- Выключение сервера

- Создание объекта групповой политики (GPO)

- Изменение системного времени

- Изменение разрешений для файла на сервере

Некоторые из этих задач связаны с Active Directory, некоторые — с серверами, а некоторые могут выполняться на контроллере домена. Ключ в том, чтобы понять, что можно сделать и как получить эту привилегию. Есть некоторые привилегии, такие как изменение системного времени, которые можно выполнить несколькими способами. Некоторые задачи, такие как изменение сайта для леса Active Directory, выполняются только одним способом.

Встроенные группы

Есть некоторые группы, которые создаются во время установки Active Directory и сервера, которые имеют «встроенные» привилегии. Этим группам, если в них добавляется пользователь, автоматически предоставляются определенные привилегии. Список привилегий слишком велик, чтобы описывать его здесь, но дело в том, что когда пользователь добавляется в одну из групп, он может делать больше, чем обычный пользователь. Фактически существует три уровня этих групп: локальный сервер, домен и лес. Группы, предоставляющие повышенные привилегии для каждого уровня, включают:

Администраторы

Опытные пользователи

Операторы резервного копирования

Администраторы домена

Администраторы

Издатели сертификатов

Администраторы DHCP

DNS-администраторы

Владельцы создателей групповой политики

Операторы счетов

Операторы резервного копирования

Администраторы предприятия

Администраторы схемы

Права пользователя

Права пользователя — это конфигурации, которые контролируют, «кто» может делать «что» с компьютером, на котором настроено право пользователя. Права пользователей настраиваются для каждого компьютера, поэтому каждый компьютер может иметь уникальный набор администраторов, управляющих различными областями этого компьютера. Обычно все контроллеры домена используют одни и те же права пользователя, поэтому они функционируют как единое целое. Политика контроллеров домена по умолчанию устанавливает права пользователя для контроллеров домена в Active Directory по умолчанию.

Существует более 35 прав пользователя на компьютер. Некоторые из наиболее распространенных прав пользователя, которые контролируют повышенные привилегии над компьютером, включают:

- Выключить систему

- Принудительное отключение удаленной системы

- Войдите в систему как пакетное задание

- Войти как сервис

- Войти локально

- Действовать как часть ОС

- Резервное копирование и восстановление файлов и каталогов

- Включить доверенные для делегирования

- Создание аудитов безопасности

- Загрузка и выгрузка драйверов устройств

- Управление журналом аудита и безопасности

- Заменить токен уровня процесса

- Синхронизировать данные службы каталогов

- Станьте владельцем файлов и других объектов

Существуют и другие права пользователя, которые контролируют вход в службу терминалов, доступ к компьютеру из сети и отказ в определенных способах доступа.

Права пользователей развертываются с помощью групповой политики либо локально, либо через Active Directory. Это обеспечивает способ согласованного управления доступом к серверам, так что все серверы, которые должны иметь схожие конфигурации, получают одинаковые настройки.

Список контроля доступа к файлам и папкам

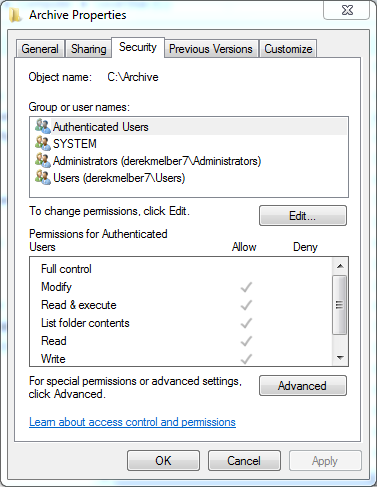

Каждый файл, папка и ключ реестра имеют список управления доступом (ACL). ACL — это не что иное, как список пользователей, групп и/или компьютеров, которым предоставлены определенные права доступа к объекту, связанному с ACL. Типичный ACL-список выглядит так, как показано на рисунке 1.

Рисунок 1: Типичный ACL для файла.

ACL предоставляет стандартные разрешения, показанные на рис. 1, такие как «Полный доступ», «Изменение», «Чтение». Эти стандартные разрешения на самом деле являются комбинацией более детальных разрешений. Стандартные разрешения позволяют упростить настройку и общий контроль над объектами. Гранулярные/расширенные разрешения обычно не настраиваются, за исключением особых ситуаций, требующих определенного уровня контроля.

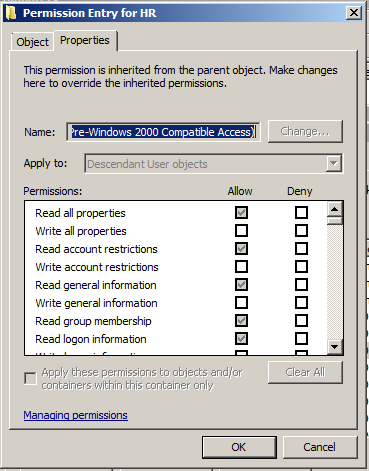

Делегирование Active Directory

Подобно ACL для файлов и папок, каждый объект в Active Directory также имеет ACL. Эти списки ACL называются делегированием, но по сути представляют собой тот же контроль, который обеспечивает ACL для файла. Разница заключается в общем контроле, который вы можете предоставить пользователю, группе или организационному подразделению по сравнению с файлом или папкой. Для одного пользователя можно установить более сотни индивидуальных разрешений, подмножество и длину списка которых вы можете видеть на рис. 2.

Рисунок 2: Разрешения для пользовательского объекта.

Есть много делегаций, которые вы можете предоставить объектам в Active Directory, но есть несколько наиболее распространенных. Два наиболее распространенных делегирования:

- Сброс паролей для учетных записей пользователей

- Изменение членства в группе

Делегирование обычно выполняется на уровне OU, после чего набор разрешений влияет на все объекты в OU. Это похоже на настройку ACL на уровне папки, и наследование разрешений влияет на все файлы в папке.

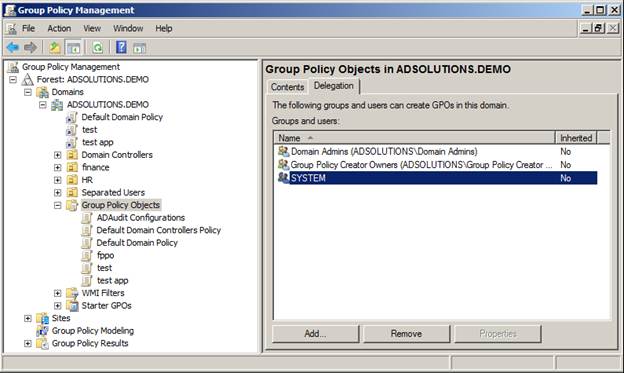

Делегирование групповой политики

Другой тип повышения привилегий, который вы можете предоставить, — это управление групповой политикой. Поскольку групповая политика может настроить так много областей на компьютере или для пользователя, привилегии могут дать большую власть над компьютером. Консоль управления групповыми политиками (GPMC) от Microsoft — это выбранный большинством администраторов инструмент для создания, изменения и управления объектами групповой политики. Есть три основных делегирования (опять же, аналогичные ACL для файлов и папок), которые вы можете предоставить через групповую политику.

- Создание объектов групповой политики

- Связывание объектов групповой политики с доменом, сайтом или подразделением

- Редактирование объекта групповой политики

Все эти делегирования выполняются внутри GPMC. Каждое делегирование имеет определенную область, где его можно настроить в зависимости от области делегирования. Например, создание объектов групповой политики распространяется на весь домен, поэтому оно выполняется в узле объектов групповой политики в консоли управления групповыми политиками, что можно увидеть на рисунке 3.

Рисунок 3: Делегирование того, кто может создавать объекты групповой политики для домена.

Связать объекты групповой политики можно только с сайтом, доменом или подразделением. Таким образом, для каждого из этих узлов в GPMC у вас будет вкладка делегирования и контроль над тем, кто может выполнять эту задачу.

Редактирование объекта групповой политики осуществляется для каждого объекта групповой политики, поэтому каждый объект групповой политики имеет вкладку делегирования для управления тем, кто может редактировать этот объект групповой политики.

Резюме

Концепция предоставления привилегий для Windows Server и Active Directory не проста. Существует множество элементов управления, предоставляющих повышенные привилегии. Некоторые привилегии маленькие, а некоторые довольно большие. Чтобы увидеть все привилегии, которые были предоставлены, вам нужно будет заглянуть во многие разные области. К сожалению, нет единого места, где можно увидеть все повышенные привилегии, поэтому вам нужно будет посмотреть каждую область в отдельности. После того, как вы проверите и убедитесь, что все перечисленные выше настройки верны, вы можете быть уверены, что знаете, у кого есть привилегии для вашего предприятия Windows.