Список усиления защиты Windows Server 2003 (часть 1)

В этой статье мы рассмотрим ваши первые шаги после базовой установки, такие как блокировка ключевых учетных записей, внедрение NTFS и обеспечение безопасности ваших данных в системе. Это часть I многочастной статьи. Я намерен сделать этот «Список ужесточения» руководством, которое никогда не перестанет пополняться на этом сайте. Вот первая часть из многих, давайте заблокируем эти системы!

«Чтобы получить полное руководство по безопасности, ознакомьтесь с «Security + Study Guide and DVD Training System» на Amazon.com».

После установки

После того, как вы установили Windows Server 2003, вам нужно начать процесс блокировки. Любая установка по умолчанию любой операционной системы или платформы должна быть проанализирована и рассмотрена с точки зрения безопасности сейчас больше, чем когда-либо. С таким акцентом на безопасность в наши дни, каждая установка, которую вы делаете, должна быть рассмотрена, и это ничем не отличается от Windows Server 2003. После завершения базовой установки вы должны начать контрольный список элементов, которые вы хотите заблокировать, удалить и проведите аудит или, по крайней мере, «знайте», как защитить себя и свои системы от угроз.

После того, как вы в основном установили систему, вам необходимо решить несколько вопросов, связанных с самой установкой. Во-первых, помните, что при установке операционной системы в большинстве случаев между каждой системой существуют общие черты. Первая распространенная проблема для систем на базе Windows — это учетная запись гостя и администратора. Хакер может не только попытаться выявить здесь уязвимость, но и атаки на основе вредоносных программ используют учетную запись администратора, встроенную в систему, в качестве потенциальной отправной точки для получения доступа к вашей системе или ее взлома. В наши дни это очень распространено, многие вирусные атаки, которые я вижу в большинстве корпоративных сетей, вращаются вокруг этой слабости.

Безопасность учетной записи

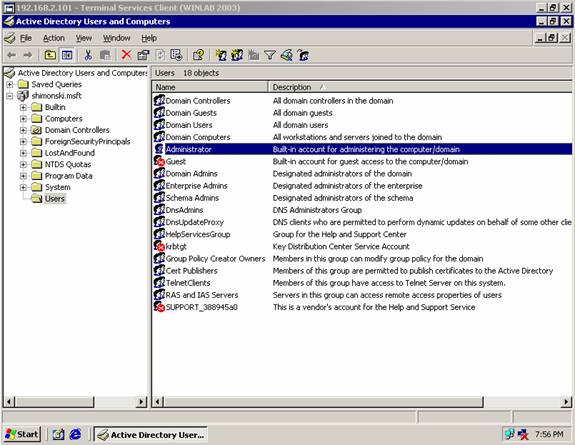

Windows Server 2003 имеет множество встроенных учетных записей, которые можно использовать по умолчанию. Вы можете видеть это на рисунке 1. Это после установки системы, вы можете видеть, не добавляя лишнего, уже существует великое множество учетных записей с разными уровнями безопасности.

фигура 1

Из-за того, как это настроено, у вас есть общий поток для атаки — злоумышленник уже знает, какая половина учетных данных нужна для взлома системы, поскольку сейчас ему нужен только пароль. Когда вы сохраняете учетные записи по умолчанию на своем сервере… вы просто напрашиваетесь на неприятности. Любая атака на пароль, известная сегодня людям, основана на знании двух вещей: имени пользователя и пароля. Если у вас есть половина уравнения, то все, что вам нужно, это хороший инструмент для взлома паролей, огромный файл словаря и немного времени. Я до сих пор не могу в это поверить, когда вижу планы проекта по развертыванию Windows Sever 2003 и Active Directory, а столь необходимой задачи нет в списке задач… «Изменить учетные записи по умолчанию».

Другой вариант — полностью настроить эти учетные записи как систему раннего оповещения о том, что кто-то стучится в вашу дверь. Если вы получите блокировку учетной записи (если вы ее настроили) на учетных записях по умолчанию, вы можете быть практически уверены, что вас атакуют. Вы теряете весь этот сценарий, когда оставляете учетные записи по умолчанию в своем дизайне. Поскольку многие учетные записи по умолчанию нельзя удалить, у вас будет возможность переименовать их. Учетные записи в Windows Server 2003, которые очень распространены (и, конечно, встроены), являются учетными записями гостя и администратора.

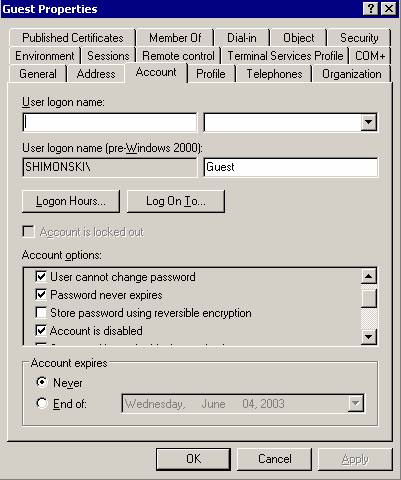

Учетная запись гостя (как показано на рисунке 2) легко заблокировать, поскольку по умолчанию она не работает. Учетная запись отключена по умолчанию на рядовых серверах и контроллерах домена. Это хорошо, потому что вам действительно не нужно беспокоиться о том, что это будет использовано, если только кто-то не активирует его. Важно убедиться, что счетчик гостей не активен или не становится активным.

фигура 2

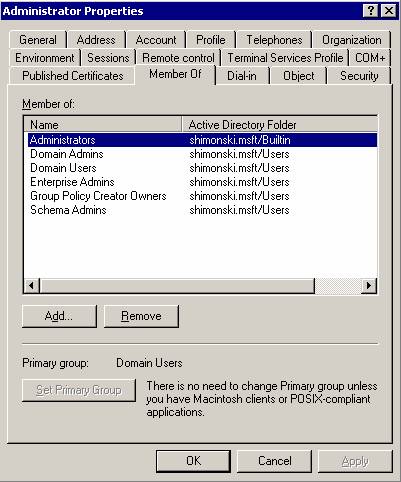

Учетная запись администратора (как показано на рисунке 3) — это совсем другая история. Вам очень важно знать об этой учетной записи и иметь с ней дело немедленно.

Рисунок 3

Учетная запись администратора должна быть заблокирована сразу после базовой установки. Лучший способ сделать это — либо сделать это ловушкой (например, приманкой), либо полностью переименовать учетную запись с помощью групповой политики, в любом случае заблокировав ее. Обычно в небольших организациях проще просто переименовать учетную запись, а затем настроить ее как ловушку, но это ваш вариант и выбор.

Примечание:

Всегда пытайтесь создать резервную учетную запись администратора и использовать ее вместо нее, но никогда не блокируйте себя из системы, поэтому убедитесь, что вы записали, какой будет новая учетная запись, и защитите эту информацию.

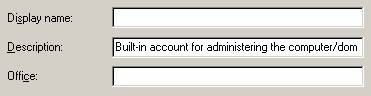

После переименования учетной записи также никогда не забывайте изменять или удалять «описание», как показано на рис. 4, чтобы исключить возможность того, что кто-то локальный на машине может выяснить, что такое учетная запись администратора.

Рисунок 4

Примечание:

Также важен аудит активности на ключевых счетах. Поскольку аудит для Windows 2003 требует отдельной статьи, следите за новостями в будущем.

Теперь, когда вы изменили учетную запись администратора по соображениям безопасности, вы должны отметить еще несколько элементов. Во-первых, вы никогда не должны использовать общую учетную запись, особенно в крупной организации. Проблема в том, что если одна система скомпрометирована, то все они потенциально могут быть скомпрометированы. Обычно я придумываю схему паролей, которая позволяет мне иметь разные учетные записи администратора, но все с разными паролями, но опять же, это для особо параноиков. Кроме того, когда вы записываете эту информацию об этих новых учетных записях администратора, убедитесь, что документация также защищена, иначе все, что вы запланировали, бесполезно, когда список паролей был взломан, украден или скомпрометирован.

Я не могу не подчеркнуть этого в достаточной мере… Я видел, как это случалось так много раз… старайтесь не использовать общие учетные записи, такие как shopuser или что-то в этом роде, потому что учетную запись нельзя отследить в ваших журналах безопасности. Если вы проверите вход в систему, вы увидите «покупатель», и это мало что вам скажет, когда вход в систему произошел в 3 часа ночи в воскресенье вечером, когда здание было закрыто.

Внедрение NTFS

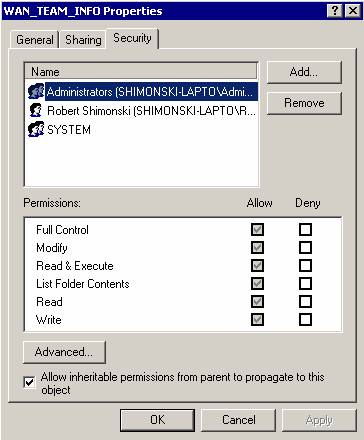

NTFS расшифровывается как New Technology File System, и, хотя она уже не нова, она по-прежнему остается лучшей, когда речь идет о реализации безопасности вашей файловой системы. Это позволяет реализовать безопасность на уровне файлов и папок. Эта поддержка недоступна с таблицей размещения файлов (FAT), FAT32 или какой-либо другой версией FAT. NTFS — это отдельный класс. Вы можете сразу просмотреть файл с NTFS, как показано на рисунке 5.

Рисунок 5

Думайте о NTFS как о большом списке управления доступом (ACL), который либо разрешает, либо запрещает вам доступ к данным на основе вашей личности. Без NTFS любой мог бы легко получить доступ к вашим файлам и папкам, чтобы увидеть ваши данные. Вам никогда не придется использовать ничего, кроме NTFS, при установке сервера, поэтому, если вы не установили NTFS, вы можете сделать это с помощью утилиты convert — и она сделает это, не разрушая вашу файловую систему! В любом случае убедитесь, что вы используете его для обеспечения повышенной безопасности в вашей системе Windows Server 2003.

Примечание:

Только что упомянутая утилита конвертирования не уничтожит ваши данные, но сделает их уязвимыми, поскольку установит ACL для преобразованного диска на «Все» с «Полным доступом».

Нет ничего хуже, чем вложить кучу денег и времени в блокировку системы только для того, чтобы злоумышленник, который использует ее, подходит прямо к системной консоли, чтобы сделать это. Да, это правда, многие системы были взломаны просто потому, что хакер подходил прямо к консоли и находил незапертую консоль. Я упоминаю об этом здесь и сейчас, потому что хакер, имеющий физический доступ к консоли, может обойти NTFS. Все, что требуется, — это загрузочный диск или параллельная установка, чтобы получить доступ к данным вашей системы, поэтому вам действительно нужно убедиться, что вы реализовали надлежащий физический доступ в своей системе, или все время и работа, которую вы тратите на настройку разрешений с помощью NTFS, будут быть совершенно бесполезным.

Сегментация диска

Сегментация диска — это процесс безопасности, при котором определенные данные на вашем сервере хранятся на отдельных физических дисках для дополнительной безопасности. На рисунке 6 вы можете видеть 4 диска, на которых я разделил файлы операционной системы, файл подкачки, данные, доступные пользователю, и установленные приложения на разных физических дисках сервера. После того, как это сделано только для повышения производительности, это также значительно улучшит вашу безопасность. Блокировка вашей системы таким образом защитит ваши данные в вашей системе от атак с обходом каталогов.

Рисунок 6

Если вы не знакомы с этим типом атаки, просто подумайте о NIMDA. Черви NIMDA и Code Red использовали атаку, которая использовала IIS, чтобы он мог пройти по дереву каталогов веб-сайта, чтобы получить доступ и удаленно использовать утилиту cmd.exe. Вам действительно нужно разделить свои данные таким образом, если вы хотите удалить угрозы такого рода из ваших систем.

Таким образом, мы рассмотрели несколько вариантов усиления защиты вашего нового сервера Windows Server 2003. Это только первая часть, так что следите за обновлениями, и вы увидите еще несколько частей, чтобы вы могли заблокировать, укрепить и защитить свою новую систему Windows Server 2003.